Przydatne informacje

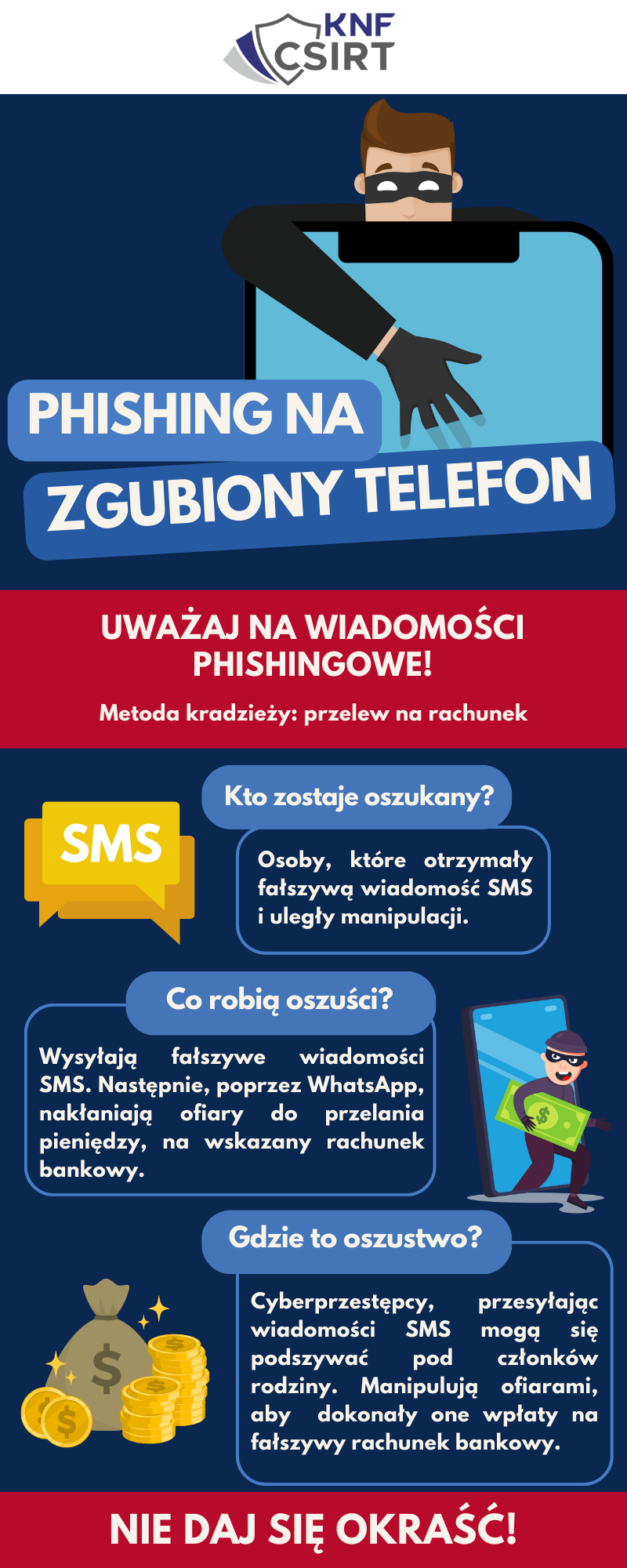

Schemat oszustwa - phishing na zgubiony telefon

Cyberprzestępcy doskonale opanowali umiejętność prowadzenia gry psychologicznej i stosowanie metod socjotechnicznych. Kolejny opisywany przez nas schemat znany pod nazwą „na zgubiony telefon”, świetnie to obrazuje.

Jak przebiega ten rodzaj oszustwa?

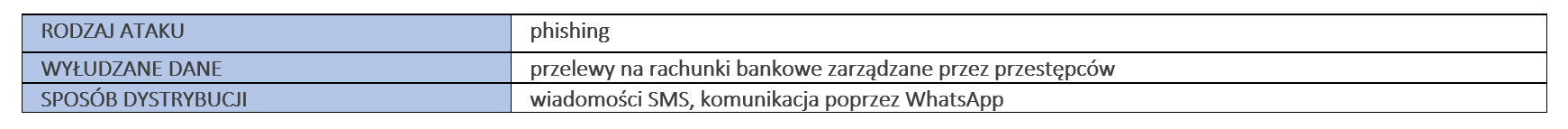

Oszuści podszywając się pod członków rodziny przesyłają wiadomości SMS, prosząc o kontakt przez WhatsApp. W treści wiadomości zawarty jest link, nie jest to jednak link phishingowy, prowadzi on bezpośrednio do rozmowy na komunikatorze. Oszuści informują o rzekomych problemach z telefonem, nowym numerze telefonu i proszą o pilny kontakt (rys. 1-4).

Wszystko po to, aby wpłynąć na zachowanie odbiorców wiadomości i zachęcić do tego, aby zdecydowały się przenieść rozmowę na wskazany przez oszustów komunikator.

rys. 1 Wiadomość SMS - podszycie pod członka rodziny

rys. 2 Wiadomość SMS - podszycie pod członka rodziny

rys. 3 Wiadomość SMS - podszycie pod członka rodziny

rys. 4 Wiadomość SMS - podszycie pod członka rodziny

Co dzieję się w przypadku, gdy ofiara zdecyduje się przenieść rozmowę do komunikatora WhatsApp?

Gdy odbiorca wiadomości SMS nawiąże kontakt za pośrednictwem komunikatora WhatsApp cyberprzestępcy, podszywając się pod członka rodziny poinformują o:

- rzekomym uszkodzeniu telefonu np. rozbicie, zatopienie, problem ma być na tyle istotny, że uniemożliwia użycie sprzętu,

- poproszą o przelanie kwoty na wskazany przez nich rachunek bankowy.

Cała rozmowa na komunikatorze będzie prowadzona tak, aby wpłynąć na emocje odbiorców. Licząc na to, że wykorzystanie tego motywu przyniesie oczekiwany rezultat, a przejęci np. rodzice dokonają wpłaty na wskazane konto bankowe. Często również oszuści, aby wpłynąć na zachowania użytkowników narzucają presję czasu, wymagając ich szybkiej reakcji i działania.

Przykład rozmowy poprzez komunikator WhatsApp (rys. 5):

rys. 5 "Mamo/Tato zniszczyłem telefon" - podszycie pod członka rodziny

Jeżeli osoba oszukiwania wykona działania, do których zachęcają ją przestępcy, to przelana kwota trafi na rachunek przez nich zarządzany. Następnie będą podejmować próby wyprowadzenia tych środków z rachunków bankowych.

Aby uchronić się przed tego rodzaju oszustwem pamiętaj o kilku zasadach:

- przede wszystkim kieruj się zasadą ograniczonego zaufania – nigdy nie masz pewności, kto może znajdować się po „drugiej stronie”,

- pamiętaj, że zawsze możesz podjąć próbę weryfikacji rzekomego nadawcy wiadomości (i SMS, i poprzez komunikatory), często wystarczy zwyczajna próba połączenia telefonicznego na numer telefonu, który używaliśmy do tej pory,

- zachowaj czujność, zwłaszcza jeżeli zauważysz, że Twój rozmówca próbuję wywołać presje np. czasu,

- jeżeli chcesz zweryfikować wiarygodności otrzymanej wiadomości SMS, możesz zgłosić ją do CERT Polska na numer 8080.

Z przykładami fałszywych wiadomości SMS i rozmów w komunikatorze WhatsApp można się zapoznać w poniższym pliku PDF:

Zgubiony telefon.pdf

źródło: https://cebrf.knf.gov.pl/

Poniżej przedstawiamy pełny opis schematu oszustwa oraz dokument PDF, w którym umieściliśmy wybrane screenshoty dotyczące tego oszustwa.

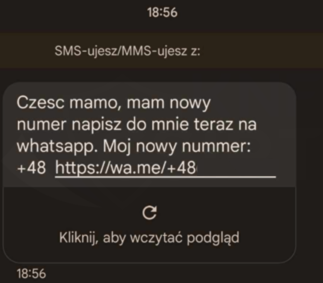

PEŁNY SCHEMAT OSZUSTWA:

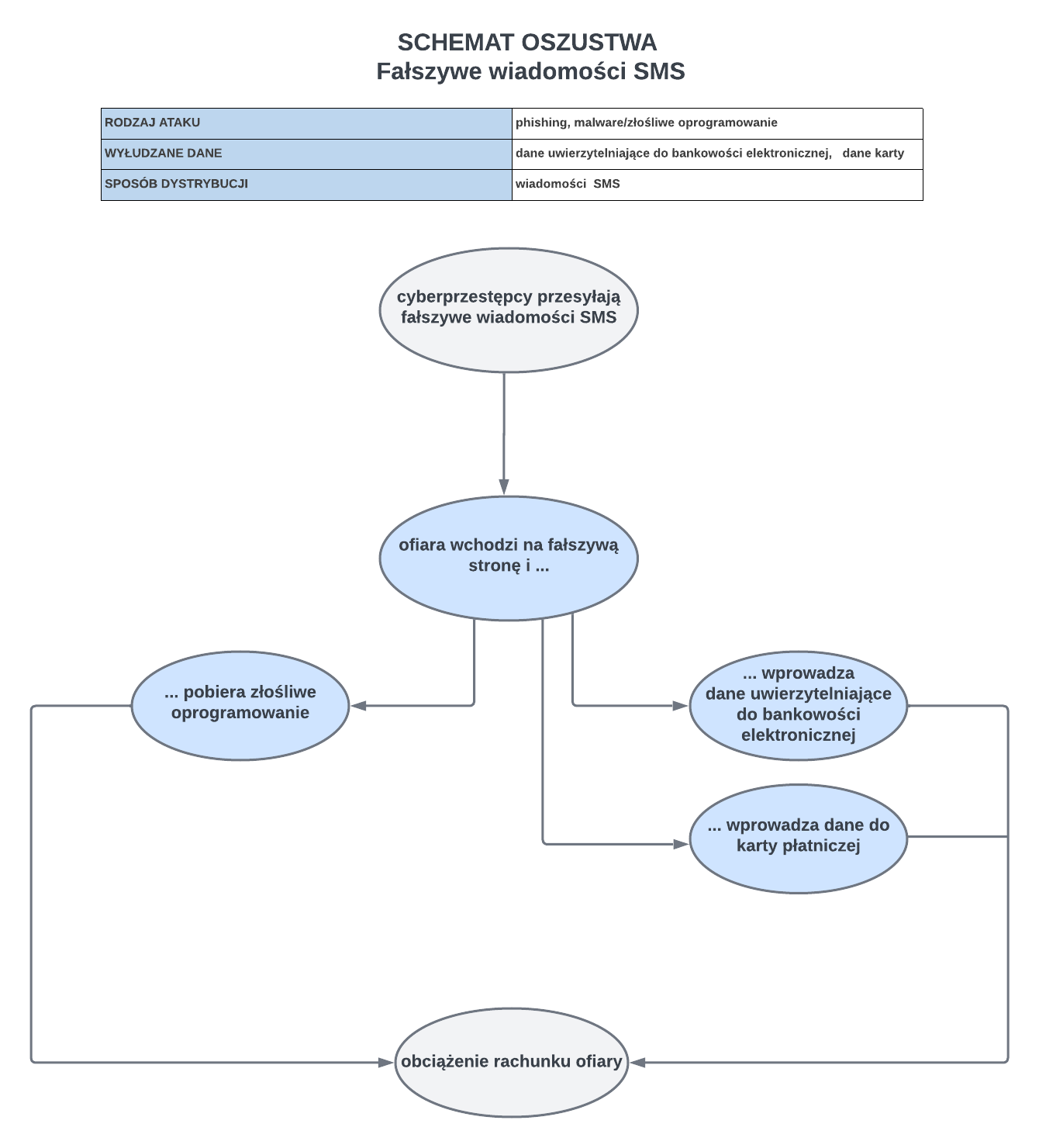

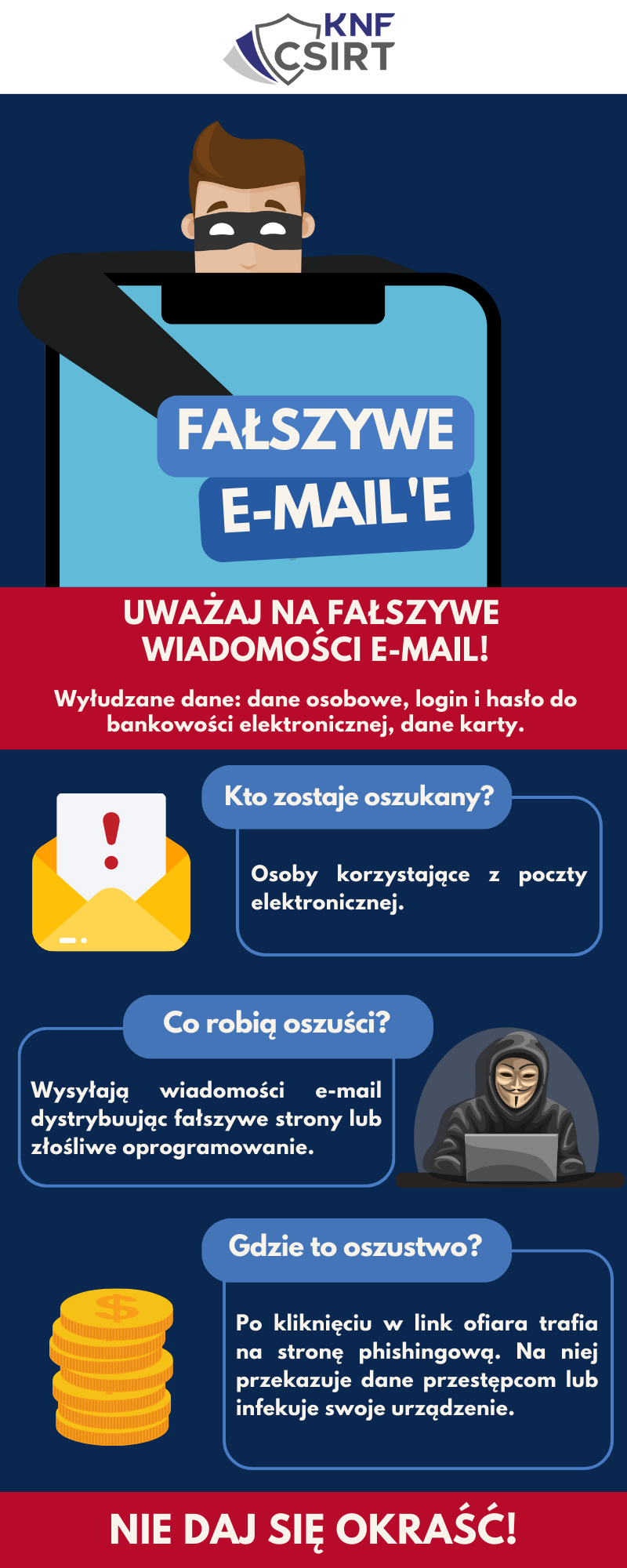

Fałszywe wiadomości SMS są jednym z częściej występujących metod oszustw stosowanych przez cyberprzestępców. Oszuści za ich pośrednictwem dystrybuują fałszywe strony bądź złośliwe oprogramowanie. Aby jak najbardziej uwiarygodnić swoje działania podszywają się pod znane banki, firmy lub instytucje, gdzie informują o pojawieniu się nagłych problemów bądź konieczności szybkiej reakcji.

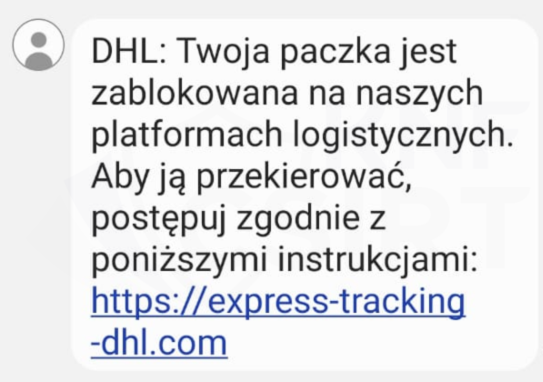

[Krok; 1] Oszustwo rozpoczyna się od przesłania przez cyberprzestępców wiadomości SMS z linkiem. Cyberprzestępcy w celu uwiarygodnienia swoich działań podszywają się pod znane banki, firmy kurierskie, portale sprzedażowe, serwisy rozrywkowe czy instytucje rządowe. W treści wiadomości (rys. 1) najczęściej informują użytkowników o konieczności potwierdzenia płatności, dopłaty do przesyłki bądź zaktualizowania swoich danych.

Rysunek 1 Fałszywa wiadomość SMS podszywająca się pod firmę kurierską DHL

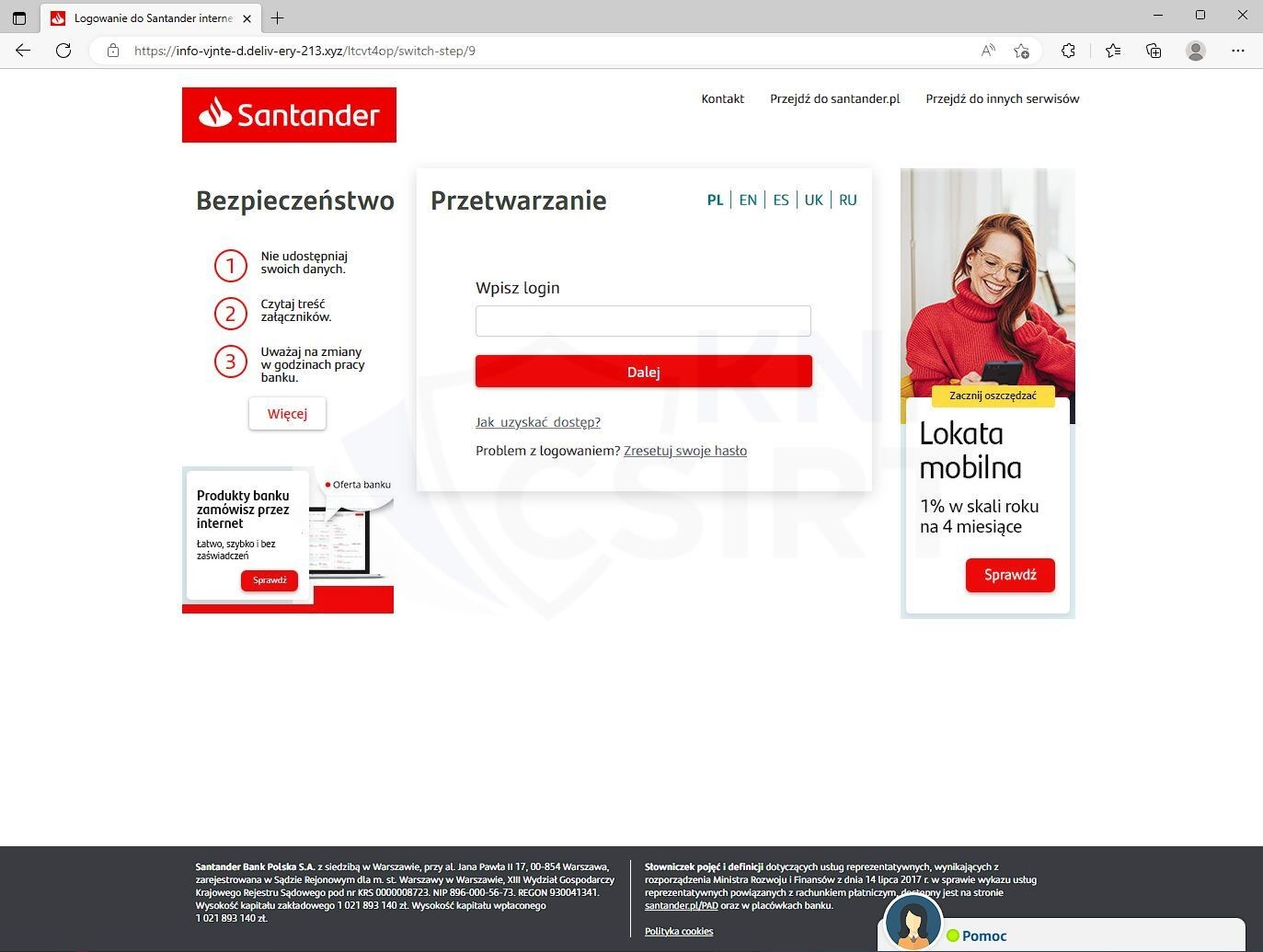

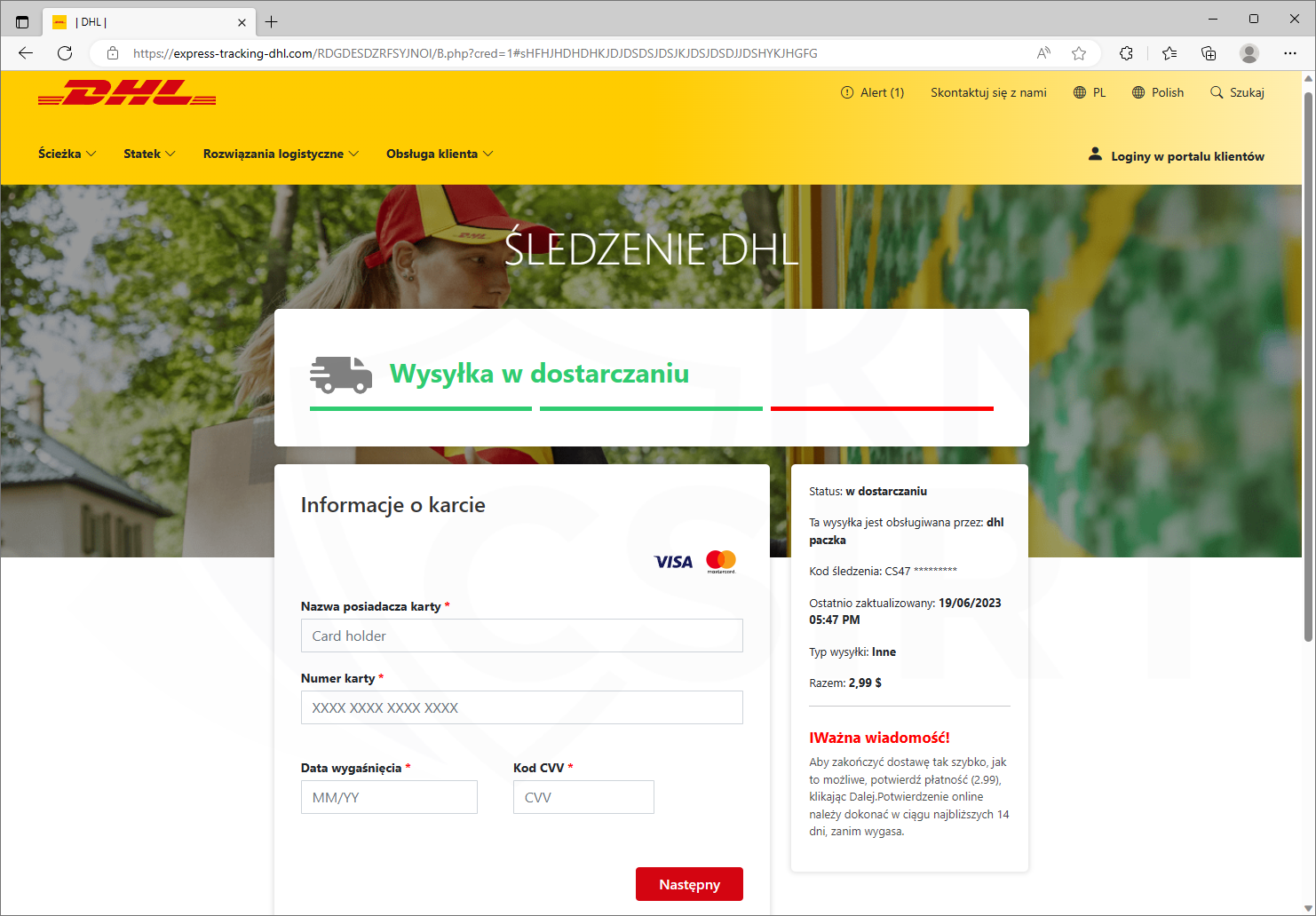

[Krok; 2] Po wejściu w link znajdujący się w wiadomości e-mail ofiara przenoszona zostaje do niebezpiecznej strony, gdzie oszuści mogą wymagać od niej:

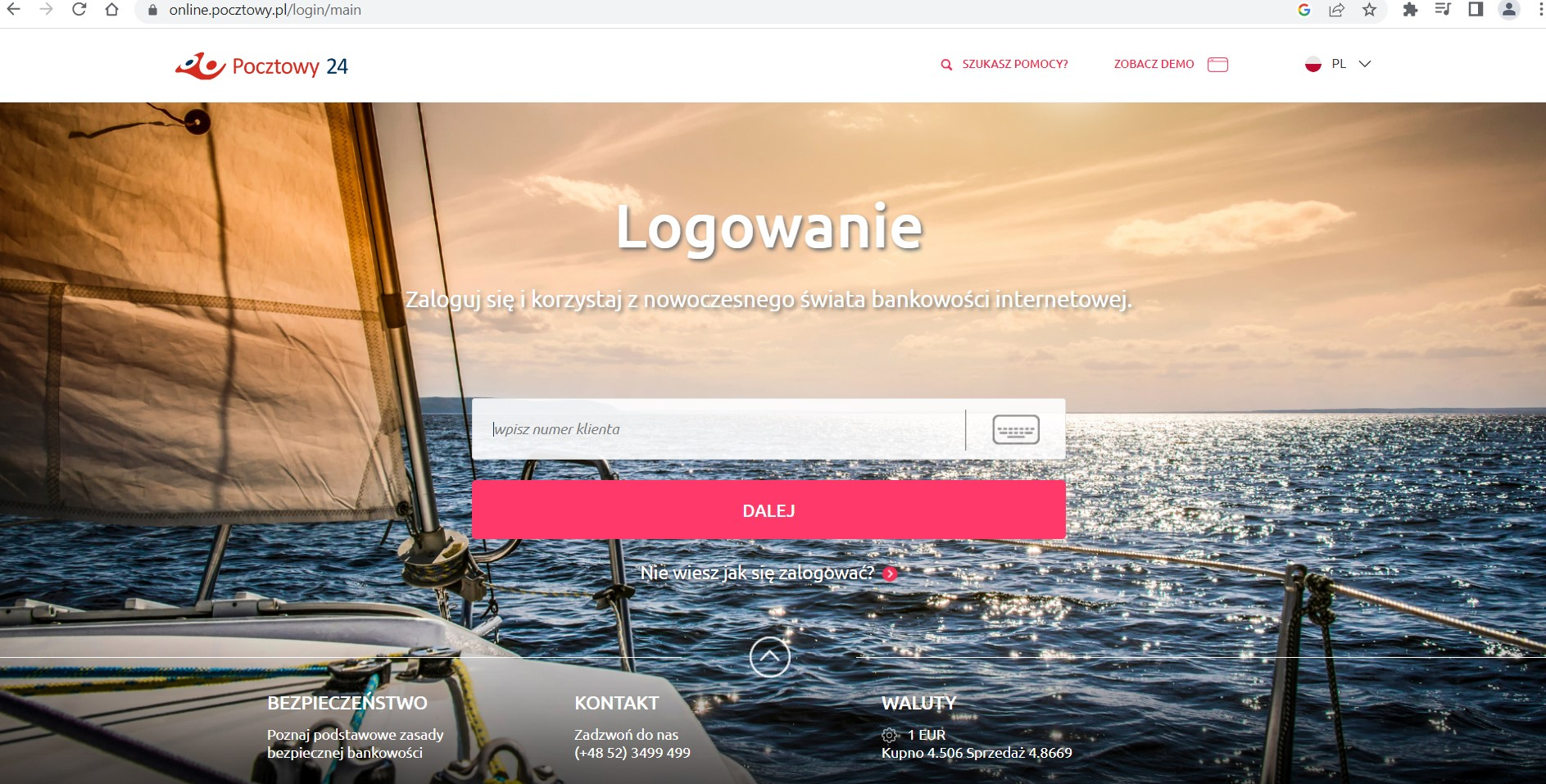

- wprowadzenia danych uwierzytelniających do bankowości elektronicznej (rys. 2)

Rysunek 2 Fałszywa strona, na której oszuści wyłudzają poświadczenia logowania do bankowości elektronicznej użytkowników

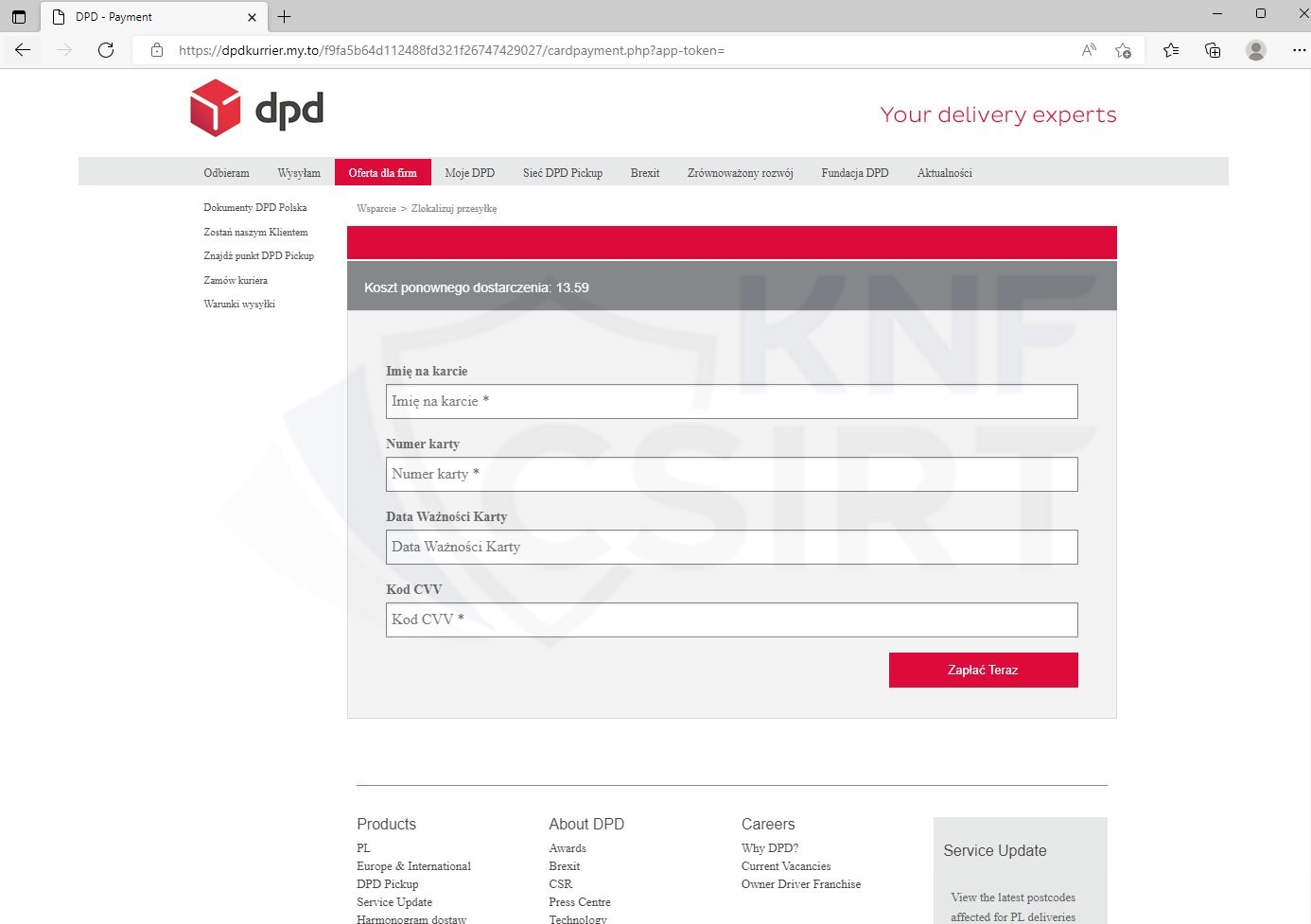

- wprowadzenia danych do karty płatniczej (rys. 3)

Rysunek 3 Fałszywa strona podszywająca się pod firmę DPD i wyłudzająca dane do kart płatniczych

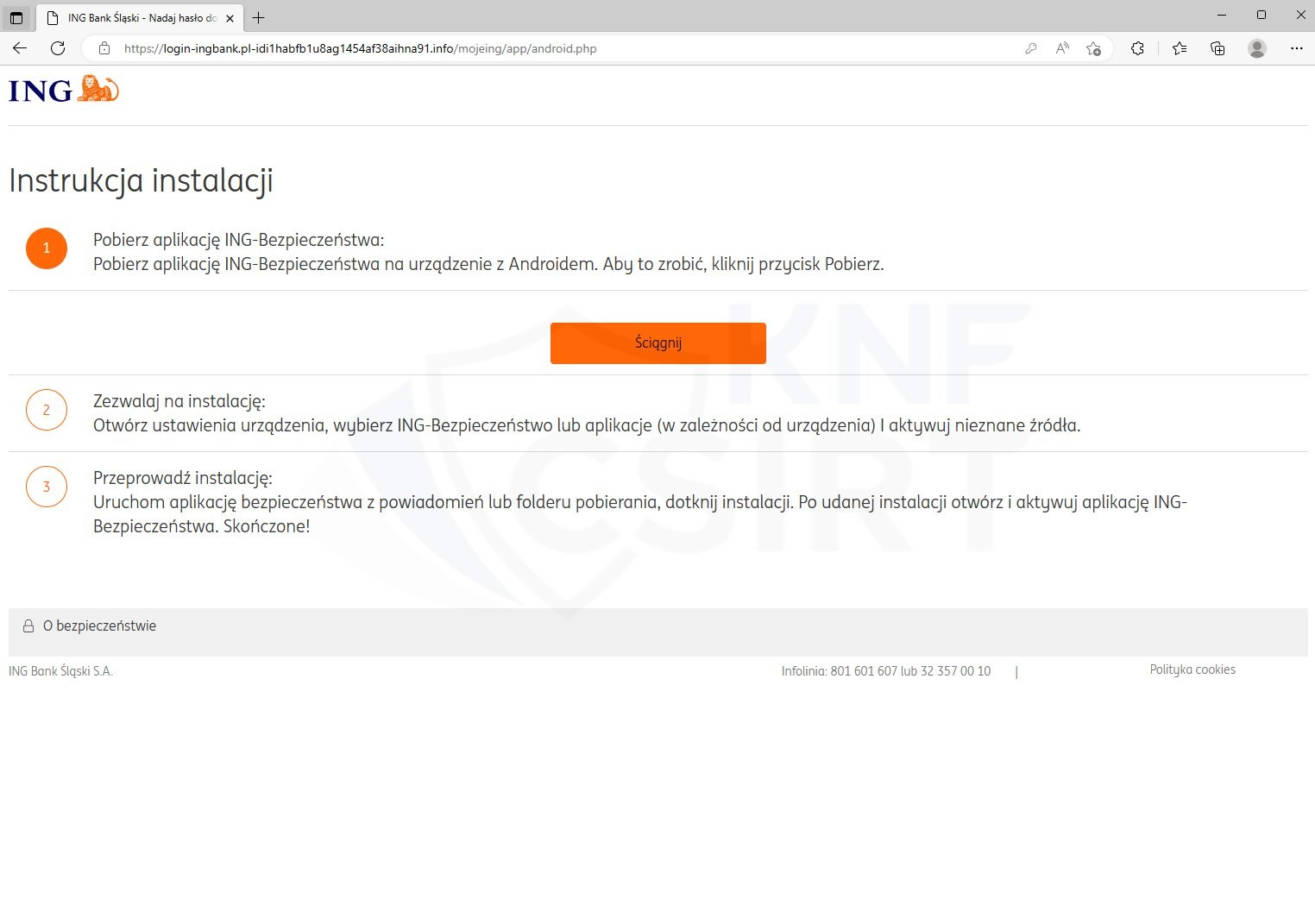

- pobrania złośliwej aplikacji (rys. 4)

Pobranie złośliwego oprogramowania skutkuje zainfekowaniem telefonu. Złośliwe aplikacje bardzo często żądają od użytkownika nadania uprawnień do funkcji Dostępność/Ułatwienia dostępu. Pozwala to cyberprzestępcom na przejęcie kontroli nad urządzeniem i samodzielne nadanie niebezpiecznych uprawnień.

Rysunek 4 Fałszywa strona, na której użytkownik zachęcany jest do pobrania aplikacji

[Krok; 3] Jeżeli na stronie phishingowej wyłudzone zostały dane uwierzytelniające do bankowości elektronicznej lub/i dane karty płatniczej, to pieniądze wyprowadzone mogą zostać m.in. poprzez:

- przelew na rachunek słupa,

- przelew na giełdę kryptowalutową,

- płatność kartą w internecie,

- wypłata BLIK w ATM,

- przelew na przekaz pieniężny Poczty Polskiej.

Aby nie paść ofiarą cyberprzestępców należy pamiętać o kilku najważniejszych zasadach, które pozwolą na uchronienie się przed utratą oszczędności:

- Pamiętaj przede wszystkim o tym, aby dokładnie weryfikować otrzymywane wiadomości SMS. Zachowaj czujność w przypadku otrzymania wiadomości zawierających w swojej treści linki. Mogą one prowadzić do niebezpiecznych stron wyłudzających dane lub zawierające złośliwe oprogramowanie.

- Zachowaj szczególną ostrożność w przypadku aplikacji usiłujących uzyskać uprawnienia do korzystania z tzw. ułatwień dostępu (ang. accessibility services).

- Korzystaj z 2FA (weryfikacji dwuskładnikowej np. za pomocą SMS) lub stosuj klucze U2F do weryfikacji Twojej tożsamości w serwisach internetowych.

- Zwróć szczególną uwagę na treść wiadomości SMS z kodem, które zawierają opis dokonywanych transakcji, Weryfikuj numer rachunku odbiorcy i kwotę zlecanej operacji.

- Dokładnie sprawdzaj adres strony internetowej, na której się znajdujesz. Oszuści wykorzystują coraz nowsze techniki. Adres strony internetowej może zawierać drobne literówki lub znaki, które pochodzą z innych alfabetów.

- Dobrym sposobem jest samodzielne wpisywanie adresu strony internetowej, na którą chcemy wejść za pośrednictwem paska adresu. Dzięki temu będziemy mieć pewność, że strona na której się znajdujemy jest właściwa.

- Inną, ale również skuteczną praktyką jest dodanie adresu strony swojego banku do zakładek i korzystanie wtedy, gdy chcemy ją odwiedzić.

Pobierz dokument:

Fałszywe wiadomości SMS.pdf

źródło: https://cebrf.knf.gov.pl/

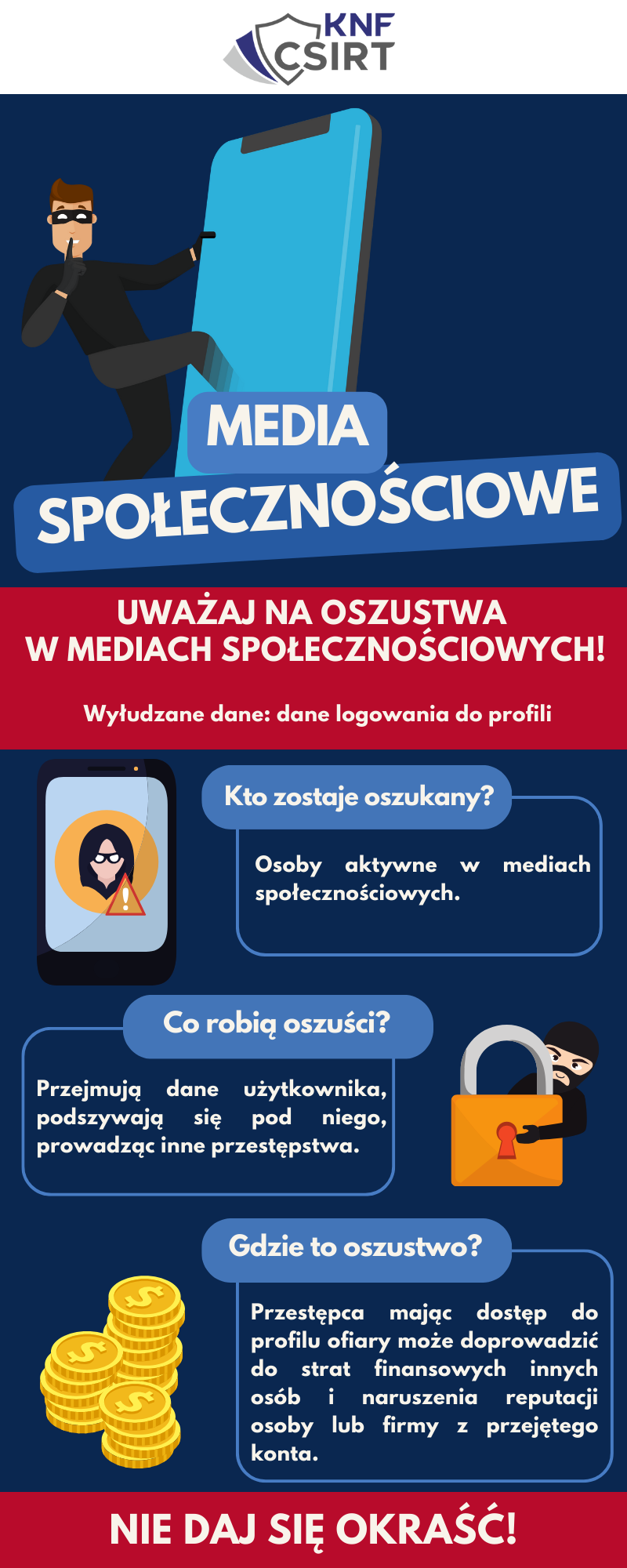

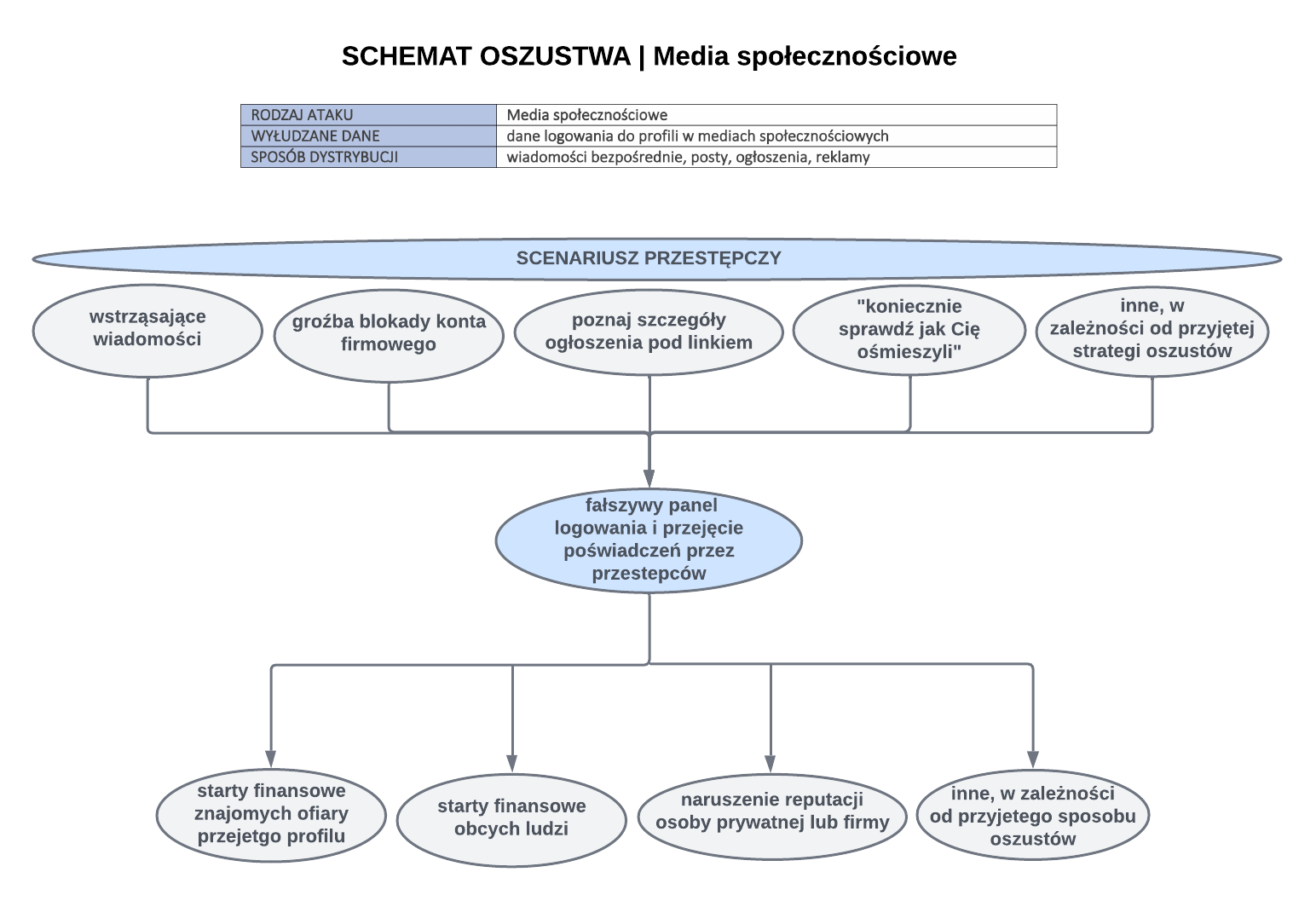

Media społecznościowe stały się nieodłącznym elementem korzystania z Internetu, dla znacznie większej części społeczeństwa. Nie powinno być to zaskoczeniem, ponieważ dzięki profilom na różnych platformach możemy dowiedzieć się co nowego słychać u naszych znajomych, napisać do nich, dowiedzieć co dzieje się na świecie, poznać tzw. „life hack’i”, poszukać nowej pracy i wiele, wiele innych rzeczy. Podobnie, nie będzie nikt zdziwiony faktem, że skoro jest to tak szeroko wykorzystywane medium, to leży ono w zakresie zainteresowania cyberprzestępców, którzy wymyślają liczne sposoby, aby wykorzystać media społecznościowe do wykradania:

- danych osobowych,

- danych logowania do konta na platformie społecznościowej,

- informacji o produktach bankowych,

- bezpośrednio przelewów oszukańczych.

Poniżej przedstawiono przykładowe sposoby działania przestępców.

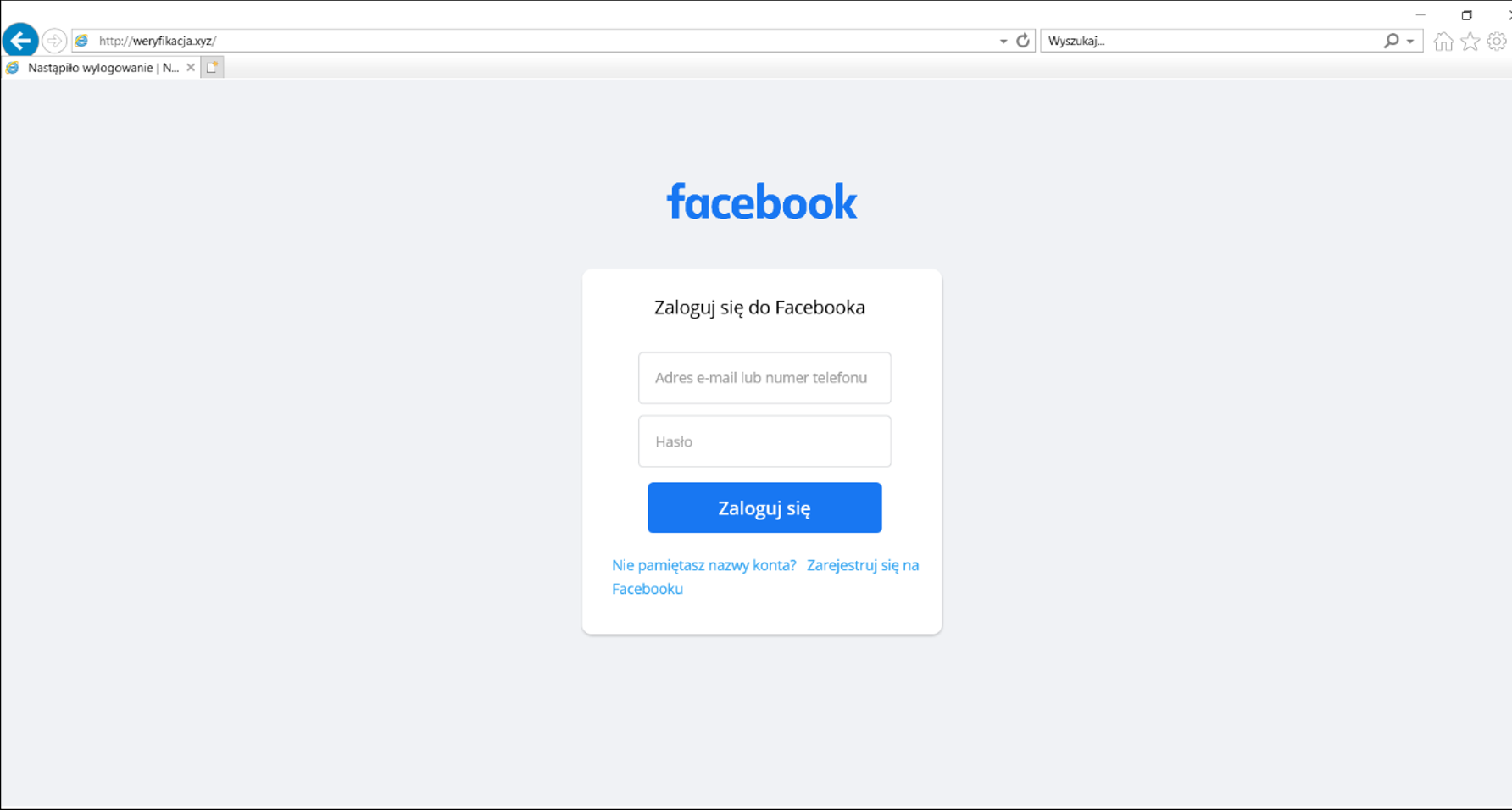

WSTRZĄSAJĄCE WIADOMOŚCI

Zdarza się, że trafiamy na treść informującą o smutnych i przerażających, a jednocześnie spektakularnych, w pewien sposób też ciekawych historii. Co to może być? Mrożący krew w żyłach wypadek, tragedia w której najczęściej głównym bohaterem jest dziecko, znana osoba w bardzo niekomfortowej dla siebie sytuacji i wiele innych. Przestępcy umieszczają taką fałszywą informację wraz z rzekomym nagraniem, jednak przy chęci obejrzenia go, pojawia się komunikat informujący o potrzebie zweryfikowania wieku, a w związku z tym konieczności ponownego rzekomego logowania (ponowne logowanie do portalu Facebook, kiedy cały czas niby na tej platformie jesteśmy?). W rzeczywistości, kliknięcie w ikonę imitującą filmik niepostrzeżenie przenosi nas do strony phishingowej, wykorzystującej wizerunek np. Facebooka, a wpisane tam dane trafiają w ręce przestępców (rys.1).

Rysunek 1 Oszukańczy panel logowania do Facebooka

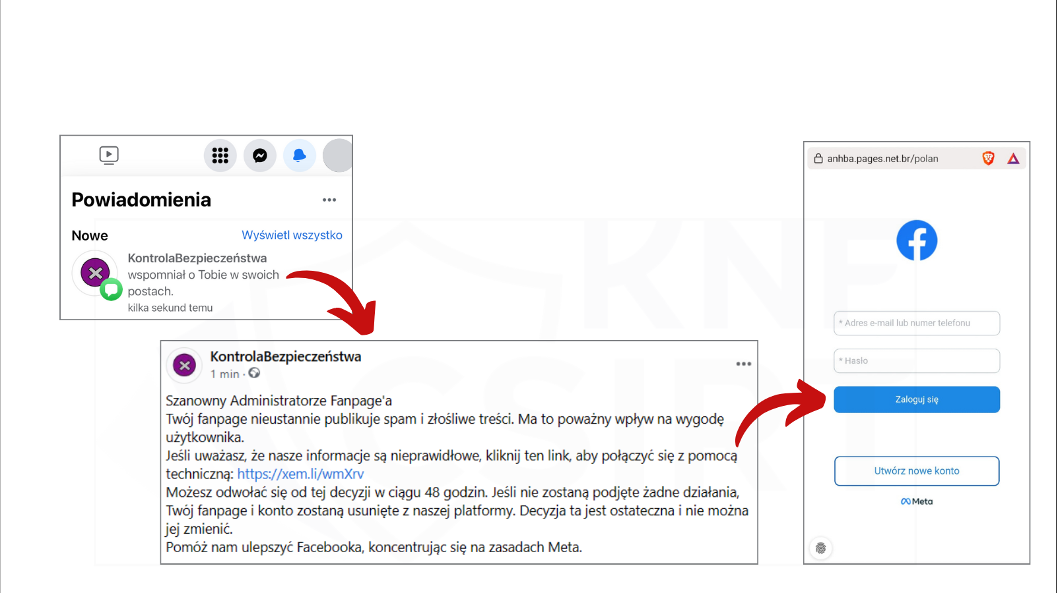

ŁAMIESZ NASZ REGULAMIN

Przestępcy zakładają konta na platformie Facebook podszywając się pod… samego Facebooka. Nazwa takiego profilu nazywa się np. „KontrolaBezpieczeństwa”. Następnie przy wykorzystaniu tego konta publikują informację o rzekomym złamaniu zasad Meta, a w konsekwencji grożącej blokadzie fanpage. Pozostawiają jednak opcję, dająca możliwość odwołania się od decyzji. W tym celu należy kliknąć w podany link, po przekierowaniu na phishingową stronę pojawia się panel imitujący stronę Facebooka, na której należy podać dane logowania, wpisanie ich tam oznacza, że trafią w ręce cyberprzestępców. A jak atakujący docierają do profili firmowych? W poście publikowanym za pomocą nowego konta, po użyciu „wielu enterów”, czyli maksymalnym, fizycznym wydłużeniu tekstu, oznaczają kilka/kilkadziesiąt, prawdopodobnie przypadkowo dobranych, fanpage. Co widzi użytkownik? W powiadomieniach pojawia się informacja o oznaczeniu w poście np. przez konto o nazwie „KontrolaBezpieczeństwa”, a po przejściu do postu, czytają treść jw., napisane tak, by odwiedzający miał złudne poczucie, że to już całość komunikatu i nie wiedział, czy widzi je tylko on, czy ktoś jeszcze. Tylko Ci, którzy zorientują się, że post jest dłuższy, rozszerzą go, a następnie przechodzą przez puste pole, do końca publikacji, zauważą oznaczenia (rys.2).

Rysunek 2 Oszukańczy post z groźbą blokady konta firmowego

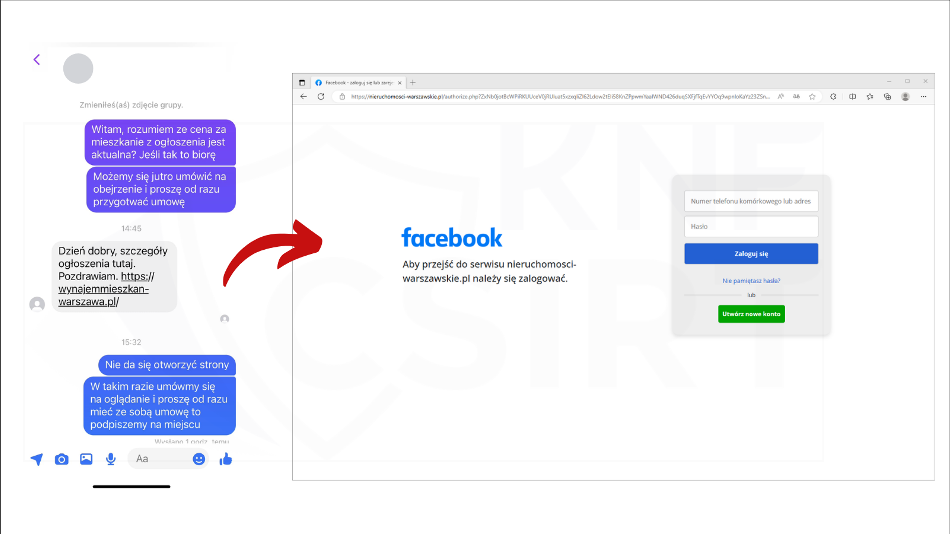

SZCZEGÓŁY OGŁOSZENIA

Kolejnym wykorzystywanym przez cyberprzestępców sposobem jest publikowanie ogłoszeń z informacją o rzekomej sprzedaży przedmiotu lub usługi. Po nawiązaniu kontaktu z wystawiającym, ofiara zainteresowana zakupem/wynajmem otrzymuje informację, że pod wskazanym linkiem znajduje się więcej szczegółów. Po kliknięciu w niego, wchodzimy w rzeczywistości na stronę phishingową, na której przedstawiony jest fałszywy panel logowania (rys. 3). Po podaniu w nim danych logowania do platformy, trafiają one w ręce przestępców.

Rysunek 3 Dystrybucja linku phishingowego

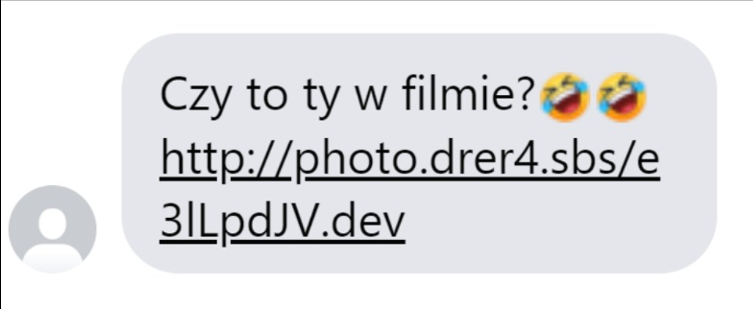

ALE CIĘ OŚMIESZYLI

Kto z nas nie przestraszyłby się, gdyby z konta swojego znajomego otrzymał informację, że znajduje się na nagraniu video lub zdjęciach, w bardzo niekorzystnej, a wręcz kompromitującej sytuacji? To niestety, kolejny sposób działania atakujących, podszywając się pod inne osoby rozsyłają wiadomości z informacją jw., a w treści umieszczają link (rys. 4), do rzekomego zasobu. Po kliknięciu, ofiara przekierowywana jest na stronę phishingową z panelem imitującym stronę logowania do platformy. A wpisane tam dane, rzecz jasna, trafiają do przestępców.

Rysunek 4 Dystrybucja linku phishingowego

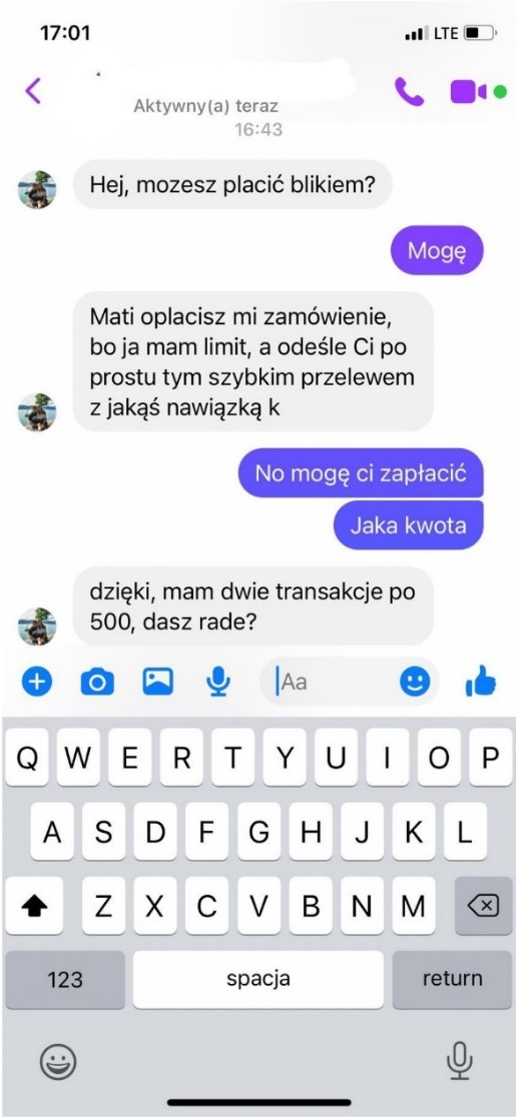

CYBERPRZESTĘPCY PRZEJĘLI MOJE KONTO, CO MOGĄ Z NIM ZROBIĆ?

Niestety, szereg rzeczy. Przede wszystkim, mogą zacząć podszywać się pod daną osobę.

- Jednym z najpowszechniejszych schematów działania w tej sytuacji, są wiadomości rozsyłane w Messager, do listy kontaktowej ofiary, z prośba o pożyczkę, pod pretekstem jakiejś naglącej sytuacji np. potrzebie pilnej opłacie paczki lub opłacenia rezerwacji. W tej sytuacji przestępcy, przedstawiając się jako prawdziwy właściciel konta z którego piszą, proszą o podanie kodów BLIK oraz zatwierdzenia transakcji (rys.5). W ten sposób wykradając pieniądze od niczego nieświadomych (kolejnych) ofiar tego scenariusza, będących w przekonaniu, że pomagają znajomemu.

Rysunek 5 Wyłudzenie środków pieniężnych

- Kolejnym sposobem działania przestępców jest wykorzystanie przejętego konta, do rozesłania kampanii mającej na celu wykradanie danych logowania kolejnych użytkowników platformy -> patrz wyżej „Ale Cię ośmieszyli”.

- Przy wykorzystaniu przejętego profilu mogą publikować fałszywe ogłoszenia nakłaniające do działania, w wyniku którego inni będą tracić środki finansowe. Dzięki wykorzystaniu przejętego profilu, przestępcy uwiarygadniają publikowane przez siebie treści. Dlaczego? Przy próbie analizy, widzi się, że (najczęściej) konto ma dłuższą historię, publikowało, „lajkowało”, czy udostępniało inne treści i do tej pory wykorzystywane było „standardowo”. A takie przesłanki wzbudzają zaufanie czytających do opublikowanego postu.

- W skrajnych przypadkach, zwłaszcza jeżeli przestępcy pozyskają dostęp do konta firmowego, mogą publikować kompromitujące treści.

Podejmowane przez cyberprzestępców działania mogą prowadzić do:

- wykradania pieniędzy od znajomych osoby, pod której tożsamość się podszywają z przejętego profilu,

- oszukiwania innych, obcych osób, wykorzystując dane ofiary,

- naruszenia reputacji osoby prywatnej lub firmy,

- inne, co akurat wymyślą atakujący.

Niestety praktycznie niemożliwym jest opisanie wszystkich sposobów działania cyberprzestępców w mediach społecznościowych. Tym bardziej, że nieustannie wymyślają nowe metody, jak oszukiwać ludzi. W powyższym materiale nie poruszano schematów, w których do starty finansowej doprowadza się już tą pierwszą osobę (w zamian za niewykradanie jej danych dostępowych do profilu), a są to m.in.:

- fałszywe ogłoszenia sprzedaży,

- reklamy informujące o rzekomej możliwości inwestowania (pisaliśmy o tym tutaj),

- podszyciach pod Bank i wyłudzaniu danych uwierzytelniających logowania do konta bankowości internetowej,

- oszukańcze zbiórki charytatywne,

- wiele, wiele innych…

Należy również pamiętać, że media społecznościowe są nośnikiem wielu tzw. „fake news-ów”, które w danym momencie nie muszą prowadzić do starty finansowej, ale w trochę dłuższej perspektywie są równie niebezpieczne, co kradzież środków czy danych logowania do profilu.

CO ROBIĆ, JAK ŻYĆ?

Sprawdzać adres strony, na której wpisujemy dane logowania do naszych kont w mediach społecznościowych. Korzystać z 2FA (weryfikacji dwuskładnikowej np. za pomocą SMS) lub stosowować klucze U2F do weryfikacji tożsamości w serwisach internetowych. Należy jednak pamiętać, że atakujący mogą próbować przejąć i tę informację, np. poprzez podstawienie ekranu na stronie phishingowej do wpisania kodu z SMSa, który trafia w ich ręce. Utrudnia to jednak działania atakującym, ponieważ mają już ograniczony czas na dostanie się do profilu (czas ważności kodu 2FA). A kiedy już się stanie i zorientujemy się, że cyberprzestępcy zarządzają naszym kontem, nie można spanikować, tylko trzeba szybko zacząć działania. Przede wszystkim zgłaszają się do pomocy technicznej danego serwisu (tej prawdziwej!), z prośba o pomoc w odzyskaniu lub doraźnym zablokowaniu naszego profilu. Dobrą praktyką jest też publikowanie przez znajomych/innych użytkowników, na naszym profilu, informacji o przejęciu konta. Uwaga: przestępcy często czyszczą tablicę z tych wpisów. A jaka jest zatem najważniejsza rada? Zachowanie zdrowego rozsądku i kierowanie się zasadą ograniczonego zaufania w Internecie, ponieważ nigdy nie wiemy kto kryje się po drugiej stronie monitora, nawet jeżeli nazwa profilu i/lub zdjęcie profilowe wskazuje na kogoś, kogo znamy.

Pobierz dokument:

Oszustwa w mediach społecznościowych.pdf

źródło: https://cebrf.knf.gov.pl/

PEŁNY SCHEMAT OSZUSTWA:

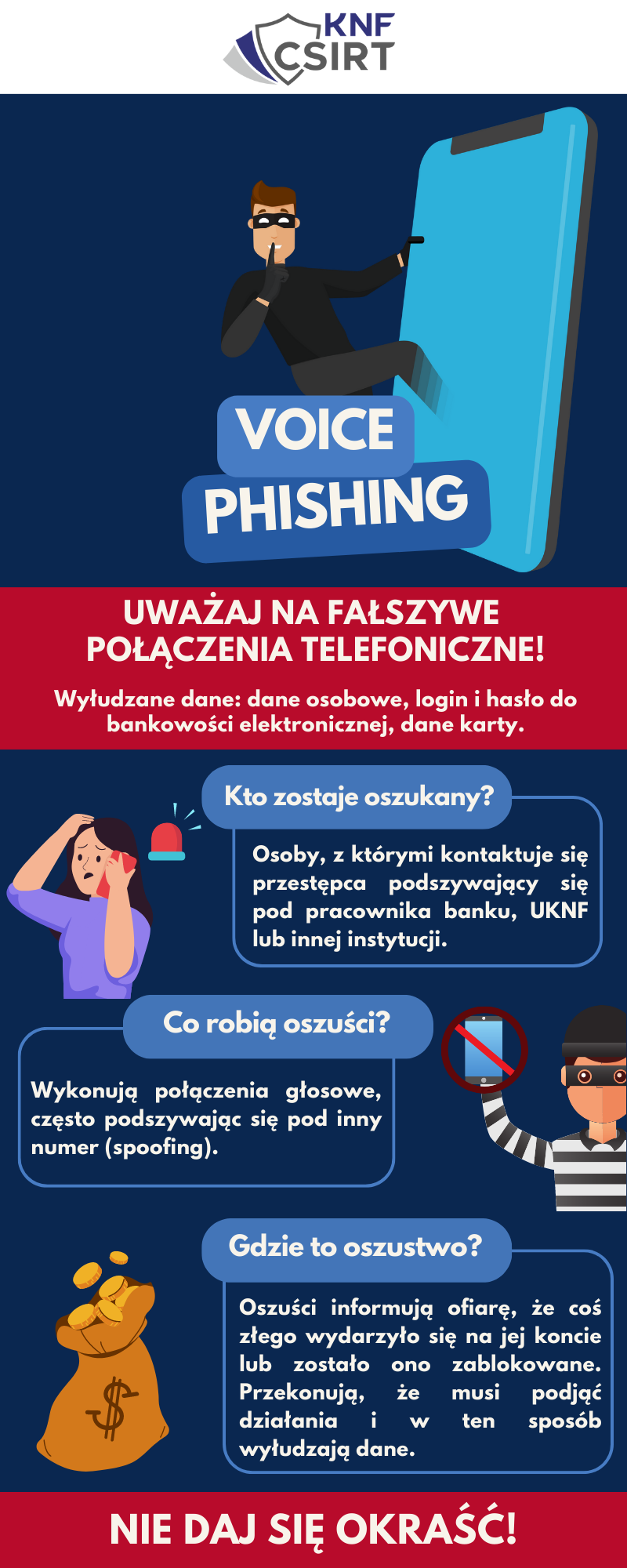

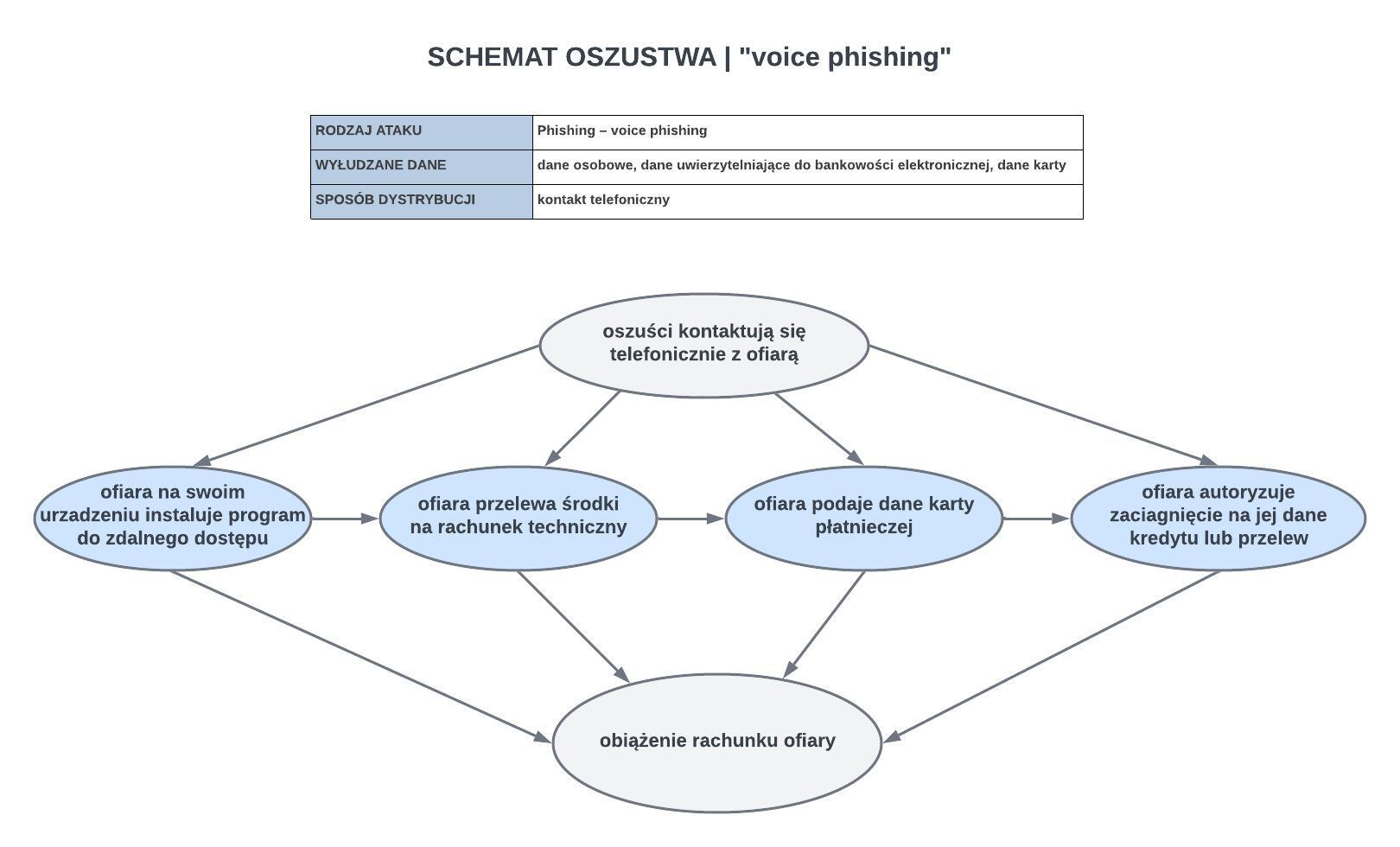

Oszustwo „głosowe” znane, jako vishing (voice phishing) polega na kontakcie telefonicznym z wykorzystaniem najczęściej tzw. „spoofingu”, czyli podszycia się np. pod infolinię banku, instytucji państwowej lub organów ścigania w celu wyłudzenia wrażliwych danych i nakłonienia ofiary do wykonania określonych czynności. Vishing w Polsce jest często spotykanym rodzajem oszustwa a wykorzystana w tym scenariuszu inżynieria społeczna z naciskiem na wywieranie na ofierze dużej presji czasu oraz wywołująca negatywne emocje jak strach i niepewność jest bardzo skuteczna.

[Krok; 1] Oszustwo rozpoczyna się od kontaktu telefonicznego przestępcy z ofiarą (rys. 1).

Rysunek 1 Przykład podszycia się pod infolinię banku

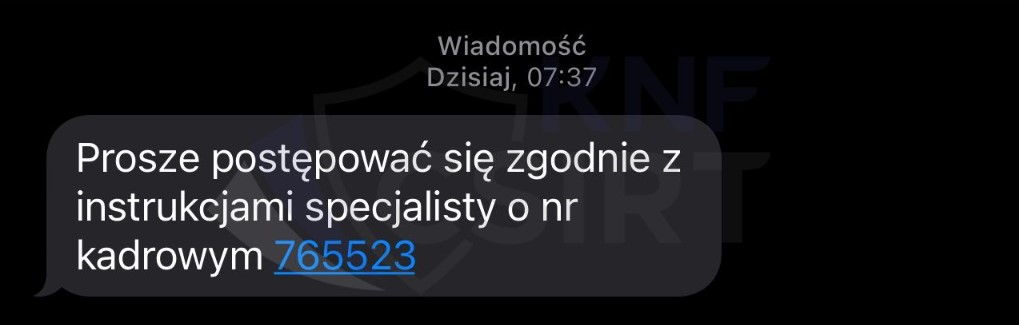

Przestępca podszywając się pod pracownika banku przesyła ofierze fałszywy SMS, aby potwierdzić swoją tożsamość. (rys.2).

Rysunek 2 Przykład wiadomości SMS uwiarygadniającej oszusta

Oszust informuje ofiarę o rzekomej próbie przelewu z jej rachunku lub o zaciągniętej na jej dane pożyczce krótkoterminowej. Zadaniem przestępcy jest w pierwszym kroku przekonać ofiarę, że dzwoni on do niej w celu zapobieżenia utraty przez nią środków. Takie działanie ma na celu uśpić czujność ofiary, wyłudzić od niej dane i nakłonić ją, aby postępowała zgodnie z wydanymi poleceniami przez oszusta.

[Krok; 2] Rzekomy pracownik banku po przeprowadzeniu z ofiarą wstępnej rozmowy przełącza ją do działu technicznego lub departamentu bezpieczeństwa banku, celem zainstalowania przez nią programu do zarzadzania zdalnym pulpitem. Jeżeli ofiara nie potrafi wykonać tego polecenia lub po prostu nie korzysta z bankowości internetowej, przestępca pod pozorem zabezpieczenia jej środków poleca jej wykonanie przelewu na wskazany przez niego rachunek techniczny. Jeżeli ofiara nie może również wykonać tej czynności, a ma zainstalowaną aplikację banku oszust sugeruje jej podanie kodu BLIK lub wypłatę środków w bankomacie, a następnie dokonania ich wpłaty we wpłatomacie na podany przez niego rachunek.

[Krok; 3] Gdy ofiara zainstaluje program do zarządzania zdalnym pulpitem oszuści proszą ją, aby ta zalogowała się do bankowości elektronicznej w celu weryfikacji operacji na swoim rachunku. Ofiara w ten sposób udostępnia swoje dane uwierzytelniające (rys. 3). W dalszym kroku oszuści zaciągają na nią kredyt w bankowości elektronicznej, a zmanipulowana ofiara najczęściej sama autoryzuje tą czynność w bankowości mobilnej lub poprzez podanie im kodów autoryzujących SMS.

Rysunek 3 Przykład strony logowania do bankowości internetowej

[Krok; 4] Środki z rachunku ofiary mogą zostać rozdysponowane w następujący sposób:

- przelewem na rachunek słupa,

- przelewem na rachunek zagraniczny,

- przelewem na giełdę kryptowalut,

- przelewem na przekaz pieniężny Poczty Polskiej,

- płatność kartą na giełdy kryptowalut,

- płatność kartą w internecie,

- płatność BLIK w internecie,

- wypłata/wpłata BLIK w bankomacie.

Przestępcy stosując różne warianty oszustwa, mogą podszywać się również pod Policję, lub członka rodziny ofiary (np. wnuka), by poinformować o jakiejś krytycznej sytuacji (np. wypadku) i dzięki temu nakłaniają ofiarę do wykonania określonych czynności.

W ramach vishingu i przyjętego przez przestępców scenariusza ataku, poza kradzieżą pieniędzy z rachunku ofiary, może także dochodzić do wyłudzania innych jej danych, takich jak loginy do kont w mediach społecznościowych czy wrażliwych informacji dotyczących firmy, w której ona pracuje. Oszuści mogą również nagrywać fragmenty rozmowy z ofiarą, aby później wykorzystać je w biometrycznej weryfikacji głosu w banku lub u innych podmiotów finansowych.

Aby nie paść ofiarą oszustów grasujących w sieci wystarczy pamiętać o kilku podstawowych zasadach bezpieczeństwa:

- przede wszystkim kieruj się zasadą ograniczonego zaufania – nigdy nie masz pewności,

kto może znajdować się po "drugiej stronie słuchawki”, - pamiętaj, że pracownik banku nigdy nie prosi o:

- podanie pełnych danych osobowych jak numer PESEL, numer dowodu osobistego,

- loginu i hasła do bankowości internetowej,

- numeru karty płatniczej, daty jej ważności oraz numeru CVV,

- zrealizowania przelewu na wskazany przez niego rachunek,

- podanie kodu SMS autoryzującego operację finansową,

- instalowanie aplikacji na twoim urządzeniu,

- jeżeli nie masz pewności, z kim rozmawiasz, rozłącz się z rozmówcą i samodzielnie zadzwoń

do instytucji, która do ciebie dzwoniła.

źródło: https://cebrf.knf.gov.pl/

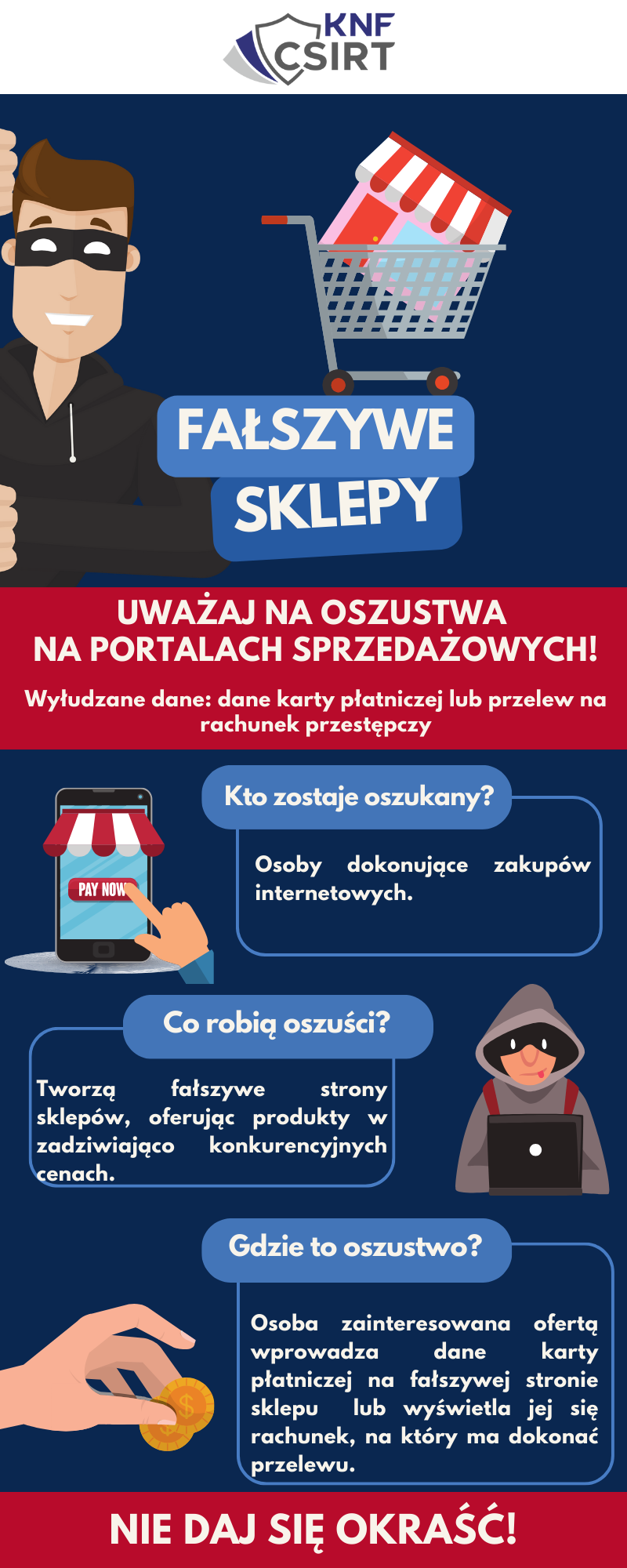

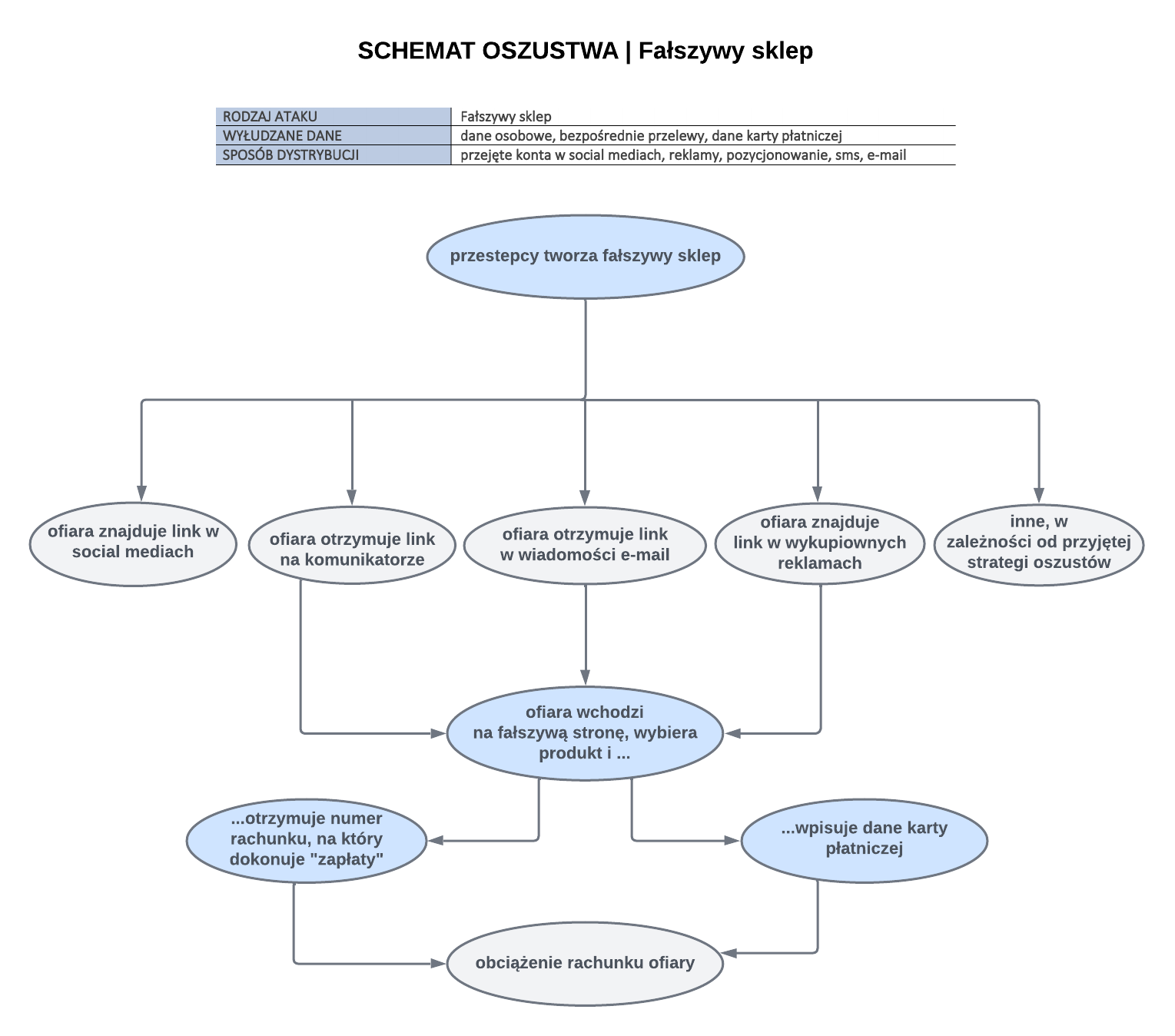

Obecnie wiele osób kupuje potrzebne im rzeczy poprzez Internet. Zaczynając od sprzętu elektronicznego, przez ubrania i kosmetyki, po produkty spożywcze – można śmiało powiedzieć, że bez wychodzenia z domu jesteśmy w stanie zadbać o wszystkie swoje materialne potrzeby. Dodatkowo, wybierając zakupy w Internecie możemy zapoznać się z opiniami innych osób, czy sprawdzić różne oferty. Nie jest więc zaskoczeniem fakt, że cyberprzestępcy również zdają sobie z tego sprawę i chętnie wykorzystują to by spróbować okraść użytkowników Internetu.

Atakujący tworzą strony łudzące podobne do oficjalnych stron znanych marek lub przygotowują całkowicie nowe, nieznane „sklepy”, na których przedstawiają produkty. Bez różnicy na wybrany sposób, na fałszywej stronie najczęściej zobaczyć można ofertę w zadziwiająco niskiej cenie.

Dlaczego?

Bo mając wiele możliwości, najczęściej oczywiście szukamy tej najtańszej, bo jeżeli wszystkie inne cechy produktu są takie same, to dlaczego nie zdecydować się na promocyjną cenę. Kolejnym powodem jest próba oszukania osoby, która wcale nie planowała kupić danej rzeczy, ale da się zachęcić na rzekomą okazję.

Jakie produkty najczęściej wybierają cyberprzestępcy?

To zależy :) Oczywiście te najczęściej kupowane w Internecie – sprzęt elektroniczny, ubrania. Dostosowują się jednak to tzw. „potrzeb rynkowych” i manewrują rodzajem sklepu oraz rzekomo oferowanego asortymentu w zależności od tego, co ludzie potrzebują. Właśnie dlatego w czasie, kiedy szukano możliwości zakupu węgla, to ten motyw był przewodni na wielu fałszywych sklepach, w okresie przedświątecznym dominuje tematyka prezentów, a w czasie tzw. „back to school” – wyprawek szkolnych.

Co wyłudzają przestępcy?

Najczęściej na stronie fałszywego sklepu, po wyborze potrzebnych produktów i przejściu do zapłaty, pojawi się formularz do wypełnienia danymi osoby zamawiającej: imię, nazwisko, adres dostawy, numer telefonu, adres e-mail etc. Następnie wyświetlony zostanie rachunek z informacją o konieczności dokonania przelewu. W takim wypadku celem cyberprzestępców jest bezpośrednie wyłudzenie środków. Zdarza się, że podstawiony zostanie formularz do wyłudzenia danych karty płatniczej. Po wpisaniu ich na stronie fałszywego sklepu, trafią w ręce przestępców, którzy będą próbowali za jej pomocą wyprowadzić pieniądze z rachunku ofiary.

Jak rozpoznać, że to fałszywy sklep?

- Jeżeli na stronie widzimy zadziwiająco (wręcz niewiarygodnie) niskie ceny, to powinno być znakiem, że należy być ostrożnym. UWAGA: Oczywiście, może być zarówno tak, że w legalnym sklepie będą konkurencyjne ceny lub przestępcy nie wykorzystają motywu „promocji” do zachęcenia wykorzystania ich strony.

- Brak możliwości wyboru sposobu zapłaty. Narzucona konieczność zrobienia przelewu na wskazanych rachunek, czy wpisania danych karty płatniczej. Dodatkowo brak możliwości wyboru opcji „płatność za pobraniem”, czyli w momencie otrzymania zamówionego towaru. UWAGA: Nawet jeżeli nie planujemy wybrać takiej formy, warto sprawdzić, czy jest ona dostępna.

- Kolejnym znakiem ostrzegawczym powinien być brak informacji o konkretnych danych firmy: nazwa, adres, numer NIP etc. Jeżeli takie na stronie się znajdują, warto zweryfikować ich prawidłowość np. wyszukując podmiot w wyszukiwarce KRS. UWAGA: Pamiętajmy, że przestępcy mogą wykorzystywać podszycie pod istniejący sklep i „pożyczyć sobie” dane firmy.

- Warto zweryfikować adres strony – jeżeli zawiera błędy, literówki lub nie jest powiązana z nazwą sklepu, to może być sygnał, że możemy mieć do czynienia z fałszywym sklepem.

- Sprawdź opinie w Internecie. Zdarza się, że osoby, które dały się oszukać, dzielą się swoją historia w sieci. Przed zakupem warto sprawdzić, czy na którymś forum lub w social mediach nie został poruszony wątek sklepu, w którym zamierzamy dokonać zakupu. UWAGA: Brak opinii, nie musi oznaczać, że wszystko jest w porządku. Tak samo jak skrajnie pozytywne oceny, warto zwrócić uwagę, czy „nie wydają się sztucznie napisane”.

Co robić, jeżeli nie rozpoznam, że to fałszywy sklep i „dokonam zakupu”?

Informację o zdarzeniu należy przekazać do Banku, w którym mamy rachunek np. dzwoniąc na infolinię. Jeżeli na fałszywej stronie zostały podane informacje o karcie płatniczej, będzie trzeba jak najszybciej ją zabezpieczyć. Następnie sprawę warto zgłosić na policję. A jeżeli znamy adres strony, na której zostaliśmy oszukani, można zgłosić ją do CERT Polska (incydent.cert.pl) i zadbać o to, żeby przestępcy nie oszukali kolejnych osób.

Pamiętajmy: w sieci nieustannie należy kierować się zasadą ograniczonego zaufania, ponieważ nigdy nie wiemy kto siedzi „po drugiej stronie monitora”!

Z przykładami fałszywych stron sklepów można się zapoznać w poniższym pliku PDF:

źródło: https://cebrf.knf.gov.pl/

Poniżej przedstawiamy pełny opis schematu oszustwa oraz dokument PDF, w którym umieściliśmy wybrane screenshoty dotyczące tego oszustwa.

PEŁNY SCHEMAT OSZUSTWA:

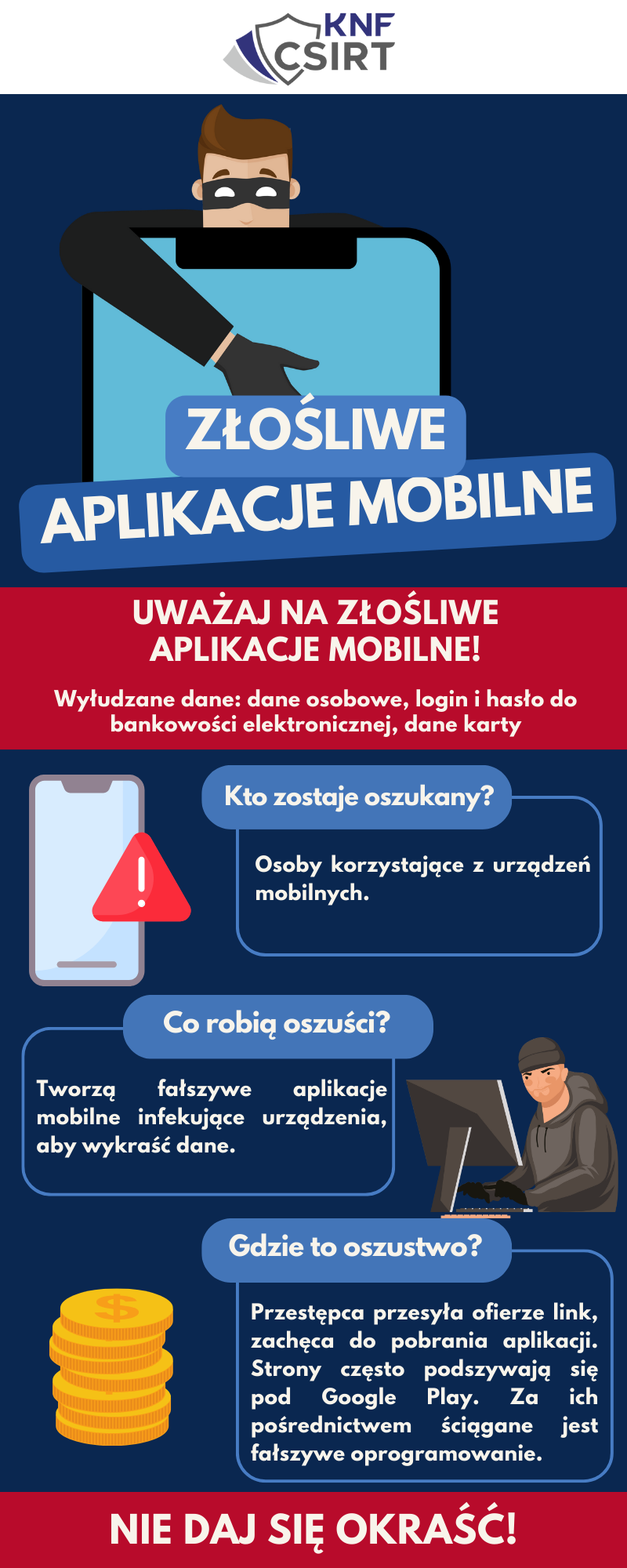

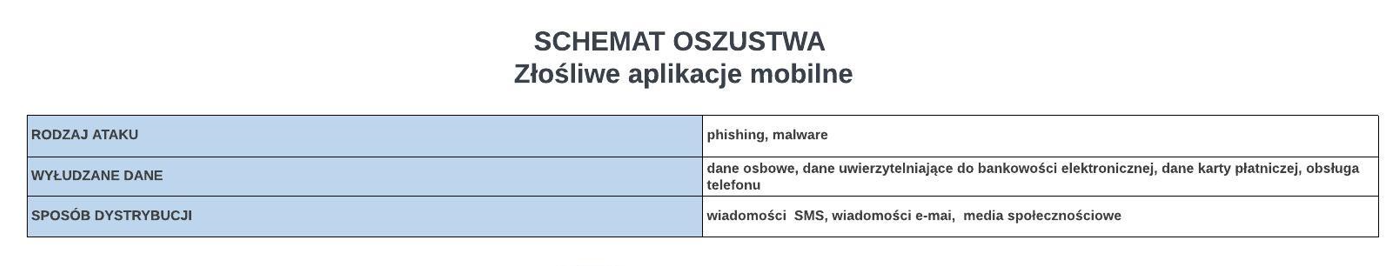

Zdecydowana większość osób obecnie posiada telefon komórkowy. Z czego największą popularnością nadal cieszą się smartfony z systemem operacyjnym Android. Wiedzą o tym również przestępcy i chętnie wykorzystują ten fakt celem wymyślania coraz to kreatywniejszych kampanii phishingowych.

Kampanie te zaczynają się „standardowym phishingiem”. Pod wybranym pretekstem przestępcy zachęcają do pobrania aplikacji.

Gdzie będzie się ona znajdować?

Zdarza się, że atakujący tworzą stronę phishingową imitującą np. Sklep Google Play, ale niestety znają również sposoby na umieszczenie złośliwej aplikacji w legalnym sklepie Googla z aplikacjami.

Myślisz, że Ty nie dałbyś się oszukać?

Po co Ci aplikacja zawierająca złośliwe oprogramowanie na telefonie? Oczywiście niepotrzebna, ale… co jeżeli będzie istnieć pod nazwą „Whatsapp”, a Ty dostaniesz informację, że musisz zaktualizować aplikację? A może przyjdzie mail informujący, że jeżeli nie klikniesz w link i nie pobierzesz dodatku do aplikacji bankowej, to przestanie ona działać? Socjotechnika, manipulacja i budowanie presji to filary, którymi na tym etapie mogą posługiwać się cyberprzestępcy.

A co jak już nieświadomie pobierzesz aplikację?

Najczęściej jest tak, że złośliwe oprogramowanie, wykorzystując systemowy komponent WebView, wyświetli fałszywą stronę logowania do usługi, którą uruchomił użytkownik (jest to tzw. mechanizm nakładek - ang. overlay). Dla przykładu, jeżeli na liście celów przestępców znajduje się aplikacja bankowa, a użytkownik, który zainfekował swoje urządzenie postanowi zalogować się do bankowości, nad oryginalną aplikacją wyświetli mu się fałszywe okno logowania. Jeżeli ofiara nie zorientuje się, że wyświetlony ekran nie jest prawdziwą aplikacja banku i wprowadzi swoje dane logowania, trafią one bezpośrednio w ręce cyberprzestępców.

Co robi złośliwe oprogramowanie na telefonie?

To zależy od pomysłowości, potrzeb i umiejętności technicznych przestępców. Z najczęściej znanych przypadków, atakujący mogą:

- wykradać dane uwierzytelniających do bankowości elektronicznej,

- odczytywać SMSkody, a nawet je sobie przesyłać,

- czytać wiadomości w aplikacji (np. Whatsapp link do Hookbota),

- przekierowywać połączenia,

- nagrywać ekran,

- wykradać historię konwersacji i listę kontaktów,

- a nawet wysłać wiadomości z zainfekowanego urządzenia (np. kolejne wiadomości phishingowe), a następnie usunąć je z „wysłanych”.

Co robić, aby chronić się przed złośliwym oprogramowaniem?

- pamiętaj o tym, aby pobierać aplikacje z zaufanych źródeł, tj. Sklep Google Play. Pobranie aplikacji ze złośliwej strony może grozić przejęciem Twoich danych dostępowych do bankowości, a także utratą środków zgromadzonych na rachunku bankowym,

- dobrą praktyką jest zweryfikowanie przed instalacją jakie uprawnienia będą wymagane przez aplikację (informacja ta jest dostępna w sklepie Google Play),

- regularnie aktualizuj oprogramowanie na swoich urządzeniach.

Pobierz dokument:

Fałszywe aplikacje mobilne.pdf

źródło: https://cebrf.knf.gov.pl/

Poniżej przedstawiamy pełny opis schematu oszustwa oraz dokument PDF, w którym umieściliśmy wybrane screenshoty dotyczące tego oszustwa.

PEŁNY SCHEMAT OSZUSTWA:

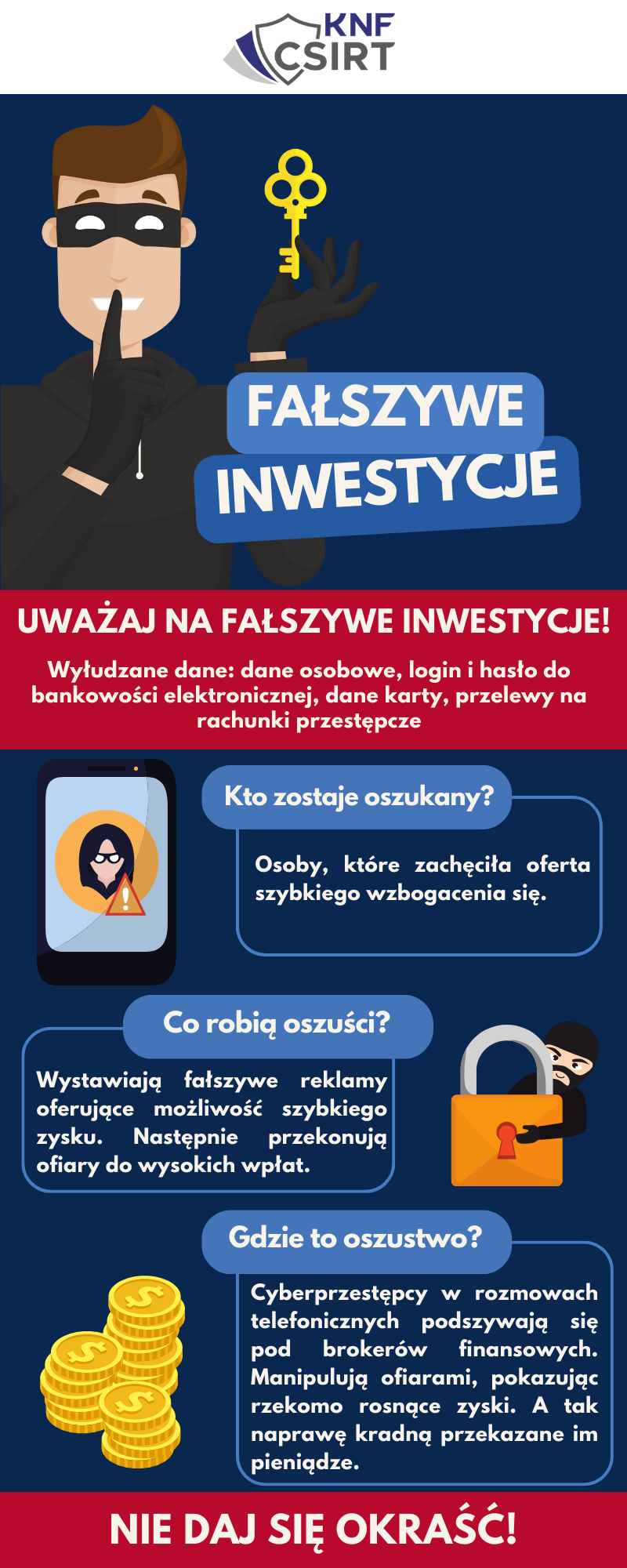

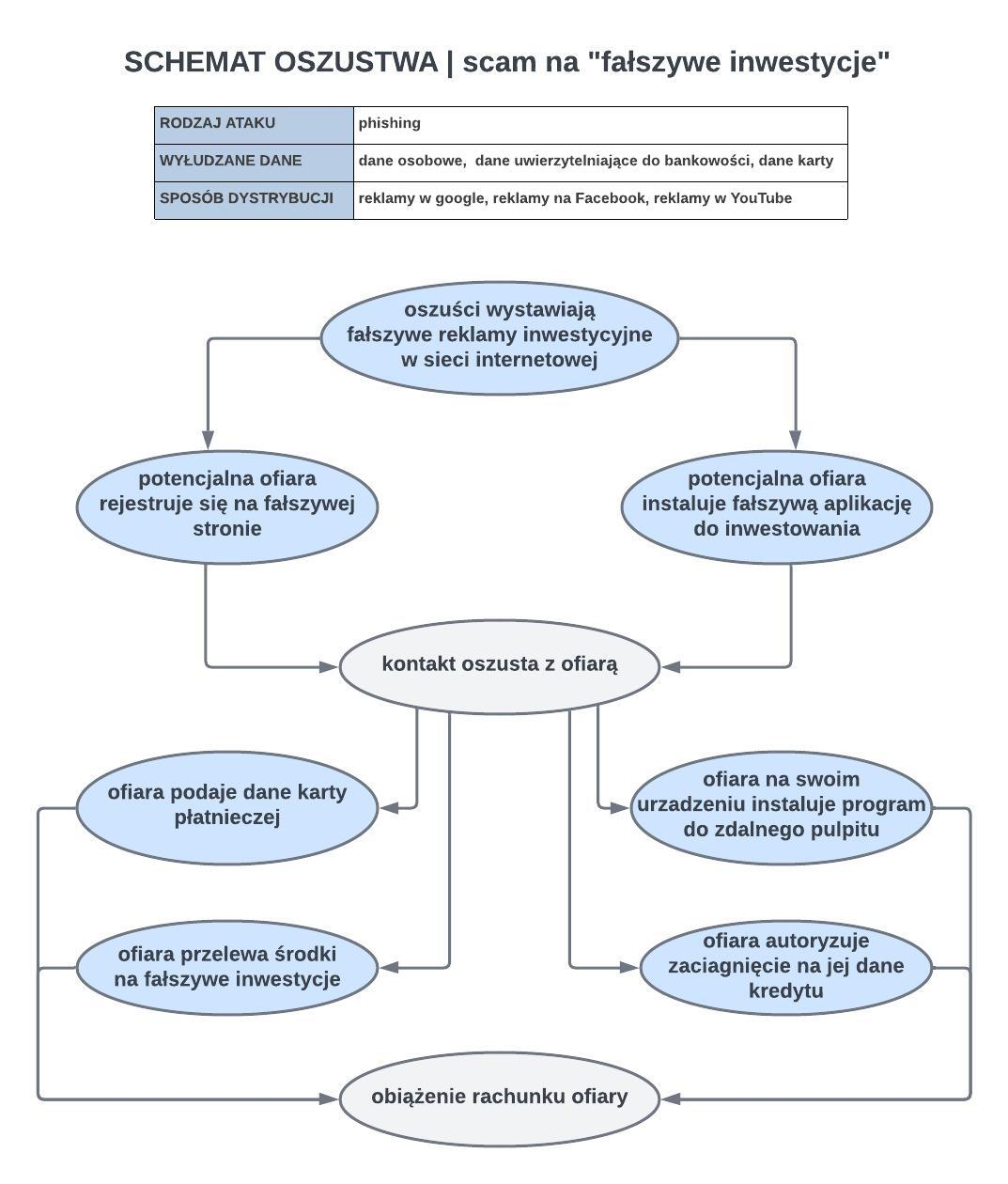

Oszustwo na fałszywe inwestycje znane jest w różnych krajach na całym świecie. W Polsce już od dawna wykorzystywany jest ten scenariusz. Stosowana przez przestępców wyrafinowana socjotechnika powoduje, że spora liczba osób chcących szybko się wzbogacić, a nie znająca specyfiki tego produktu, pada ofiarą ich manipulacji i traci często wszystkie swoje oszczędności lub też pozostaje z długami.

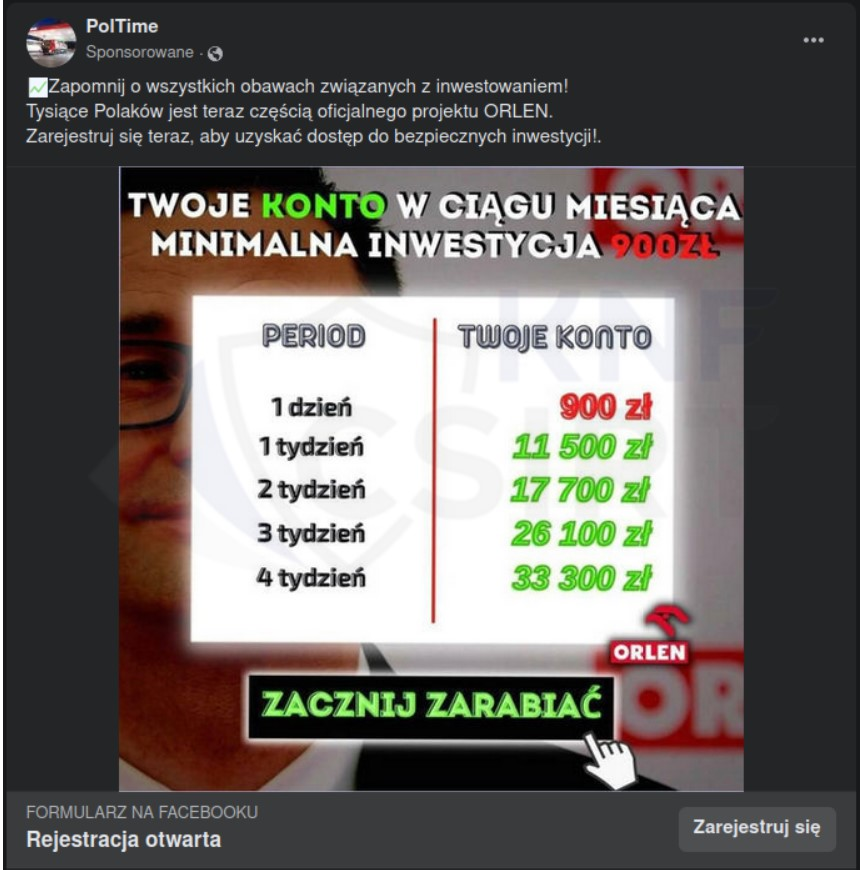

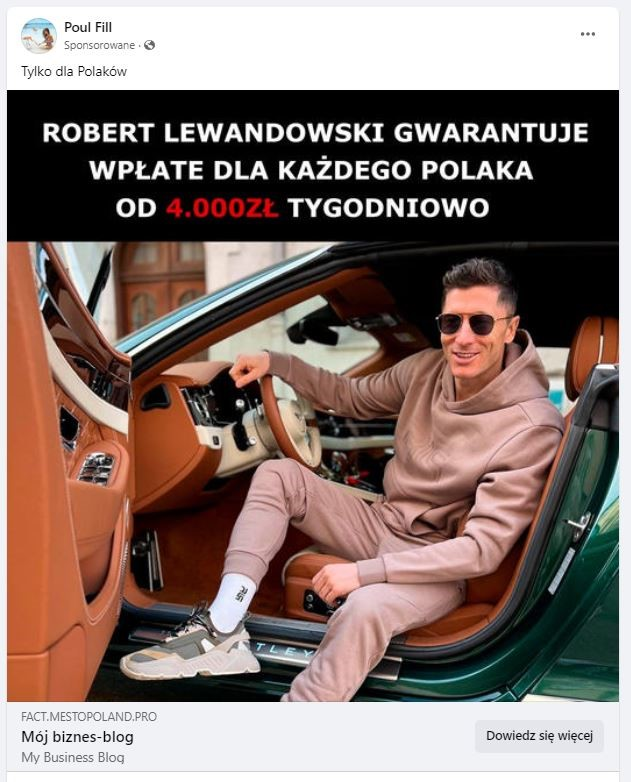

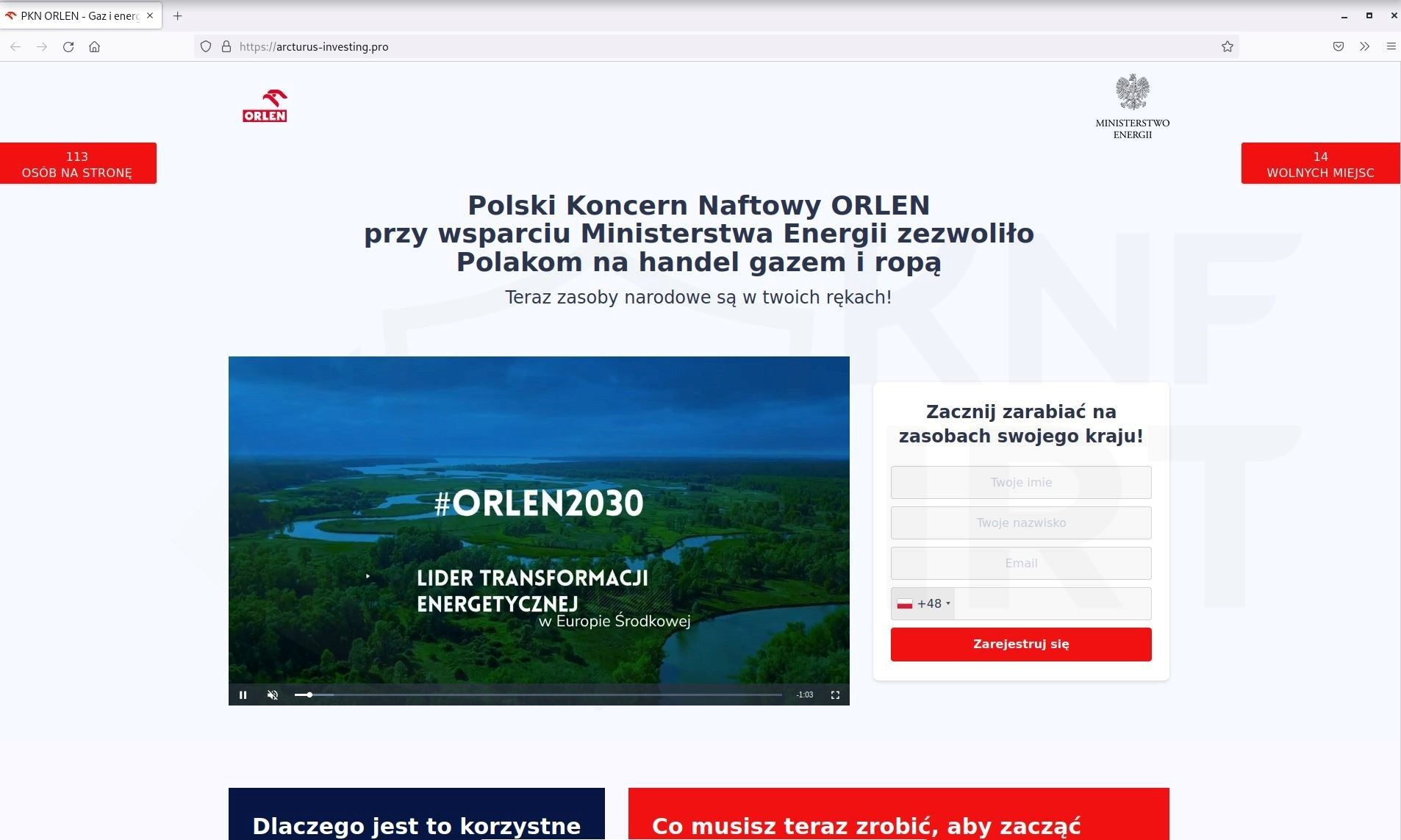

[Krok; 1] Oszustwo rozpoczyna się od umieszczenia przez przestępców fałszywych reklam inwestycyjnych w serwisach informacyjnych, platformach rozrywkowych oraz portalach społecznościowych jak np. Facebook (rys. 1).

Rysunek 1 Fałszywa reklama inwestycji w akcje Orlenu

Fałszywe reklamy informują o bezpiecznym inwestowaniu z możliwością uzyskania dużych zysków. Uwiarygadniając przedsięwzięcie zawierają one wizerunki znanych osób ze świata polityki, sportu lub podszywają się pod instytucje finansowe, spółki skarbu państwa czy marki znanych i rozpoznawalnych zagranicznych firm (rys. 2).

Rysunek 2 Fałszywa reklamacja wykorzystująca wizerunek znanego sportowca

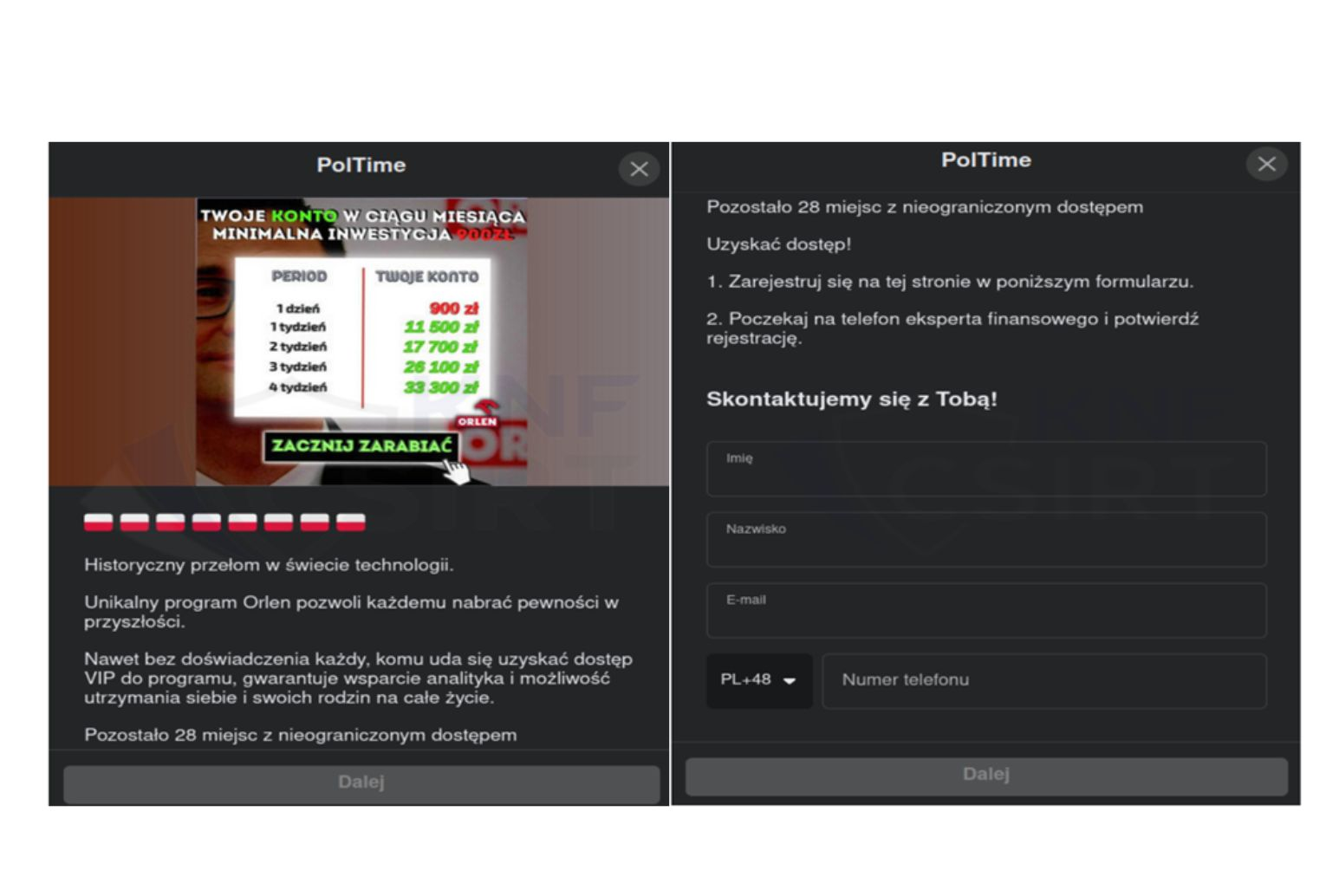

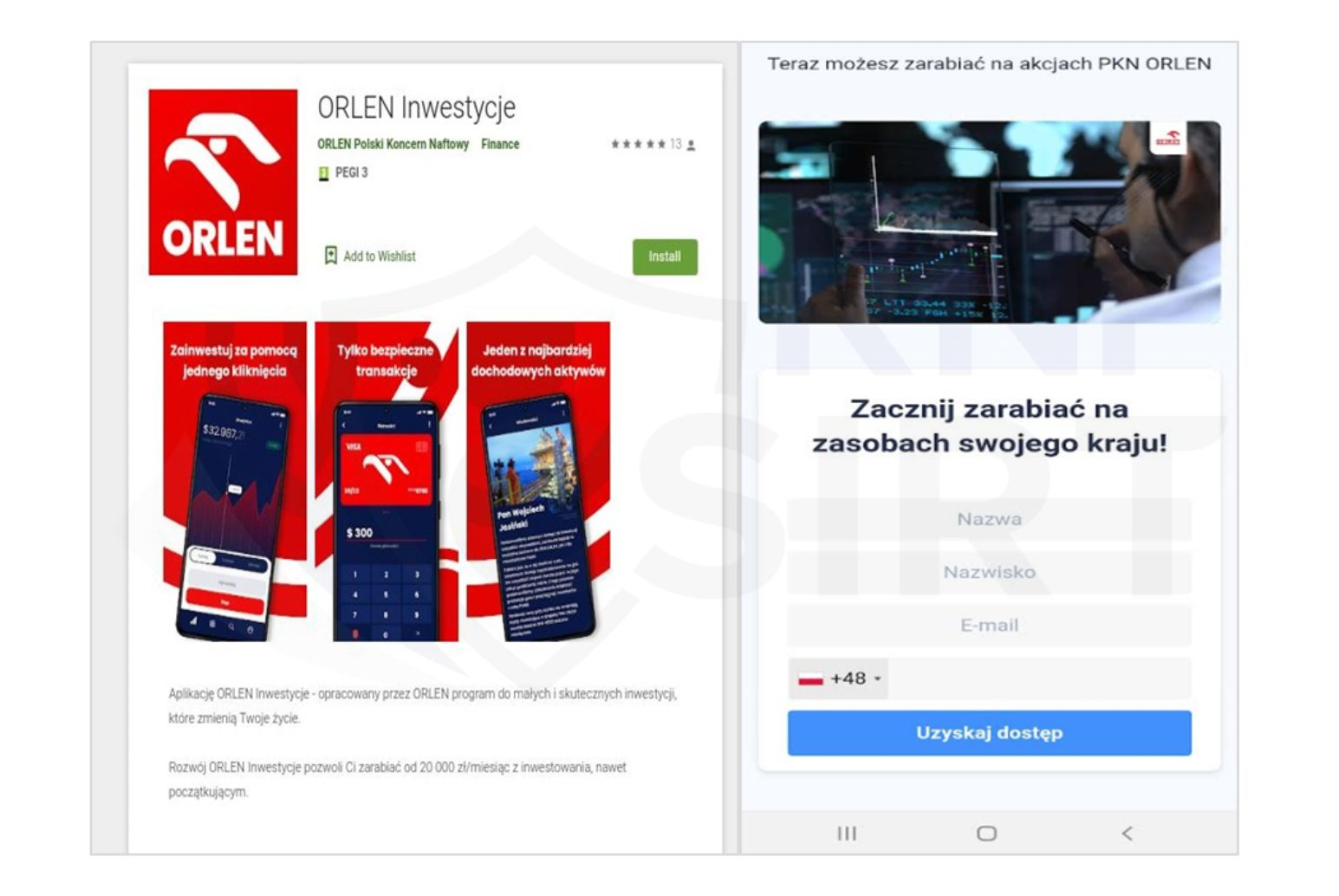

[Krok; 2]Osoba, która da się złapać na ten haczyk, po kliknięciu w taką reklamę proszona jest o wypełnienie swoich danych kontaktowych w celach rejestracyjnych ( rys. 2) lub instalację aplikacji do inwestowania (rys. 3).

Rysunek 2 Przystąpienie do programu – rejestracja

Rysunek 3 Fałszywa aplikacja do inwestowania

[Krok; 3] Z zarejestrowanym już potencjalnym inwestorem, kontaktuje się przestępca podający się najczęściej za brokera lub konsultanta inwestycyjnego. Oszust pozostając w ciągłym kontakcie telefonicznym ze swoją ofiarą manipuluje ją, rozsiewając przed nią wizję bardzo dużego i szybkiego zarobku bez ryzyka utraty środków.

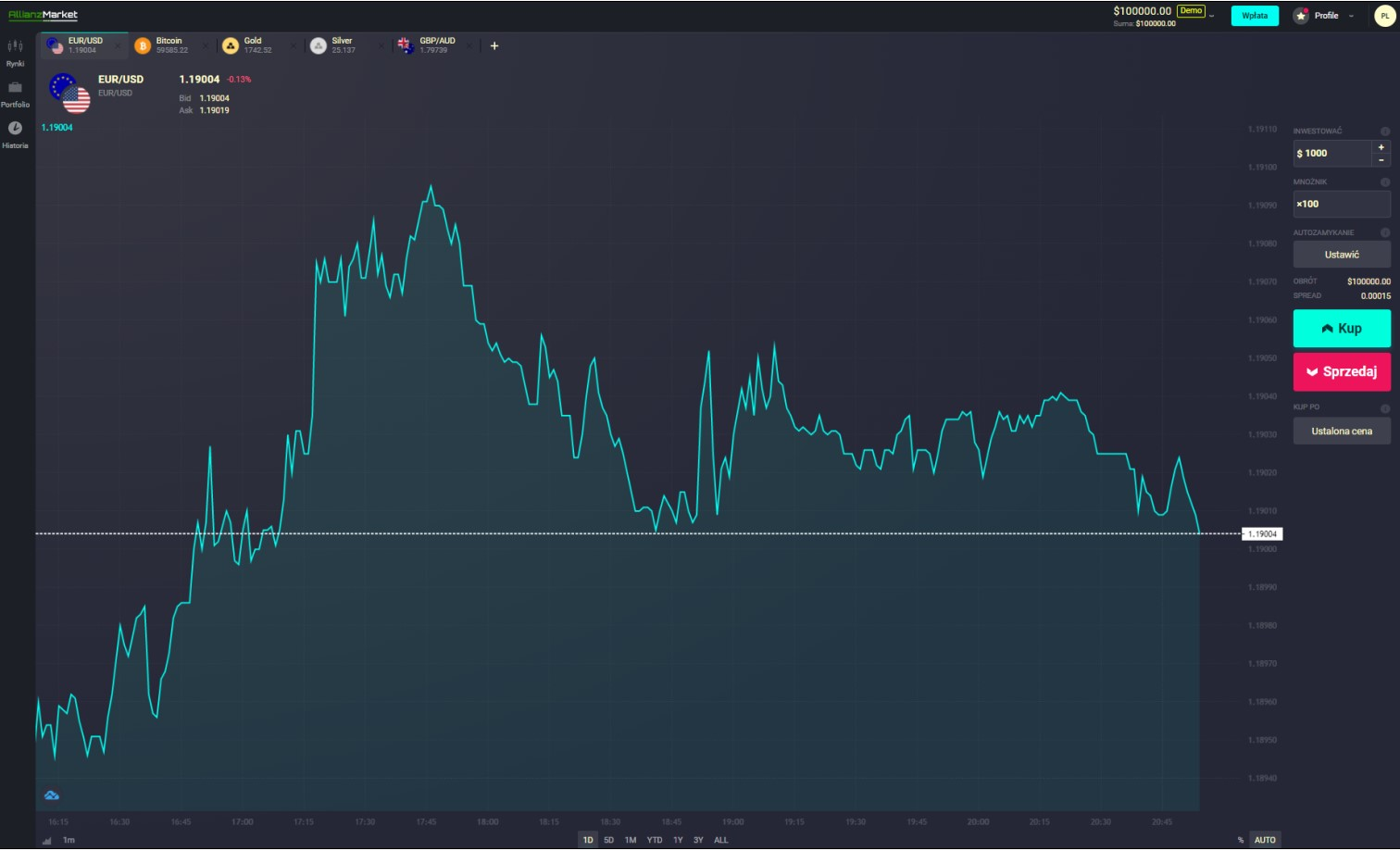

[Krok; 4] Przestępca przekazuje ofierze numer rachunku (należący najczęściej do innej ofiary) do przelewu środków na transfer inwestycyjny. Po kolejnych zrealizowanych przez ofiarę przelewach, aby uśpić jej czujność i zaostrzyć apetyt na dalszy zysk z szybkiej inwestycji, oszuści zasilają jej rachunek drobnymi kwotami przelewanymi w rzeczywistości z rachunków innych „pseudo inwestorów”. Przestępcy mogą również stosować perswazję wobec ofiary przedstawiając jej wyniki zysków zamieszczone na fałszywych platformach inwestycyjnych (rys. 4). Często na tym etapie przy rejestracji na fałszywej platformie przestępcy wystawiają formularz wyłudzający dane karty płatniczej ofiary.

Rysunek 4 Fałszywa platforma inwestycyjna

[Krok; 5] Gdy ofiara nie chce już dalej inwestować pieniędzy i chce wypłacić wypracowane zyski, przestępcy pod pretekstem pomocy w wypłacie jej środków z inwestycji proszą ją, aby ta na swoim urządzeniu zainstalowała legalny program do zarządzania zdalnym pulpitem np. AnyDesk, TeamViewer, QuickSupport czy Alpemix (rys. 5).

W sierpniu 2023 roku przestępcy zaczęli również wykorzystywać aplikację WhatsApp, jako narzędzie do zdalnego pulpitu. Wynika to z wprowadzenia nowej możliwości przez komunikator. Będąc w połączeniu głosowym przez WhatsApp (preferowana forma przez przestępców), zmieniają połączenie na video, dzięki czemu pojawia się opcja na udostepnienia zawartości ekranu (zarówno dla aplikacji mobilnej, jak i desktopowej). To znaczne ułatwienie dla oszustów, ponieważ nie muszą przeprowadzać ofiary przez proces instalowania dodatkowej aplikacji.

Rysunek 5 Przykład rozmowy oszusta z ofiarą

Zmanipulowana ofiara udostępniając zawartość swojego pulpitu, loguje się do bankowości internetowej i w ten sposób udostępnia kolejne swoje dane (rys.6).

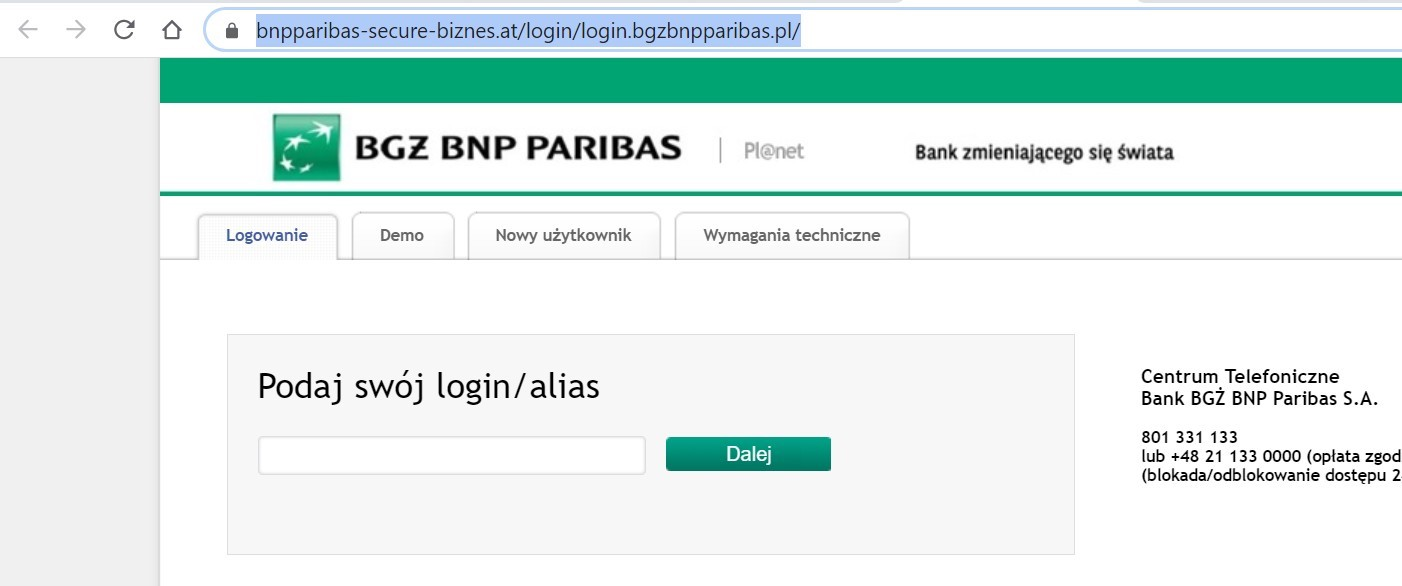

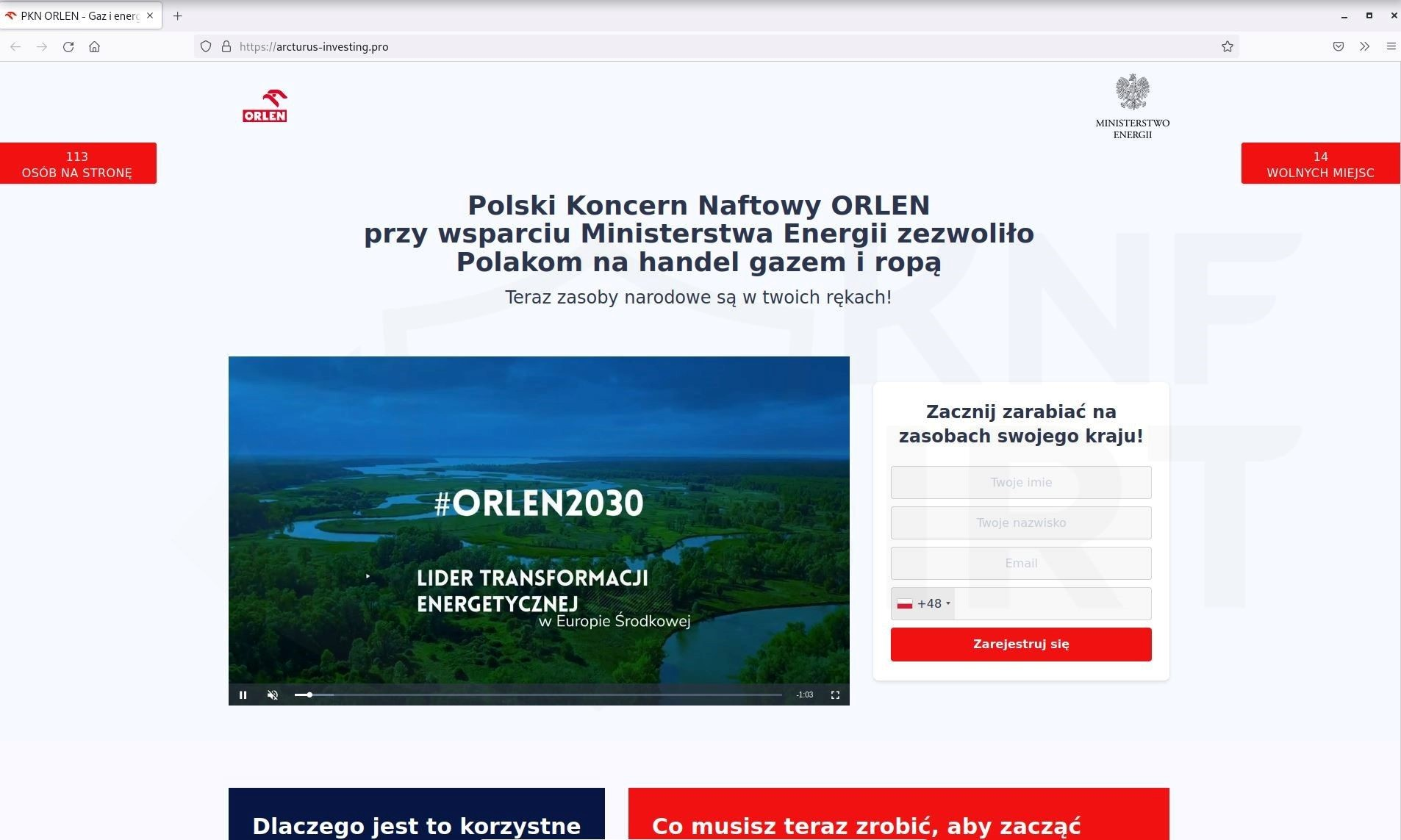

Rysunek 6 Przykład strony logowania do bankowości internetowej

[Krok; 6] Przestępcy stosują również dodatkowe warianty schematu informując ofiarę, że aby otrzymała ona zwrot środków z inwestycji musi opłacić podatek dochodowy. Najczęściej ofiara nie posiada już własnych środków na dokonanie tej czynności, w związku z tym przestępcy proponują jej zaciągnięcie kredytu. Składając za ofiarę internetowy wniosek o kredyt, oszuści proszą ją o podanie kodów autoryzujących SMS oraz informują ją, że w przypadku kontaktu Banku w celu potwierdzenia dyspozycji wypłaty kredytu czy realizowanych operacji na rachunku, ofiara ma wszystko potwierdzić.

[Krok; 7] Środki z rachunku ofiary mogą zostać rozdysponowane przez przestępców w następujący sposób:

- przelewem na rachunek innej ofiary lub słupa,

- przelewem na rachunek zagraniczny,

- przelewem na giełdę kryptowalut,

- płatność kartą na giełdy kryptowalut.

W zależności od scenariusza oszustwa może pojawić się w nim dodatkowy element jakim jest poproszenie ofiary o przesłanie skanu swojego dowodu osobistego, który może zostać wykorzystany przez przestępców do:

- założenie rachunku bankowego na tak zwaną skradzioną tożsamość,

- zaciągnięcie na dane ofiary kredytu/pożyczki krótkoterminowej,

- rejestracji na podane dane konta na giełdzie kryptowalut.

Dodatkowe warianty

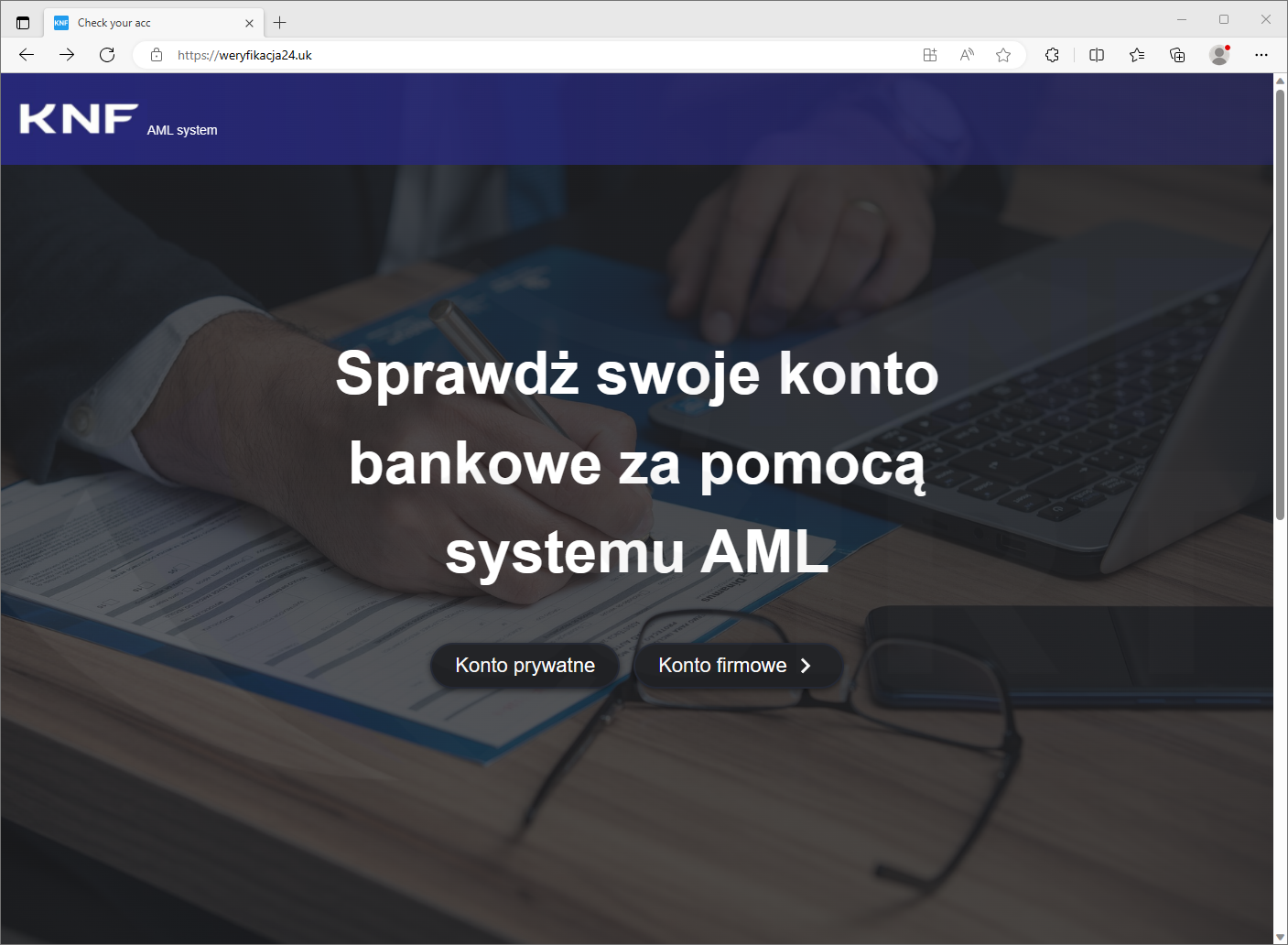

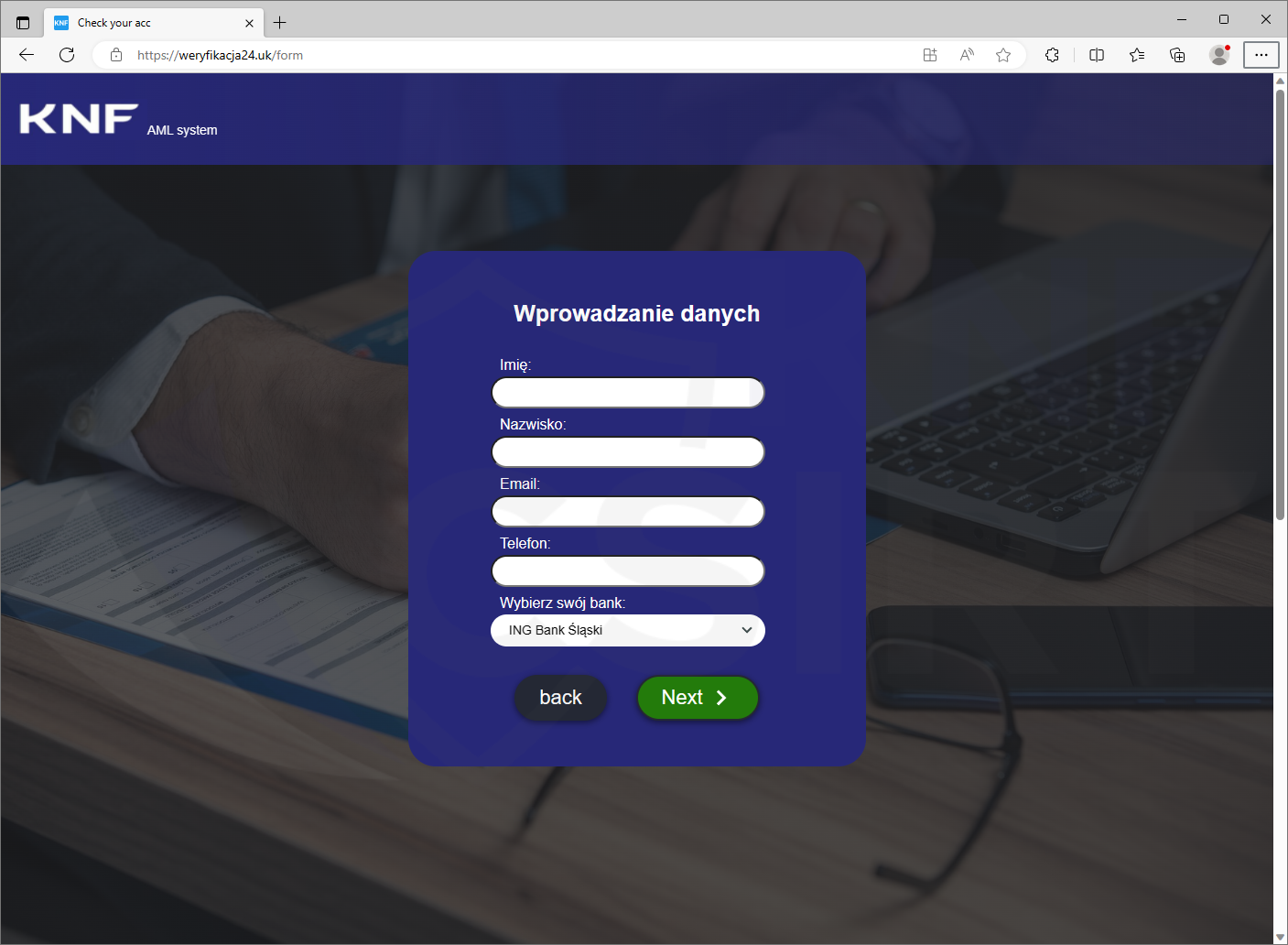

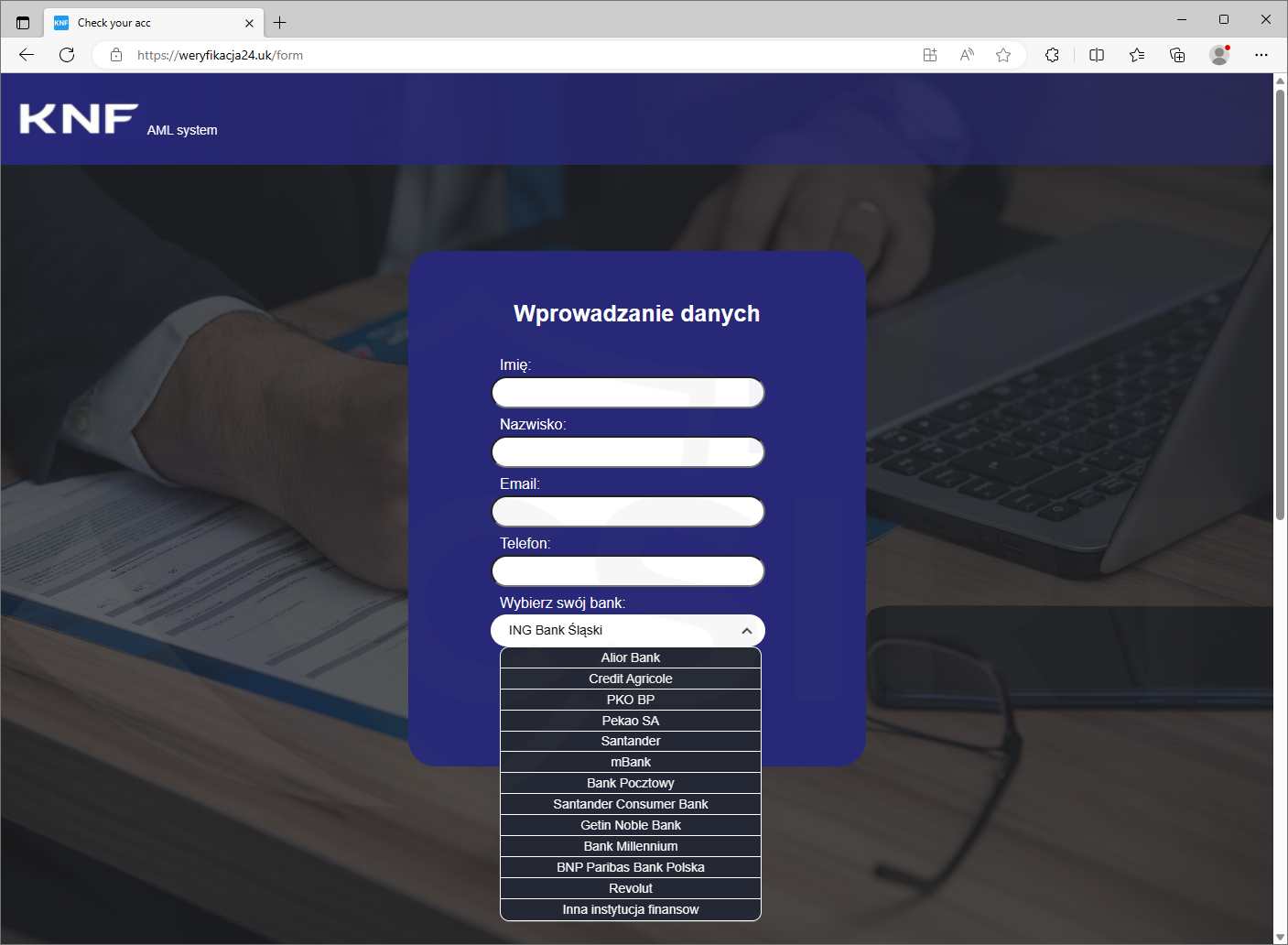

Zdarza się, że po wszystkich powyższych krokach przestępcy informują jeszcze, że należy zweryfikować numer rachunku, aby ten nie został zablokowany po wpłacie, rzekomo zarobionej, wysokiej kwoty. W kolejnym etapie przysyłają link do strony phishingowej, wykorzystującej np. wizerunek Komisji Nadzoru Finansowego, aby zwiększyć wiarygodność prowadzonego scenariusza. Na tym etapie ofiara uzupełnia formularz, w którym podaje swoje dane osobowe oraz wybiera bank, w którym posiada rachunek. Następnie poszkodowany przekierowywany jest do strony łudząco przypominającej bankowość internetową wcześniej wybranej organizacji. To tutaj, pod pretekstem potrzeby zalogowania się i dokończenia weryfikacji, podaje dane logowania do bankowości elektronicznej.

Rysunek 7 Przykład strony phishingowej do rzekomej weryfikacji rachunku

Rysunek 8 Przykład strony phishingowej do rzekomej weryfikacji rachunku

Rysunek 9 Przykład strony phishingowej do rzekomej weryfikacji rachunku

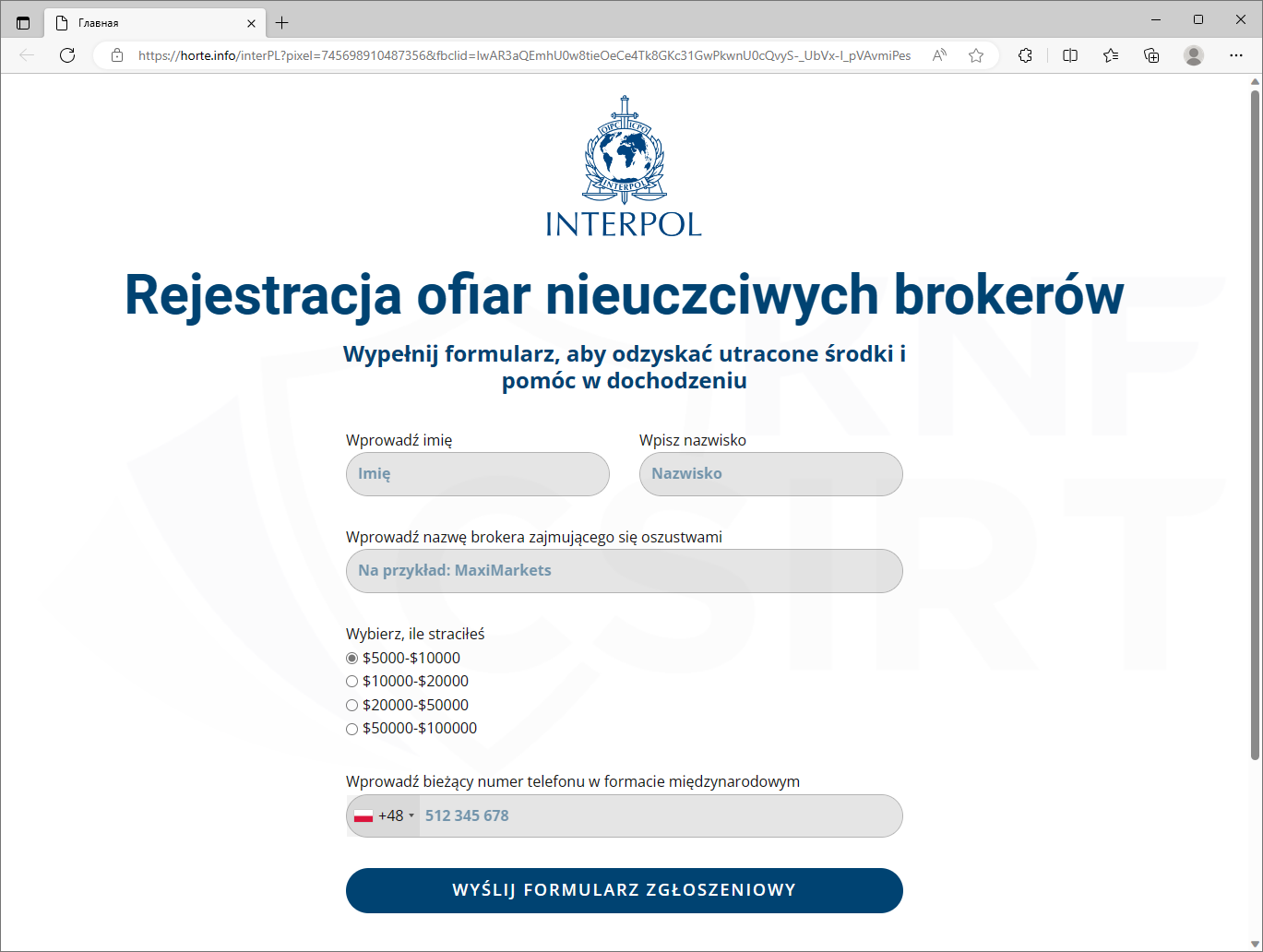

Zdarza się również, że ofiara trafia na reklamę informującą np. o rzekomym aresztowaniu osób wyłudzających pieniądze i możliwości odzyskania ich. Po wejściu w link z reklamy, pojawia się strona, na której ofiara musi wprowadzić swoje dane osobowe oraz podać informację na jaką kwotę została oszukana. W kolejnym etapie na podane dane przestępcy wykonują połączenie głosowe. Tym sposobem starają się oszukać osobę, którą w przeszłości już została przez nich wykorzystana, ponownie ją okradając.

Rysunek 10 Przykładowa reklama oszukańcza

Rysunek 11 Przykładowa strona phishingowa wyłudzająca dane

Socjotechnika stosowana przez przestępców w tym schemacie oszustwa pokazuje jak dobrze są oni przygotowani a osoba, która padnie ich ofiarą często jest przez nich manipulowana przez parę miesięcy biorąc jednocześnie nieświadomy udział w przestępstwie prania brudnych pieniędzy.

Aby nie paść ofiarą oszustów grasujących w sieci wystarczy pamiętać o kilku podstawowych zasadach bezpieczeństwa:

- przede wszystkim kieruj się zasadą ograniczonego zaufania – nigdy nie masz pewności kto może znajdować się po "drugiej stronie" w sieci,

- nigdy nie loguj się do bankowości internetowej w trakcie kiedy udostępniasz komuś zawartość swojego pulpitu,

- nigdy nie podawaj osobie trzeciej kod-ów SMS autoryzujących operacje bankowe,

- zawsze dokładnie czytaj komunikaty i sprawdzaj transakcje, które potwierdzasz w aplikacji mobilnej lub za pośrednictwem kod-ów SMS, w szczególności zwróć uwagę na numer rachunku odbiorcy i kwotę realizowanej operacji,

- jeżeli realizujesz przelew na rachunek firmy oferującej inwestycje lub na giełdę kryptowalut to zwróć uwagę, że dane odbiorcy przelewu nie powinny być danymi osoby fizycznej,

- pamiętaj o dokładnym sprawdzeniu informacji o firmie inwestycyjnej czy takie usługi w rzeczywistości ona oferuje oraz zweryfikuj giełdę kryptowalut jaką ma opinię w sieci, możesz również posiłkować się listą ostrzeżeń KNF, szybki i duży zysk powinien wzbudzić w Tobie czujność.

Pobierz dokument:

źródło: https://cebrf.knf.gov.pl/

Poniżej przedstawiamy pełny opis schematu oszustwa oraz dokument PDF, w którym umieściliśmy wybrane screenshoty dotyczące tego oszustwa.

PEŁNY SCHEMAT OSZUSTWA:

Cyberprzestępcy wykorzystują pocztę elektroniczną do dystrybucji fałszywych stron bądź złośliwego oprogramowania. Oszuści, aby uśpić czujność użytkowników w treści przesyłanej wiadomości informują o wystąpieniu nagłych problemów z kontem i konieczności szybkiej reakcji.

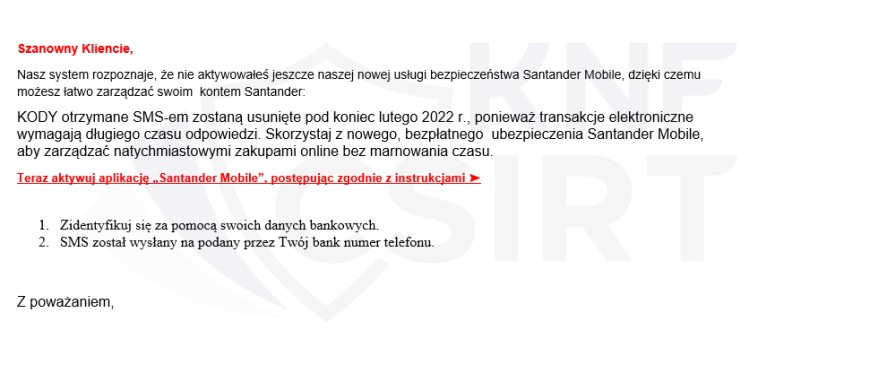

[Krok; 1] Oszustwo rozpoczyna się od przesłania przez cyberprzestępców wiadomości e-mail z linkiem. Cyberprzestępcy w celu uwiarygodnienia swoich działań podszywają się pod znane banki, firmy kurierskie, portale sprzedażowe, serwisy rozrywkowe czy instytucje rządowe. W treści wiadomości (rys. 1) najczęściej informują użytkowników o konieczności potwierdzenia płatności, dopłaty do przesyłki bądź zaktualizowania swoich danych.

Treść fałszywej wiadomości e-mail:

Rysunek 1 Fałszywa wiadomość e-mail podszywająca się pod Santander Bank Polska

[Krok; 2] Po wejściu w link znajdujący się w wiadomości e-mail ofiara przenoszona zostaje do niebezpiecznej strony, gdzie oszuści mogą wymagać od niej:

- wprowadzenia danych uwierzytelniających do bankowości elektronicznej (rys. 2)

Rysunek 2 Fałszywa strona, na której oszuści wyłudzają poświadczenia logowania do bankowości elektronicznej użytkowników

- wprowadzenia danych do karty płatniczej (rys. 3)

Rysunek 3 Fałszywa strona podszywająca się pod firmę DPD i wyłudzająca dane do kart płatniczych

- pobrania złośliwej aplikacji (rys. 4)

Pobranie złośliwego oprogramowania skutkuje zainfekowaniem telefonu. Złośliwe aplikacje bardzo często żądają od użytkownika nadania uprawnień do funkcji Dostępność/Ułatwienia dostępu. Pozwala to cyberprzestępcom na przejęcie kontroli nad urządzeniem i samodzielne nadanie niebezpiecznych uprawnień.

Rysunek 4 Fałszywa strona podszywająca się pod ING Bank Śląski, na której ofiara jest zachęcana do pobrania złośliwej aplikacji

- pobrania złośliwego załącznika (rys. 5)

Innym możliwym wariantem występującym w tego typu oszustwie jest przesyłanie fałszywych wiadomości e-mail zawierające załączniki ze złośliwym oprogramowaniem. Po otwarciu takiego załącznika urządzenie zostaje zainfekowane i może znajdować się pod kontrolą cyberprzestępców.

Rysunek 4 Fałszywa wiadomość e-mail zawierająca złośliwy link, prowadzący do złośliwego oprogramowania, dystrybuowanego w formie archiwum ZIP

[Krok; 3] Jeżeli na stronie phishingowej wyłudzone zostały dane uwierzytelniające do bankowości elektronicznej lub/i dane karty płatniczej, to pieniądze wyprowadzone mogą zostać m.in. poprzez:

- przelew na rachunek słupa,

- przelew na giełdę kryptowalut,

- płatność kartą w internecie,

- wypłata BLIK w ATM,

- przelew na przekaz pieniężny Poczty Polskiej.

Aby nie paść ofiarą oszustów grasujących w sieci wystarczy pamiętać o kilku podstawowych zasadach bezpieczeństwa:

- Pamiętaj przede wszystkim o tym, aby dokładnie weryfikować otrzymywane wiadomości mailowe. Zachowaj czujność w przypadku otrzymania wiadomości zawierających w swojej treści linki. Mogą one prowadzić do niebezpiecznych stron wyłudzających dane lub zawierające złośliwe oprogramowanie.

- Dobrym nawykiem jest również tworzenie backup-ów, na zewnętrznych dyskach oraz ich częsta aktualizacja, co pozwoli na uchronienie Cię przed utratą Twoich danych w przypadku zainfekowania urządzenia.

- Jeżeli nie musisz, nie włączaj edycji nieznanych sobie plików Office, a na pewno nie uruchamiaj „włączenia zawartości” (uruchomi to makra). Staraj się na bieżąco instalować aktualizacje zarówno swojej przeglądarki jak i systemu operacyjnego.

- zachowaj szczególną ostrożność w przypadku aplikacji usiłujących uzyskać uprawnienia do korzystania z tzw. ułatwień dostępu (ang. accessibility services).

- Korzystaj z 2FA (weryfikacji dwuskładnikowej np. za pomocą SMS) lub stosuj klucze U2F do weryfikacji Twojej tożsamości w serwisach internetowych.

Pobierz dokument:

Fałszywe wiadomości email.pdf

źródło: https://cebrf.knf.gov.pl/

Poniżej przedstawiamy pełny opis schematu oszustwa oraz dokument PDF, w którym umieściliśmy wybrane screenshoty dotyczące tego oszustwa.

PEŁNY SCHEMAT OSZUSTWA:

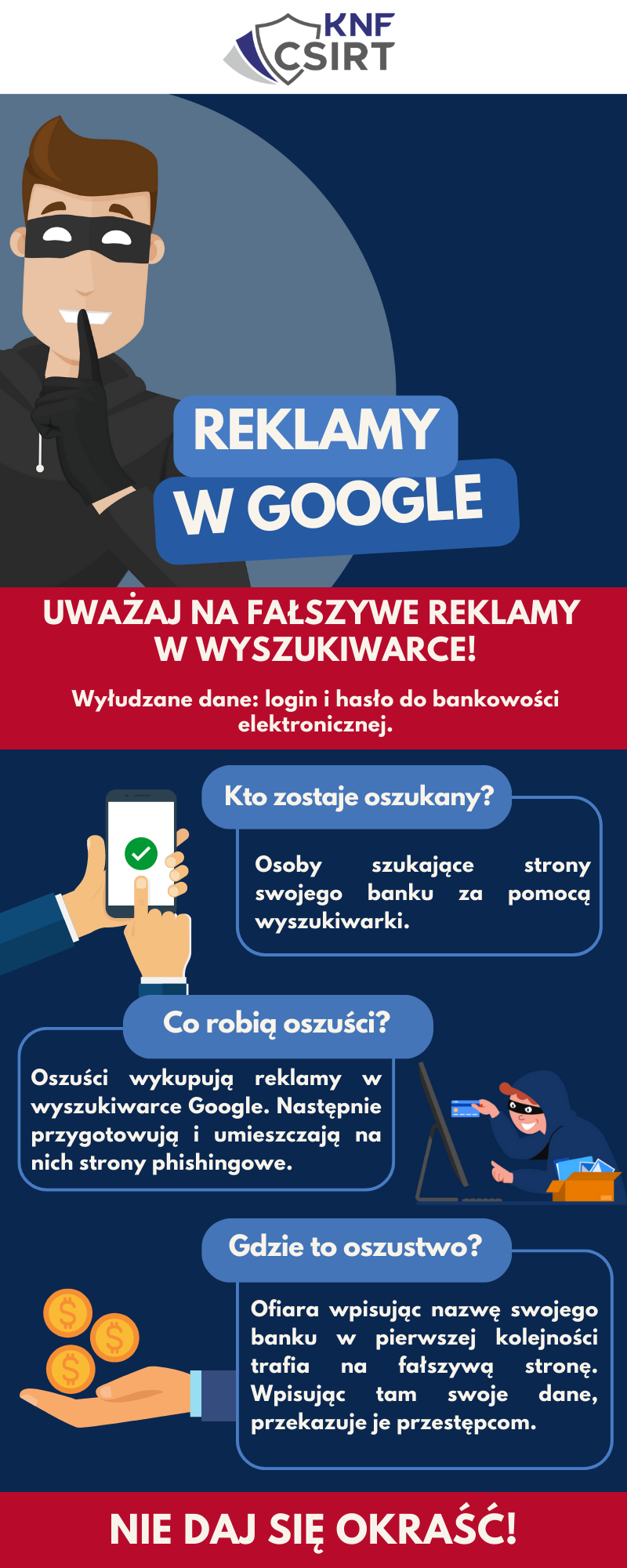

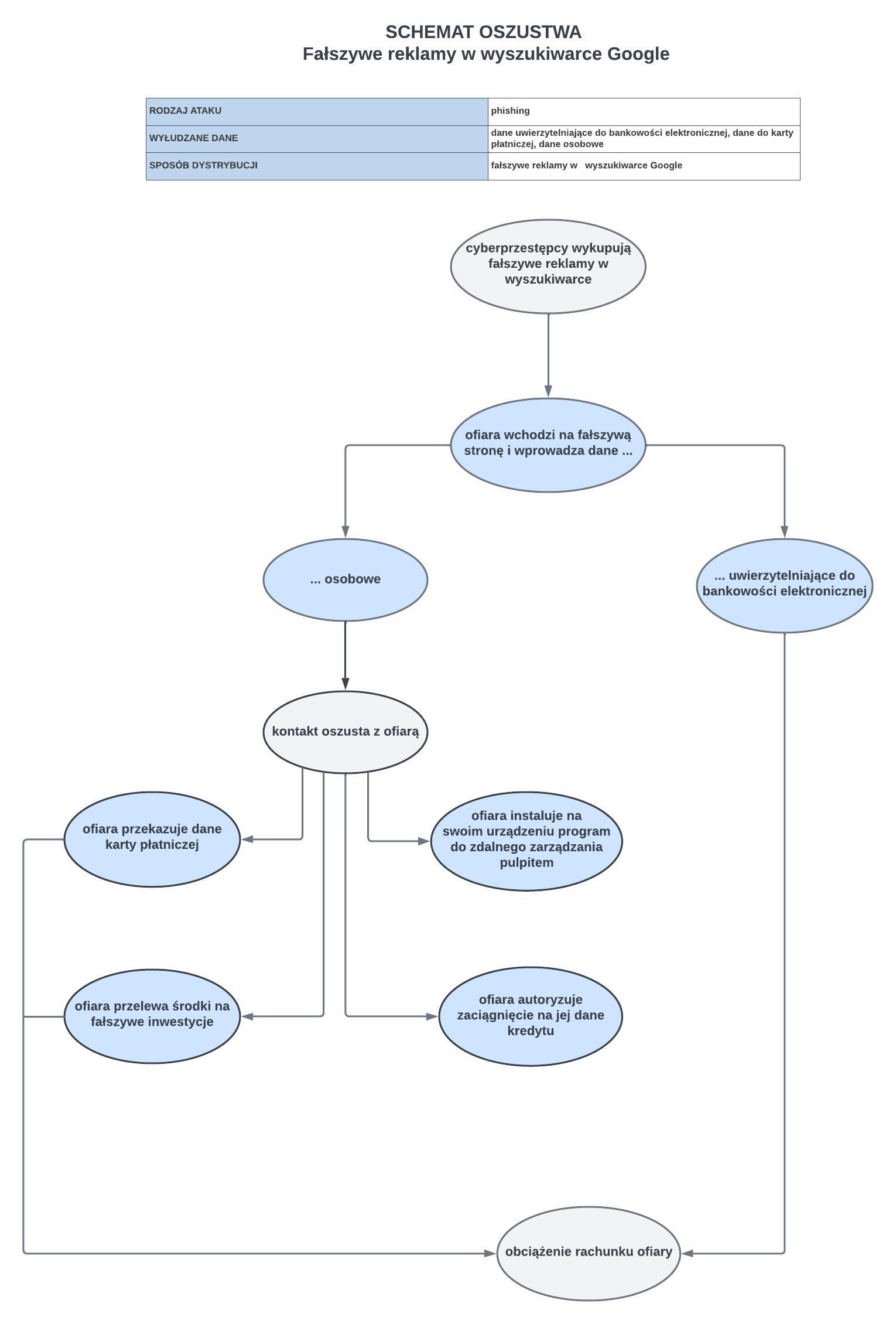

Cyberprzestępcy wykorzystują fałszywe reklamy w wyszukiwarce Google do dystrybucji niebezpiecznych stron podszywających się pod bankowość elektroniczną bądź znane, zaufane spółki. Jeżeli nieświadomy użytkownik nie zauważy, że adres strony, której poszukuje się nie zgadza, wpadnie w pułapkę oszusta. Po kliknięciu w link użytkownik przenoszony jest na fałszywą stronę, gdzie oszuści wymagają wprowadzenia swoich poświadczeń logowania bądź dokonania rejestracji.

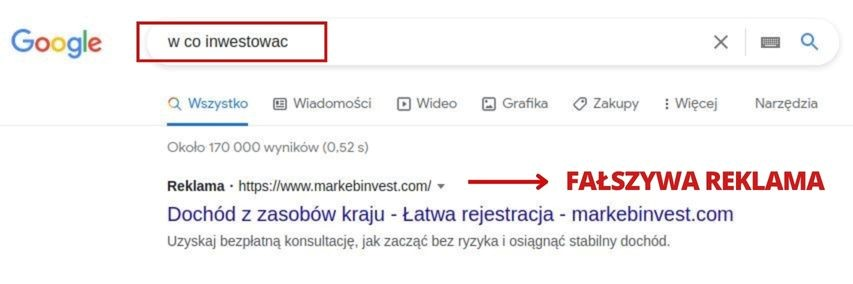

[Krok; 1] Oszustwo rozpoczyna się od wykupienia fałszywej reklamy przez cyberprzestępców w wyszukiwarce Google. Użytkownikowi, który wyszukuje hasło związane z inwestowaniem (rys. 1) bądź stronę do logowania do banku (rys. 2) wyświetlana jest na pierwszym miejscu w wynikach wyszukiwania reklama z tym związana.

Rys. 1 Przykład fałszywej reklamy pojawiającej się w wynikach wyszukiwania po wpisaniu frazy związanej z inwestowaniem

Rys. 2 Przykład fałszywych reklam podszywających się pod BOŚ Bank

[Krok; 2] W kolejnym kroku potencjalna ofiara wchodzi na stronę phishingową. W zależności od wariantu oszustwa cyberprzestępcy mogą wymagać wprowadzenia danych :

- osobowych, które posłużą cyberprzestępcom do nawiązania z nią kontaktu (rys. 3)

Rys. 3 Oszukańcza strona, na której cyberprzestępcy podszywają się pod PKN Orlen i zachęcają do dokonania rejestracji

- logowania do bankowości elektronicznej (rys. 4)

Rys. 4 Fałszywa strona podszywająca się pod BOŚ Bank, wyłudzająca poświadczenia logowania do bankowości

W dalszej części oszustwa cyberprzestępcy mogą wykorzystywać warianty oszustwa „na fałszywe inwestycje”.

[Krok; 3] Po podaniu swoich danych na fałszywej stronie z ofiarą kontaktuje się konsultant podszywający się pod pracownika firmy inwestycyjnej i oferuje zakup akcji.

W zależności od scenariusza cyberprzestępcy podczas rozmowy mogą wymagać od ofiary:

- podania danych karty płatniczej,

- dokonania wpłaty na wskazany przez konsultanta rachunek bankowy, aby możliwe było rzekome uruchomienie konta na platformie inwestycyjnej, pozwalającej na monitorowanie zakupionych akcji,

- zainstalowania na jej komputerze programu do zdalnego zarządzania pulpitem tj. TeamViewer, AnyDesk, QuickSupport czy Alpemix i podania danych, dzięki którym oszust może zdalnie zarządzać urządzeniem ofiary. Cyberprzestępcy często wymagają także zalogowania się na swoje konto bankowe, dzięki temu ofiara udostępnia im swoje dane.

- podania kodów autoryzacyjnych przez ofiarę, które otrzymuje na swój telefon za pośrednictwem wiadomości SMS, co pozwala na kradzież środków znajdujących się na rachunku bankowym, a także zawarcie umów o pożyczki gotówkowe.

[Krok; 4] Środki z rachunku ofiary mogą zostać rozdysponowane przez przestępców w następujący sposób:

- przelewem na rachunek słupa,

- przelewem na rachunek zagraniczny,

- przelewem na giełdę kryptowalut,

- płatność kartą w internecie,

- płatność kartą na giełdzie kryptowalut.

W zależności od scenariusza oszustwa może pojawić się w nim dodatkowy element jakim jest poproszenie ofiary o przesłanie skanu swojego dowodu osobistego, który może zostać wykorzystany przez przestępców do:

- założenie rachunku bankowego na tak zwaną skradzioną tożsamość,

- zaciągnięcie na dane ofiary kredytu/pożyczki krótkoterminowej,

- rejestracji na podane dane konta na giełdzie kryptowalut.

Aby nie paść ofiarą oszustów grasujących w sieci wystarczy pamiętać o kilku podstawowych zasadach bezpieczeństwa:

- uniwersalną wskazówką jest przede wszystkim zachowanie zdrowego rozsądku,

- pamiętaj o dokładnym weryfikowaniu adresu strony, na której się znajdujesz, oszuści tworzą strony zbliżone do tych oryginalnych, mogące różnić się tylko jedną literą, znakiem interpunkcyjnym bądź zmianą słowną,

- zachowaj ostrożność podczas wyszukiwania strony swojego banku za pośrednictwem przeglądarki i samodzielnie wpisuj adres strony internetowej, na którą chcesz wejść za pośrednictwem paska adresu,

- dodaj adres strony swojego banku do zakładek – to pozwoli mieć pewność, że znajdujesz się na właściwej stronie,

- szczególną uwagę zwróć na pojawiający się przy wynikach wyszukiwania pogrubiony napis „reklama” – wejście może prowadzić na niebezpieczną stronę,

- pamiętaj o zweryfikowaniu ustawionych limitów transakcji w bankowości elektronicznej,

- aby uchronić się przed cyberprzestępcami dobrą praktyką jest dokładne czytanie treści wiadomości SMS z kodem autoryzacyjnym, zawierających opis dokonywanej transakcji,

- należy pamiętać, że obietnica osiągnięcia wysokich zysków stanowi oszustwo. W przypadku oferty inwestycji zachowajmy wzmożoną ostrożność i kierujmy się zasadą ograniczonego zaufania. Nigdy nie można mieć pewności kto jest po drugiej stronie telefonu lub czatu.

Pobierz dokument:

Fałszywe reklamy w wyszukiwarce.pdf

źródło: https://cebrf.knf.gov.pl/

Poniżej przedstawiamy pełny opis schematu oszustwa oraz dokument PDF, w którym umieściliśmy wybrane screenshoty dotyczące tego oszustwa.

PEŁNY SCHEMAT OSZUSTWA:

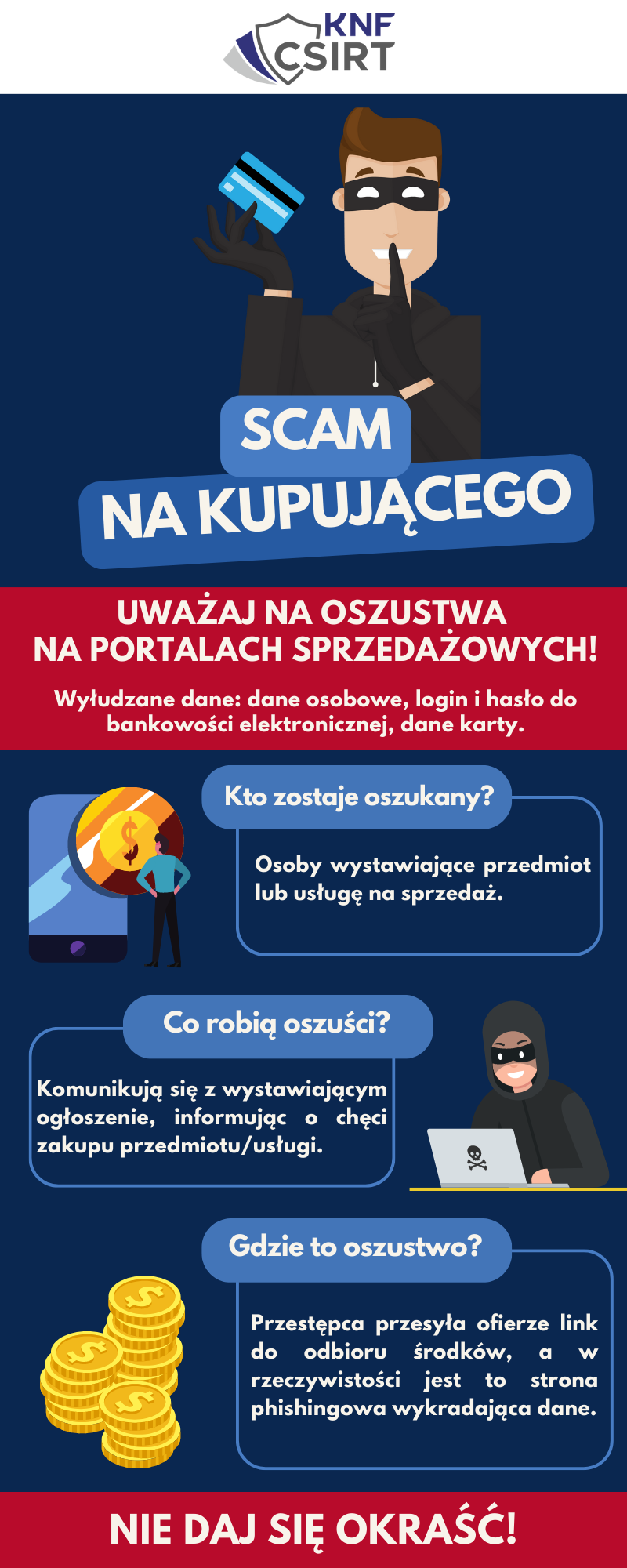

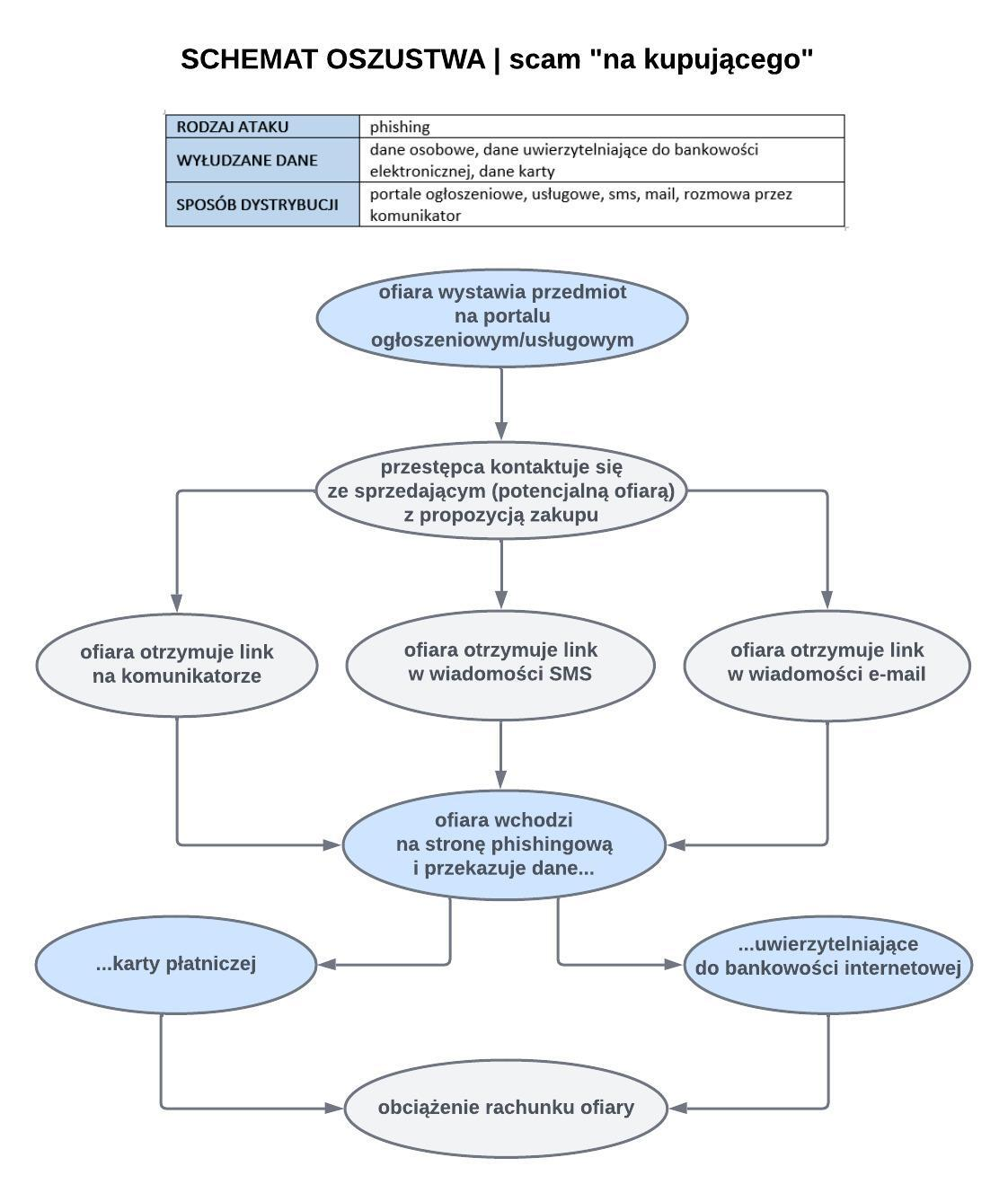

Pierwsze zidentyfikowane kampanie, wykorzystujące opisywany scenariusz, wykryto już w 2020 roku. W Polsce schemat pojawił się w listopadzie 2020 roku. Niestety, cały proces jest tak dobrze przygotowany przez zorganizowane grupy przestępcze, że trwa nieprzerwanie od kilkudziesięciu miesięcy zbierając żniwo w postaci pieniędzy klientów używających bankowość internetową i/lub posiadających karty płatnicze.

Scenariusz rozpoczyna się od wystawienia przez osobę (potencjalną ofiarę) przedmiotu/usługi na sprzedaż, na jednym z portali ogłoszeniowych.

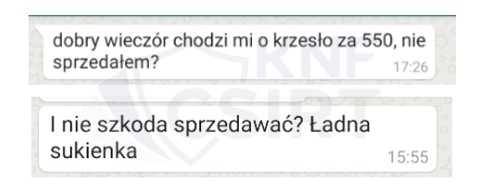

[Krok; 1] Po wystawieniu oferty do sprzedającego/usługodawcy zgłasza się potencjalnie zainteresowana zakupem osoba (przestępca), która po krótkiej rozmowie deklaruje chęć zakupu towaru (rys. 1).

Rysunek 1 Komunikacja przestępca - ofiara

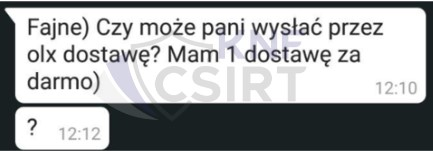

Kontakt odbywa się najczęściej poprzez komunikator WhatsApp, zdarzają się jednak również inne formy kontaktu przestępcy z ofiarą. Wystawiający ogłoszenie (ofiara) dostaje taką propozycję przeprowadzenia transakcji, w której będzie miał możliwość „odebrania zapłaty za przedmiot/usługę” (rys. 2).

Rysunek 2 Oferta kupna poprzez "OLX dostawa"

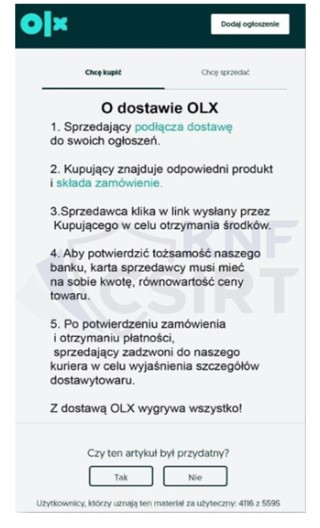

Następnie wystawiający ogłoszenie otrzymuje instrukcję dalszego postępowania (rys. 3) oraz link do strony phishingowej.

Rysunek 3 Przykład instrukcji przysyłanej przez przestępcę

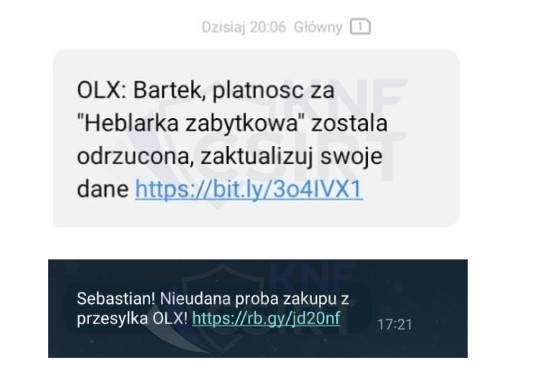

[Krok; 2] Link przekazany zostaje jednym z trzech kanałów:

- w trakcie rozmowy przez komunikator,

- w wiadomości SMS,

- w wiadomości e-mail.

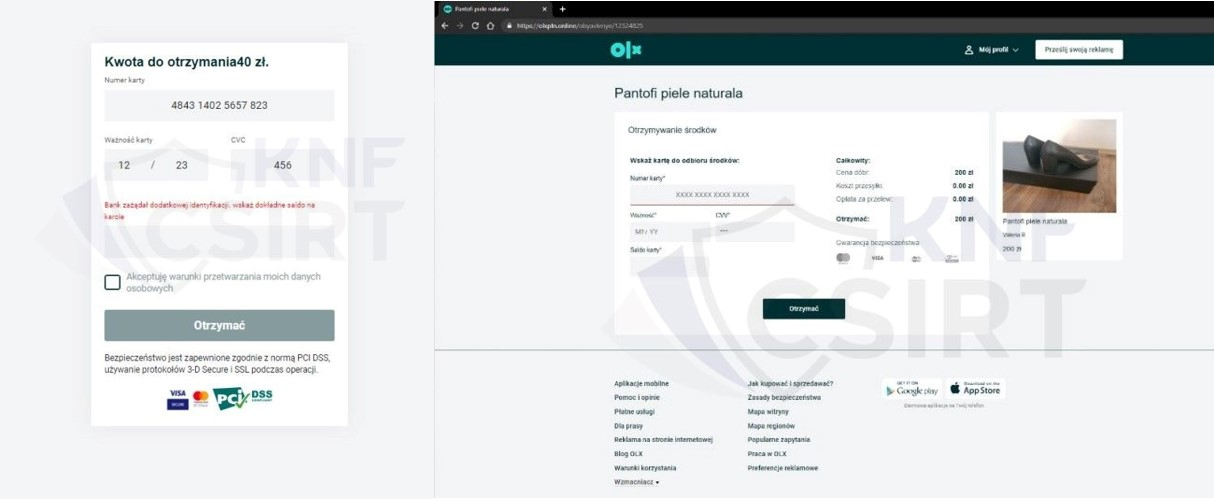

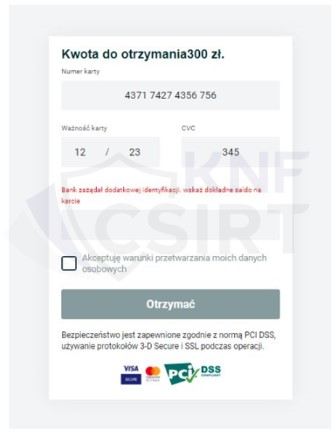

Przesłany na komunikatorze link przekierowuje do fałszywej strony podszywającej się pod serwis ogłoszeniowy/usługowy lub firmę kurierską. Drugi przypadek odbywa się pod pretekstem pośrednictwa w płatności firmy przewozowej. Po wejściu na stronę ofiara najczęściej widzi informacje ze swojego ogłoszenie, dane potencjalnego kupującego oraz proszona jest o wpisanie swoich danych osobowych oraz danych karty płatniczej, i/lub z kodem 3DSecure lub o podanie danych uwierzytelniających do bankowości elektronicznej, wraz z autoryzacją (SMS-Kod, podpis mobilny) (rys 4).

Rysunek 4 Przykład wyglądu stron wyłudzających dane kart płatniczych

Jeżeli link phishingowy dostarczony został przez wiadomość SMS (rys. 5) lub e-mail, to przed jego wysłaniem rzekomy kupujący (przestępca) prosi wystawiającego (ofiarę) o podanie odpowiednich danych, tłumacząc potrzebę uzyskania informacji, pod pretekstem rzekomego wypełniania formularza zakupu.

Rysunek 5 Przykładowe wiadomości SMS z linkami phishingowymi

[Krok; 3] W scenariuszu oszustwa mogą pojawić się dodatkowe elementy tj.:

- potrzeba wpisania obecnego salda rachunku ofiary, tłumaczona przez przestępcę koniecznym procesem weryfikacji, aby odebrać środki (rys. 7), to sposób na pozyskanie informacji ile pieniędzy znajduje się na koncie ofiary, w sytuacji, kiedy przestępcy wyłudzają tylko dane kart płatniczych i nie mają dostępu do bankowości internetowej,

- zachęta do kontaktu z supportem dostępnym na stronie phishingowej (w rzeczywistości to dalsza rozmowa ofiary z przestępcą, który chwile wcześniej wcielił się w role potencjalnego kupującego).

Wykorzystanie dodatkowych elementów scenariusza zależy od metod działania konkretnej grupy przestępczej.

Rysunek 6 Potrzeba wpisania salda

[Krok; 4] Jeżeli od ofiary wyłudzone zostały dane karty płatniczej to pieniądze mogą być wyprowadzone w następujący sposób:

- zakup w sklepach z elektroniką, w kolejnym kroku przestępcy rezygnują z zakupu, a zwrot zapłaconej kwoty odbywa się na wskazany rachunek (nie na kartę, z której wykonano operację),

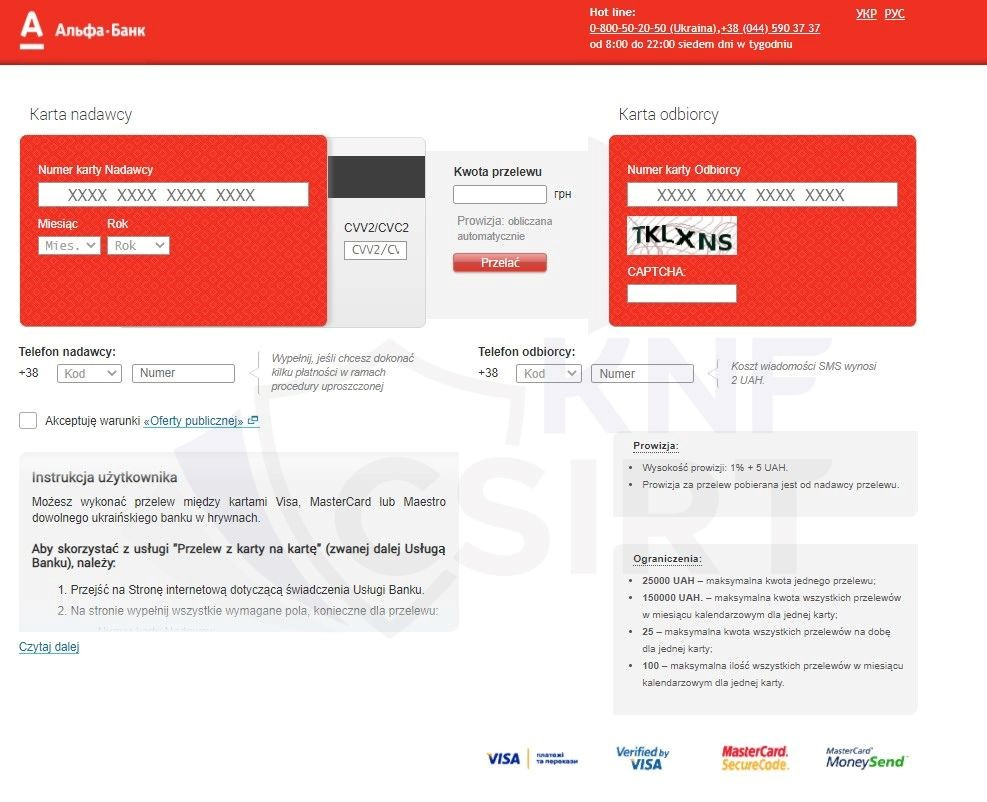

- operacja „karta – karta” – to usługa pozwalająca na przekazywanie pieniędzy pomiędzy dwiema kartami, w tej metodzie przestępcy automatycznie jako odbiorcę, często podstawiają przygotowaną wcześniej kartę QIWI (rys. 6),

- dodanie karty do portfela elektronicznego i przeprowadzenie szeregu innych operacji, bez konieczność wyłudzenia od ofiary kodów autoryzacyjnych (autoryzacja odbywa się poprzez aplikację/portfel elektroniczny).

Rysunek 7 Przykład usługi transakcji "karta - karta"

Jeżeli na stronie phishingowej wyłudzone zostały od ofiary dane uwierzytelniające do bankowości elektronicznej, to pieniądze wyprowadzone mogą zostać w następujący sposób:

- przelew na rachunek słupa lub innej ofiary,

- przelew na giełdę kryptowalutową,

- przelew na zakłady bukmacherskie,

- doładowanie telefonu przestępcy,

- płatność kartą w internecie,

- płatność w POS (terminal w stacjonarnym sklepie),

- wypłata BLIK w bankomacie,

- przelew na przekaz Poczty Polskiej.

Zdarza się, że po wyprowadzeniu pierwszych środków z rachunku ofiary przestępcy nadal kontynuują oszustwo. Korzystając z tego, że ofiara nie zorientowała się jeszcze, że jest oszukiwana, przestępca dalej prowadzi z nią rozmowę i pod pretekstem pomocy w zwrocie środków oraz otrzymania zapłaty za produkt/usługę musi wejść ona na kolejną stronę. Na fałszywej stronie ofiara będzie poproszona o wpisanie danych karty, jeżeli w pierwszym etapie oszustwa przestępcy wyłudzili już dane karty, to tutaj informują, że musi być to karta wydana do innego rachunku, tym sposobem wyprowadzają kolejne pieniądze. Po tym przestępca kończy rozmowę z wystawiającym ogłoszenie, a ten orientuje się, że został oszukany.

Aby nie paść ofiarą oszustów grasujących w sieci wystarczy pamiętać o kilku podstawowych zasadach bezpieczeństwa:

- przede wszystkim kieruj się zasadą ograniczonego zaufania – nigdy nie masz pewności kto może znajdować się po "drugiej stronie",

- tam gdzie jest to możliwe stosuj uwierzytelnienie dwuskładnikowe – dzięki temu do zalogowania się na twoje konto oprócz hasła, niezbędne będzie wprowadzenie dodatkowych kodów autoryzacyjnych lub potwierdzenia w aplikacji na twoim telefonie, ta forma zabezpieczenia znacznie ograniczy możliwość działań cyberprzestępców,

- pamiętaj o dokładnym weryfikowaniu adresu strony, na której się znajdujesz oraz zwróć szczególną uwagę na mogące się pojawić literówki bądź litery pochodzące z innych alfabetów,

- zawsze dokładnie czytaj komunikaty i sprawdzaj transakcje, które potwierdzasz w aplikacji mobilnej lub za pośrednictwem kod-ów SMS, w szczególności zwróć uwagę na numer rachunku odbiorcy i kwotę realizowanej operacji.

Pobierz dokument:

Oszustwa na portalach sprzedażowych.pdf

źródło: https://cebrf.knf.gov.pl/

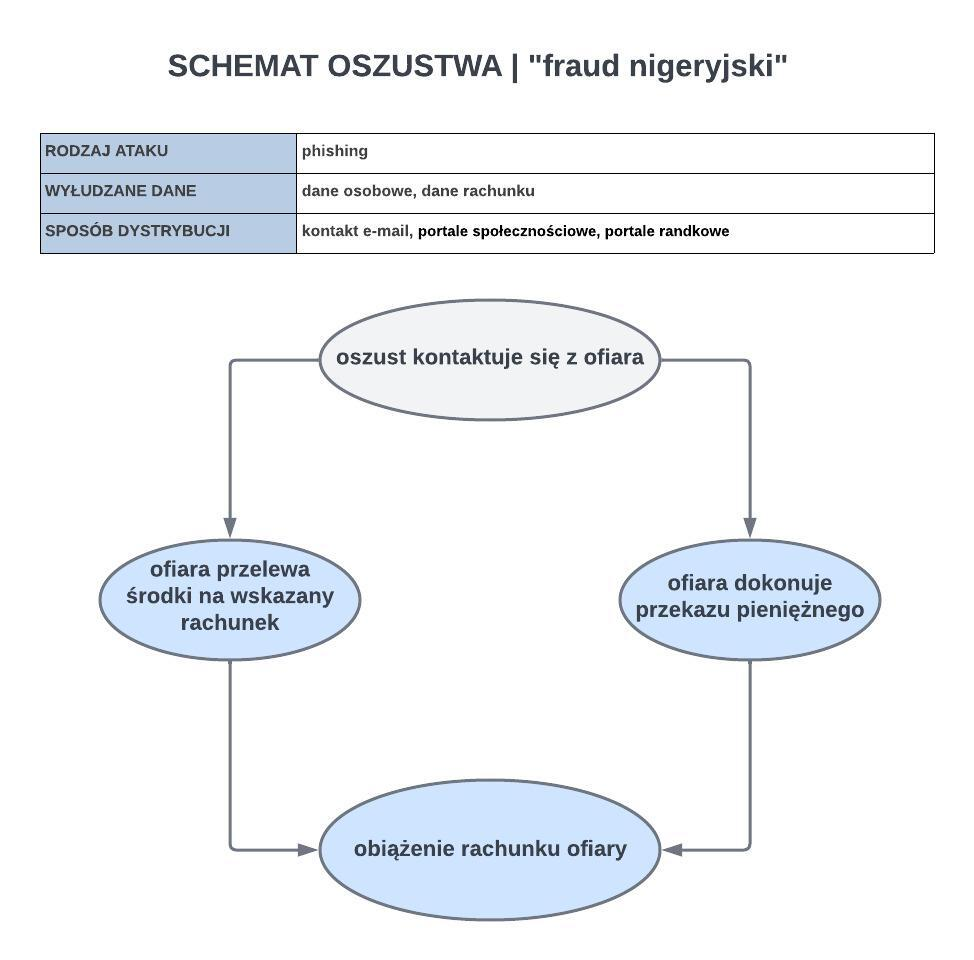

Oszustwo znane, jako „fraud nigeryjski” polega na wciągnięciu przypadkowej lub wytypowanej ofiary w grę psychologiczną pod pozorem fikcyjnego przekazania jej bardzo dużych pieniędzy z zagranicy najczęściej z krajów afrykańskich a w rzeczywistości mające na celu wyłudzenie od niej pieniędzy.

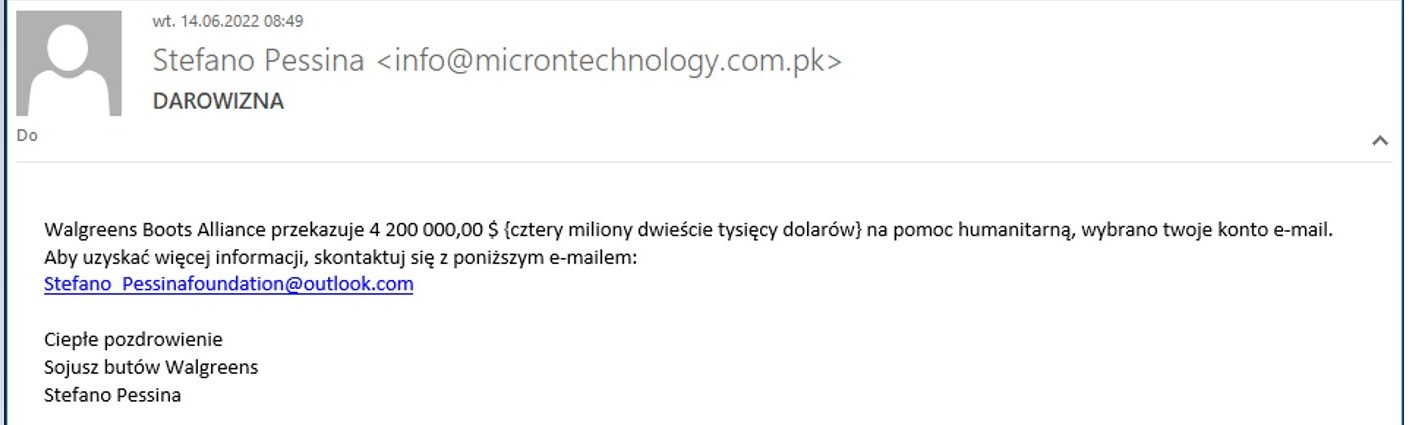

[Krok; 1] Oszustwo rozpoczyna się od wysłania do ofiary maila (widocznie są też inne formy komunikacji) np. z informacją, iż otrzymała ona rzekomy spadek/darowiznę (rys. 1) lub została wylosowana, jako zwycięzca w narodowej loterii, któregoś z europejskich państw.

Rysunek 1 Przykład wysłanego maila

W zależności od wymyślonej przez przestępców fabuły oszustwa, opowiedziana przez nich historia może przybierać różne scenariusza takie jak np.:

- na „spadek”

Przestępca kontaktuje się z ofiarą najczęściej wykorzystując do tego pocztę elektroniczną, rzadziej telefonicznie. Treść wiadomości ma wywołać u potencjalnej ofiary wrażenie, że gdzieś za granicą żył ktoś z członków jej rodziny, ale nigdy nie utrzymywał z ofiarą kontaktu. Oszust podaje się najczęściej za prawnika, który prowadzi postępowanie spadkowe. W korespondencji informuje potencjalną ofiarę, że jest jedynym żyjącym spadkobiercą dalekiego krewnego, który zmarł i zapisał mu w testamencie ogromny spadek. Fortunę, jaką odziedziczy ofiara, może podjąć z banku po dopełnieniu kilku formalności i opłaceniu różnych należności. Korespondencja mailowa oszusta z ofiarą prowadzona jest najczęściej w języku angielskim, co ma uwiarygodnić, że zmarły członek rodziny przebywał zagranicą. Przestępca zleca ofierze dokonanie przelewów na wskazane przez siebie rachunki w kwotach nawet do kilku tysięcy USD/EUR. Ofiara musi dokonać opłaty, aby została rozpoczęta procedura np. wystawienia certyfikatów przez bank, poświadczających, że pieniądze nie pochodzą z nielegalnego źródła. Oszuści uwiarygodniają całą historię przesyłając ofierze pocztą elektroniczną spreparowane dokumenty.

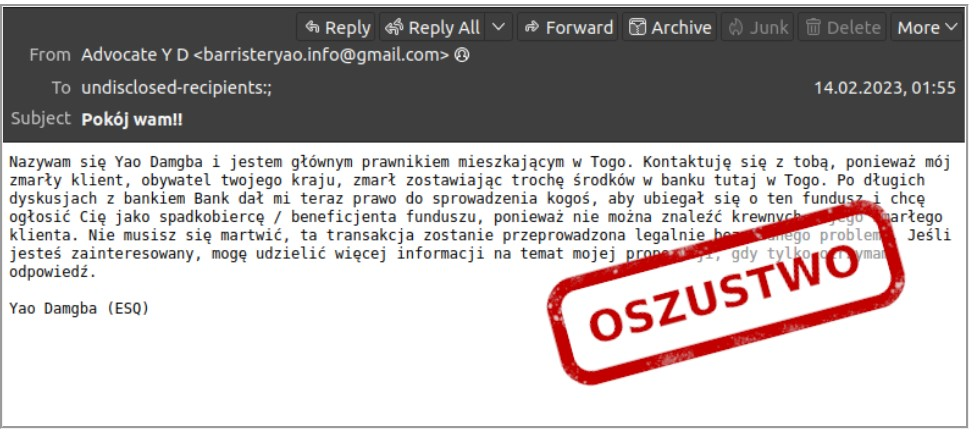

- na „konto w banku bez właściciela”

Przestępca podszywając się pod pracownika banku, kontaktuje się z ofiarą, wykorzystując do tego w pierwszej fazie, wyłącznie pocztę elektroniczną (rys. 2). Potencjalna ofiara jest informowana, że jeden z klientów banku zmarł i pozostawił po sobie konto z ogromną sumą pieniędzy, nie wskazując spadkobierców. Bank w sytuacji długoletniej niemożności ustalenia kręgu spadkobierców, podjął decyzję o likwidacji konta po zmarłym i szuka kogoś, kto przejmie jego środki.

Rysunek 2 Przykład wysłanego maila (źródło; CERT Polska)

Po wyrażeniu zainteresowania przez ofiarę, oszust przesyła bardziej szczegółową historię. Ofiara otrzymuje spreparowane dokumenty potwierdzające istnienie przedmiotowego konta. Niewykluczony jest również kontakt telefoniczny oszustów z ofiarą gdzie włączane są kolejne osoby, które mają uwiarygodnić całą historię jak np. dyrektor banku, który jest władny wystawiać lub poświadczać dokumenty. Na tym etapie przestępcy informują ofiarę, że będzie ona musiała sfinansować np. opłaty za wystawienie certyfikatów przez bank poświadczających, że pieniądze nie pochodzą z nielegalnego źródła lub opłaty za usługi prawników jak i koszty operacyjne w Banku.

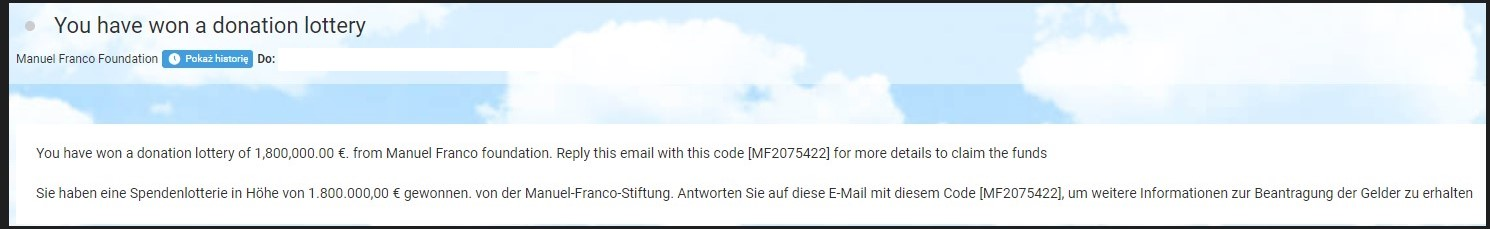

- na „loterię”

Potencjalna ofiara otrzymuje, pocztę elektroniczną, spreparowaną wiadomość o wygranej dużej sumie pieniędzy w jednej z narodowych loterii któregoś europejskiego kraju (rys. 3).

Rysunek 3 Przykład wysłanego maila

Oszuści, by rozwiać podejrzenia informują ofiarę, że oprócz przekazania środków z nagrody przelewem bankowym, ofiara może je odebrać osobiście. W tym celu oszuści przekazują ofierze dokładne dane teleadresowe firmy (loterii). Mało, która ofiara decyduje się na coś więcej niż wykonanie telefonu pod podany przez oszusta numer, aby zweryfikować otrzymaną wiadomość. Ofiara, więc decyduje się na przyjęcie wygranej międzynarodowym przelewem bankowym. Na tym etapie pojawiają się pierwsze opłaty, które ofiara zobowiązana jest uiścić by mogła odebrać nagrodę. Mogą to być opłaty za wystawienie wewnętrznych dokumentów banku lub/i certyfikatów oraz opłata podatku od wzbogacenia. Oszust podtrzymuje kontakt tak długo, jak długo ofiara deklaruje kolejne wpłaty. Jednak w przypadku, gdy ofiara informuje, że w obecnej chwili posiada tylko część wymaganej kwoty potrzebnej na opłaty, oszuści, aby wyłudzić od niej jakiekolwiek pieniądze oferują, że pokryją resztę wymaganej kwoty z własnych środków, które w późniejszym terminie, ofiara ma im zwrócić. Pozorne działania wspomagające utwierdzają ofiarę w przekonaniu o dobrych intencjach kontrahenta, dodatkowo w celu uwierzytelnienia całego przedsięwzięcia, oszust może wysłać ofierze zarówno pocztą elektroniczną jak i pocztą tradycyjną certyfikaty i fałszywe potwierdzenia przyjęcia wpłaconych przez nią opłat.

- na „miłość/ amerykańskiego żołnierza”

Mówią, że „miłość jest ślepa” a oszuści znając to powiedzenie coraz częściej zaczynają typować swoje ofiary na portalach randkowych czy społecznościowych. Zdobywają zaufanie ofiar niejednokrotnie rozkochując je i obiecując im „miłość do grobowej deski”. Po nawiązaniu z ofiarą bliższej relacji informują ją o dużej kwocie, którą muszą przekazać z ich kraju, lub chcą się nią podzielić z ofiarą. Manipulowana ofiara podaje im swoje dane bankowe, przelewa im pieniądze na rzekome opłaty manipulacyjne, administracyjne bądź podatek, który według nich należy zapłacić, aby wytransferować te pieniądze. Przestępcy wykorzystują bardzo dobrze socjotechnikę i żerują na uczuciach swoich ofiar. Im bardziej ofiara jest gotowa współpracować tym więcej środków są w stanie od niej wyłudzić.

- na „inwestora”

Przestępca kontaktuje się z ofiarą gównie przy wykorzystaniu poczty elektronicznej. Oszust najczęściej podaje się za młodego, wykształconego człowieka, któremu udało się zrobić karierę w jego rodzinnym kraju (młody prawnik) oraz posiada ogromny majątek, który chce zainwestować, lecz z różnych przyczyn sam nie może tego uczynić. Oszust chce powierzyć ofierze tą ogromną sumę pieniędzy, aby ta mu pomogła w inwestowaniu środków w swoim rodzimym kraju. Ofiara, aby pomóc w wypłacie tych pieniędzy i otrzymać obiecaną swoją część, musi dokonywać opłat finansujących czynności, jakie oszust ma rzekomo wykonać np. wręczyć łapówki skorumpowanym bankierom, policjantom czy urzędnikom w jego kraju, lub musi opłacić procedurę wystawienia certyfikatów przez bank, poświadczających, że pieniądze nie pochodzą z nielegalnego źródła (np. z działalności terrorystycznej lub handlu narkotykami).

- na „uchodźcę”

Przestępca kontaktuje się z ofiarą wykorzystując do tego pocztę elektroniczną. W korespondencji oszust podaje się za uchodźcę politycznego, dziedzica fortuny utraconej w trakcie przewrotu politycznego czy syna obalonego przywódcy jednego z państw afrykańskich i proponuje ofierze pozyskanie znacznej kwoty pieniędzy albo części fortuny, jaką odziedziczył, ale której sam nie może podjąć z Banku z różnych przyczyn. Kwoty wskazywane w korespondencji oscylują w granicach 5–30 mln USD, a oszust w zamian za pomoc ofiaruje nawet połowę tej kwoty. Ofiara, aby pomóc w wypłacie tych środków musi dokonywać opłat finansujących czynności, jakie oszust musi wykonać np. zarejestrować działalność gospodarczą, wręczyć łapówki skorumpowanym bankierom, policjantom czy urzędnikom w jego kraju, lub musi opłacić procedurę wystawienia certyfikatów przez bank, poświadczających, że pieniądze nie pochodzą z nielegalnego. Zmanipulowana ofiara, pokrywa kolejne koszty związane z finalizowaniem całej operacji. Pieniądze przejmuje tylko oszust, który od czasu do czasu uwiarygodnia fabułę oszustwa przesyłając ofierze pocztą elektroniczną spreparowane, certyfikaty, kopie potwierdzeń przelewów, itp., Gdy ofiara przerywa finansowanie operacji często dochodzi do gróźb, które są próbą wyłudzenia od ofiary kolejnych pieniędzy.

[Krok; 2] Ofiara sama dokonuje wpłat gotówkowych do wskazane przez przestępcę odbiorcy

lub realizuje przelewy na podany przez nich rachunek:

- przelewem na rachunek słupa,

- przelewem na rachunek zagraniczny,

- przelewem na giełdę kryptowalutową,

- przekaz pieniężny MoneyGram / Western Union /Weise / Revolut.

[Krok; 3] Należy zwrócić uwagę, że treść rozsyłanych przez przestępców maili w większości jest nielogiczna, zawiera dużo błędów językowych i stylistycznych oraz tłumaczona jest przez internetowy tłumacz. Dodatkowo maile rozsyłane są z adresów najpopularniejszych serwisów webmail, co w przypadku nadawcy maila, który przedstawia się, jako pracownik Banku lub kancelaria prawnicza czy organizator loterii narodowej powinno już wzbudzić czujność ofiary. Niezależnie od wymyślonego schematu oszustwa, jeżeli ofiara dokona przelewu lub przekazu pieniężnego swoich środków, możliwość odzyskania tych pieniędzy jest zazwyczaj znikoma.

Aby nie paść ofiarą oszustów grasujących w sieci należy pamiętać o kilku podstawowych zasadach bezpieczeństwa:

- przede wszystkim kieruj się zasadą ograniczonego zaufania – nigdy nie masz pewności, kto może znajdować się po "drugiej stronie”,

- nic w życiu nie przychodzi łatwo zwłaszcza ogromne pieniądze, które proponują Ci osoby obce,

- nie działaj impulsywnie i zastanów się przed wykonaniem operacji finansowej, czy aby na pewno masz rodzinę w Afryce czy innym kraju, o której nic nie wiedziałeś lub wygrałeś pieniądze na loterii, w której nie brałeś udziału,

- zastanów się czy otrzymywane dokumenty np. certyfikat Banku nie są podrobione oraz czy nie bierzesz udziału w przestępstwie, jeżeli ktoś prosi Cię o środki na działania korupcyjne,

- jeżeli masz wątpliwości, co do wiarygodności otrzymanego maila możesz zgłosić podejrzenie oszustwa na adres incydent.cert.pl lub usunąć maila lub wrzucić go do SPAM.

źródło: https://cebrf.knf.gov.pl/

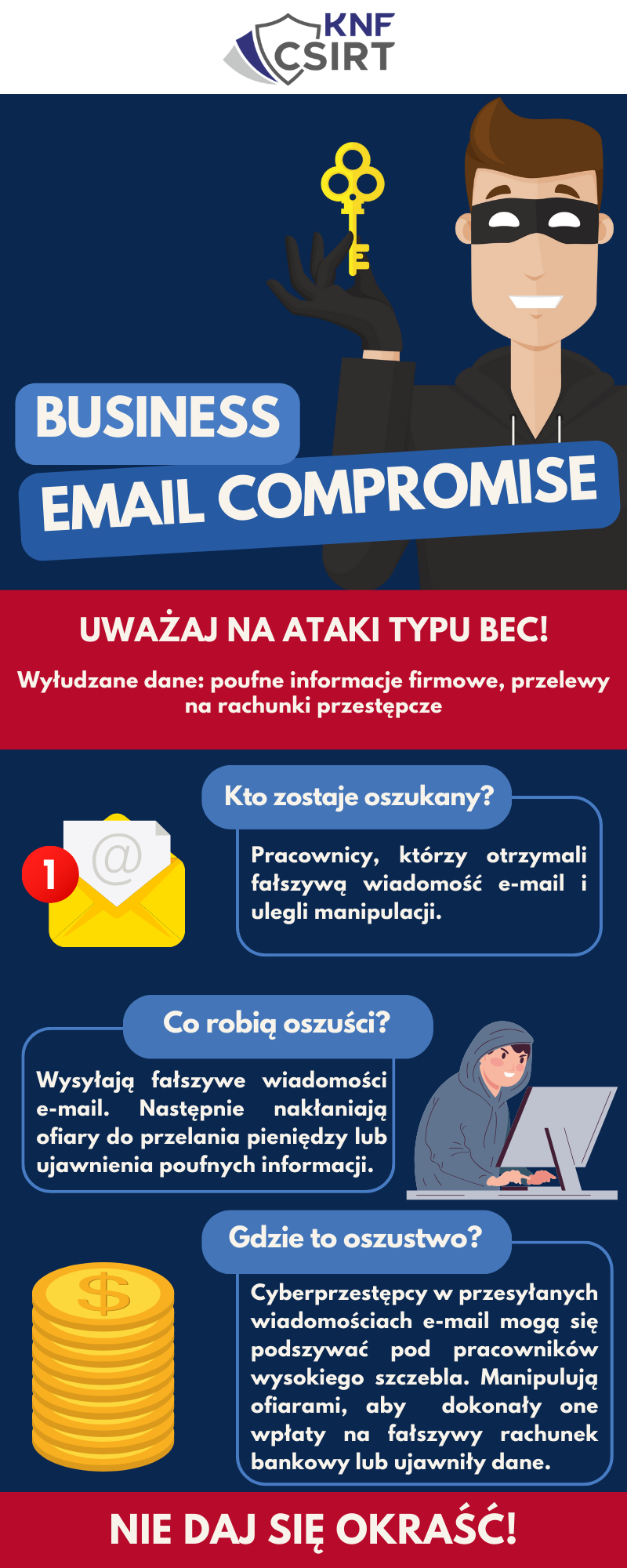

SCHEMAT OSZUSTWA - BEC

Ile razy dziennie otrzymujesz służbową wiadomość e-mail? Wielu z nas odpowiedziałoby „zbyt często”… i doskonale wiedzą o tym przestępcy. Z tego też powodu często uznają, że to świetna droga ataku na pracowników większych i mniejszych firm, prywatnych i publicznych organizacji, z każdego sektora.

Ataki typu BEC (ang. Business e-mail compromise) to rodzaj oszustwa, w którym atakujący wykorzystują socjotechnikę celem pozyskania wrażliwych informacji o organizacji lub wyłudzenia przelewów na wysokie kwoty.

Cyberprzestępcy najczęściej wykorzystują następujące scenariusze:

- atakujący podszywając się pod CEO lub członka zarządu, wysyłają wiadomość e-mail do pracownika działu finansowego, informując o potrzebie wykonania pilnego przelewu na wskazany rachunek,

- atakujący podszywają się pod pracownika danej organizacji i rozsyłają wiadomości e-mail informujące o konieczności zapłaty za zobowiązania na wskazany w wiadomości rachunek, który rzekomo jest nowym kontem firmy,

- atakujący tworzą fałszywe faktury i rozsyłają z rzekomą potrzebą pilnej zapłaty, wiadomość często wygląda generycznie, a cyberprzestępcy nie podszywają się pod konkretnego pracownika, a ogólnie organizację,

- atakujący podszywają się pod prawnika, informując o rzekomym działaniu w imieniu właściciela firmy (lub innej osoby zarządzającej/decyzyjnej) starają się wymusić konkretne działania,

- atakujący podszywają się pod pracownika firmy i wysyłają wiadomości do działu kadr/HR informując o rzekomej zmianie numeru rachunku do wypłaty wynagrodzenia.

Należy jednak pamiętać, że i w tym rodzaju ataku kreatywność przestępców nie zna granic i mogą wymyślić nowe scenariusze. Dodatkowo, stosowana przez atakujących socjotechnika może być wzmocniona poprzez przejęcie oryginalnych wiadomości e-mail i wykorzystanie ich do manipulacji. Przejęcie tego typu wiadomości pozwala przestępcom na kontynuowanie korespondencji (z wykorzystaniem adresu e-mail łudząco przypominającym poprawny) i/lub na weryfikowanie jaki styl języka jest wykorzystywany w komunikacji, czy rozmówcy zwracają się do siebie po imieniu, a następnie stworzenie wiarygodniejszych treści oszukańczych.

Co robić, aby ustrzec pracowników mojej firmy przed oszustwem?

Istotnym jest budowanie świadomości pracowników, np. poprzez regularne szkolenia i/lub informacje nt. bieżących oraz często występujących zagrożeń, na które narażeni jesteśmy my – jako użytkownicy Internetu, oraz my – jako pracownicy firm.

A jeżeli ja lub ktoś z mojej firmy nie zorientuje się w porę, że został oszukany?

Wszystko zależy od tego jakie dane zostały wyłudzone.

Jeżeli:

- wrażliwe dane dotyczące firmy, należy niezwłocznie uruchomić procedury wewnętrzne i zadbać o zabezpieczenie potencjalnych skutków, wynikających z poznania przez osoby trzecie tych informacji;

- przelew środków, należy niezwłocznie powiadomić bank oraz dokładnie przedstawić zaistniałą sytuację.

W obu przypadkach, warto zgłosić również sprawę do organów ścigania, poprzez złożenie zawiadomienie o popełnieniu przestępstwa. Warto również pamiętać, że wstyd nie jest dobrym doradcą. W takich sytuacjach, jak i w przypadku innego rodzaju oszustw, tym którzy dali się nabrać przestępcom, często towarzyszy pewnego rodzaju poczucie kompromitacji czy hańby. To niestety sprawia, że działania zabezpieczające dalsze skutki oszustwa lub możliwość naprawienia tego, co już się wydarzyło opóźnia się, a to działa na niekorzyść ofiary (a w tym wypadku również jego firmy).

źródło: https://cebrf.knf.gov.pl/

- Co kryje się za pojęciem PHISHING?

Phishing to jeden z najpopularniejszych typów ataków opartych o wiadomości e-mail lub SMS. Wykorzystuje inżynierię społeczną, czyli technikę polegającą na tym, że przestępcy internetowi próbują Cię oszukać i spowodować, abyś podjął działanie zgodnie z ich zamierzeniami. Cyberprzestępcy podszywając się m.in. pod firmy kurierskie, urzędy administracji, operatorów telekomunikacyjnych, czy nawet naszych znajomych, starają się wyłudzić nasze dane do logowania np. do kont bankowych lub używanych przez nas kont społecznościowych, czy systemów biznesowych. Nazwa phishing budzi dźwiękowe skojarzenia z fishingiem – czyli łowieniem ryb. Przestępcy, podobnie jak wędkarze, stosują bowiem odpowiednio przygotowaną „przynętę”. Do tego wykorzystują najczęściej sfałszowane e-maile i SMS-y. Coraz częściej oszuści działają także za pośrednictwem komunikatorów i portali społecznościowych (np. poprzez „metodę na BLIKa”).

Wiadomości phishingowe są tak przygotowywane przez cyberprzestępców, aby wyglądały na autentyczne, ale w rzeczywistości są fałszywe. Mogą próbować skłonić Cię do ujawnienia poufnych informacji, zawierać link do strony internetowej rozprzestrzeniającej szkodliwe oprogramowanie (często przestępcy używają podobnych do autentycznych nazw witryn) lub mieć zainfekowany załącznik. Szczególnym rodzajem phishingu – zdecydowanie bardziej niebezpiecznym – jest tzw. spear-phishing, czyli ukierunkowany na KONKRETNEGO adresata atak, mający na celu wywarcie określonego wpływu lub wymuszenie działania w stosunku do odbiorcy. Przestępcy mogą podszywać się pod naszych partnerów biznesowych, z którymi współpracujmy, a wiadomość może być spersonalizowana, tzn. bezpośrednio odwoływać się do naszych relacji. Taki typ ataku jest często poprzedzony dokładnym rozpoznaniem przez atakującego naszej firmy, urzędu lub dostępnych o nas danych w mediach społecznościowych.

- Jak radzić sobie z fałszywymi wiadomościami?

Jeśli nie kliknąłeś w żaden link w wiadomości e-mail, to dobrze. Dopóki nie masz pewności, że nadawca jest prawdziwy, nie powinieneś klikać w żadne linki ani na nie odpowiadać. W wiadomościach SMS lub mailach często wykorzystywane są tzw. tiny-URL, czyli skrócone adresy stron internetowych. Stąd też zalecamy zwracanie szczególnej uwagi na nazwy stron internetowych, które przesyłane są w podejrzanych mailach czy SMSach np. zamiast www.allegro.pl wykorzystywany może być fałszywy adres www.allegrosklep.online itp. Następną rzeczą jest ustalenie, czy wiadomość e-mail jest autentyczna i nie jest oszustwem.

- Jak rozpoznać e-mail wyłudzający informacje?

Wiele wiadomości phishingowych ma niepoprawną gramatykę, interpunkcję, pisownię, czy też bak jest polskich znaków diakrytycznych np. nie używa się „ą”, „ę” itd. Sprawdź, czy mail pochodzi z organizacji, na którą powołuje się nadawca. Często adres mailowy nadawcy jest zupełnie niewiarygodny, czy też nie jest tożsamy np. z podpisem pod treścią maila.

- Oceń, czy wygląd i ogólna jakość e-maila może pochodzić z organizacji / firmy, od której powinna pochodzić taka wiadomość użyte logotypy, stopki z danymi nadawcy itd.

- Sprawdź, czy e-mail jest adresowany do Ciebie z imienia i nazwiska, czy odnosi się do „cenionego klienta”, „przyjaciela” lub „współpracownika”? Może to oznaczać, że nadawca tak naprawdę cię nie zna i że jest to część oszustwa typu

- Sprawdź, czy e-mail zawiera ukryte zagrożenie, które wymaga natychmiastowego działania? Bądź podejrzliwy w stosunku do słów typu „wyślij te dane w ciągu 24 godzin” lub „padłeś ofiarą przestępstwa, kliknij tutaj natychmiast”.

- Spójrz na nazwę nadawcy, czy wygląda na prawdziwą, czy może tylko naśladuje kogoś, kogo znasz.

- Jeśli wiadomość brzmi zbyt dobrze, aby mogła być prawdziwa, prawdopodobnie nie jest ona prawdziwa. Jest mało prawdopodobne, aby ktoś chciał Ci dać pieniądze lub dostęp do tajnej części Internetu.

- Twój bank lub jakakolwiek inna instytucja NIGDY nie powinna prosić Cię o podanie w wiadomości e-mail danych osobowych.

- Urzędy administracji publicznej nigdy nie proszą Cię przy pomocy SMS, czy maili o dopłatę do szczepionki, czy uregulowanie należności podatkowych.

- Sprawdź wszelkie polecenia lub pytania w wiadomości e-mail na przykład dzwoniąc do banku z pytaniem czy rzeczywiście wysłana została do Ciebie taka wiadomość lub wyszukaj w wyszukiwarce Google (lub podobnej) wybrane słowa użyte w wiadomości e-mail.

- Zwracaj uwagę na linki przekazywane również między znajomymi, sprawdź czy link faktycznie prowadzi do właściwej strony. Coraz częściej przestępcy uzyskując w nielegalny sposób kontrolę nad naszymi kontami społecznościowymi podszywają się pod naszych znajomych i rodzinę.

- Uważaj na skrócone linki, jeśli nie masz pewności, dokąd poprowadzi Cię link, najedź wskaźnikiem myszy na link (nie klikaj), a na dole przeglądarki zostanie wyświetlony pełen adres linku.

Jeśli zauważysz podejrzanego e-maila, oznacz go w skrzynce odbiorczej jako spam lub wiadomości śmieci lub podejrzany. Spowoduje to usunięcie go ze skrzynki odbiorczej, a także poinformowanie dostawcy poczty e-mail, że zidentyfikowałeś go jako potencjalnie niebezpieczny.